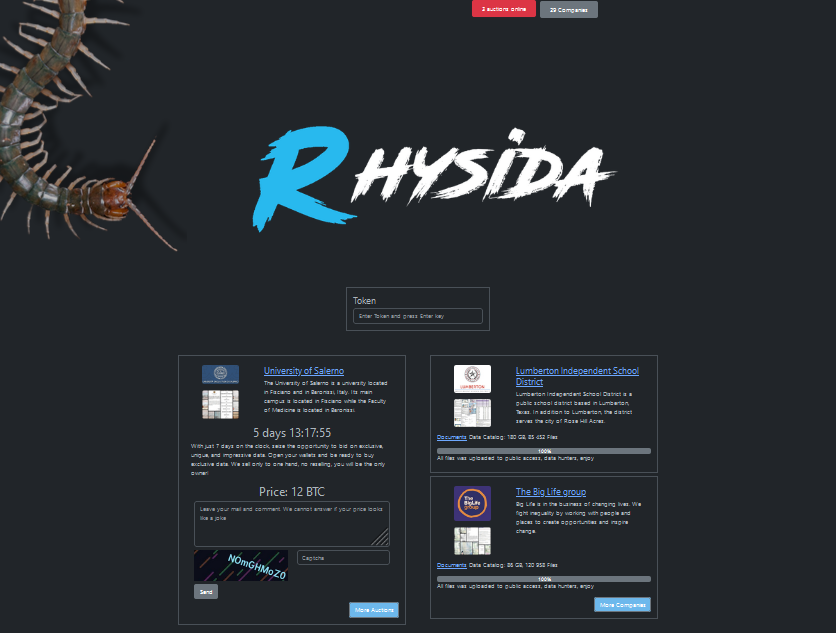

Rhysida è un gruppo ransomware relativamente nuovo che opera come RaaS (Ransomware-as-a-Service). Il ransomware ha la particolarità di utilizzare LibTomCrypt, una libreria crittografica che consente agli aggressori di sfruttare metodi di crittografia robusti e uno sviluppo rapido.

Rhysida sembra essere scritto in C++ e compilato tramite MinGW; i payload che ho trovato sono di dimensioni piuttosto ingombranti (± 1,20 MB) probabilmente a causa delle librerie collegate.

Come già riportato, infatti, questo ransomware include la libreria crittografica open source LibTomCrypt che è in grado di fornire supporto per l’implementazione di diverse funzioni crittografiche e, più in generale, di permettere al ransomware di operare attraverso metodi crittografici efficaci. È anche possibile che gli autori di Rhysida abbiano apprezzato il fatto che LibTomCrypt sia scritto in C e quindi possa essere facilmente integrato.

Rhysida ransomware si presenta come un malware con una logica piuttosto semplice e in alcuni casi poco ottimizzata nel suo codice (in diversi casi alcuni costrutti vengono immediatamente ripetuti nel codice presentando le stesse condizioni logiche).

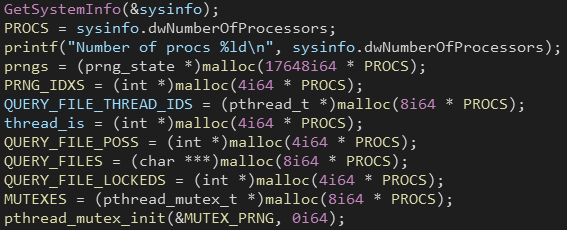

Alla sua esecuzione, il ransomware inizializza diverse strutture e acquisisce informazioni sulla macchina su cui sta lavorando.

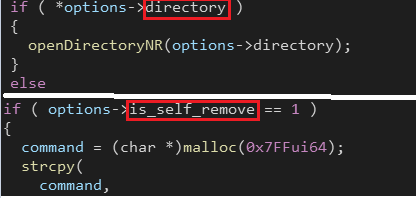

È interessante notare che la variante Rhysida in analisi sembra progettata per funzionare sulla base di due parametri potenzialmente specificati all’avvio: directory e is_self_remove

directory (-d) viene utilizzato per specificare la directory da crittografare (in alternativa, il ransomware crittograferà tutte le unità logiche dalla A alla Z) mentre is_self_remove (-sr) viene utilizzato per garantire che il ransomware si rimuova da solo al termine del processo di crittografia.

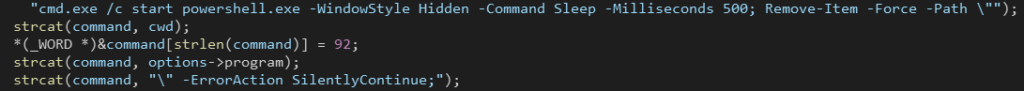

Per eseguire correttamente questa azione, Rhysida si basa sul seguente comando di PowerShell

Il ransomware crittografa i file utilizzando Chacha20 e RSA 4096 per crittografare la chiave ChaCha20.

Il costrutto in cui viene lanciato il processo crittografico potrebbe rappresentare una buona opportunità per scrivere una specifica regola di identificazione:

rule Rhysida_Ransomware_87234_98244 {

meta:

author = "Emanuele De Lucia"

hash1 = "250e81eeb4df4649ccb13e271ae3f80d44995b2f8ffca7a2c5e1c738546c2ab1"

hash2 = "a864282fea5a536510ae86c77ce46f7827687783628e4f2ceb5bf2c41b8cd3c6"

hash3 = "d5c2f87033a5baeeb1b5b681f2c4a156ff1c05ccd1bfdaf6eae019fc4d5320ee"

tlp = "white"

score = 80

strings:

$ = { 48 8B 40 [1] 0F B6 00 84 C0 75 [1] B9 [4] E8 [4] 48 89 85 [4] C7 85 [8] EB [1] 8B 95 [4] 48 8B 85 [4] 41 89 D0 48 8D 15 [4] 48 89 C1 E8 [4] 48 8B 85 [4] 48 89 C1 E8 [4] 83 85 [5] 83 BD [5] 7E [1] 48 8B 85 [4] 48 89 C1 E8 ?? ?? ?? ?? }

condition:

any of them

}

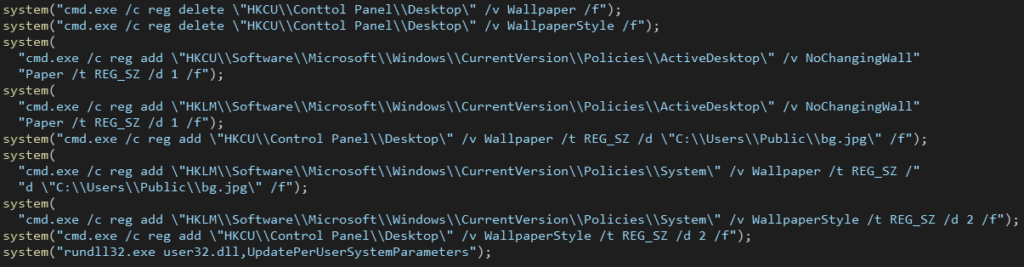

La funzione setBG() si occupa di modificare lo sfondo del sistema eseguendo una serie di comandi come riportato di seguito:

Infine, le seguenti sono le estensioni del tipo di file che il ransomware non crittografa:

.bat, .bin, .cab, .cmd, .com, .cur, .diagcab, .diagcfg, .diagpkg, .drv, .dll, .exe, .hlp, .hta, .ico, .lnk, .msi , .ocx, .ps1, .psm1 , .scr, .sys, .ini, .db, .url, .iso, .cab, .thumdb.

mentre di seguito sono riportate le cartelle che Rhysida esclude dalla cifratura:

Una volta eseguita correttamente la crittografia, l’estensione dei file cambia in .rhysida .

Rhysida rappresenta una minaccia relativamente nuova nel panorama dei ransomware e per questo motivo le informazioni sui suoi metodi di propagazione sono piuttosto limitate; tuttavia è possibile ipotizzare che, almeno in parte, gli affiliati di Rhysida si affidino a IAB (Initial Access Broker) da cui acquistare accessi RDP / VPN per poi recapitare il ransomware una volta raggiunto il domain controller interno.

Altre tecniche potenzialmente utilizzate per distribuire il ransomware Rhysida includono attacchi di spraying password , phishing e compromissione diretta da parte di affiliati che utilizzano vulnerabilità note e l’installazione di malware di base.

Rhysida sembra essere una tendenza totalmente nuova nel panorama delle minacce ransomware.

Tuttavia, alcuni aspetti indicano la necessità del gruppo di sviluppare rapidamente il proprio ransomware (come l’utilizzo di LibTomCrypt) oltre alla soluzione di crittografia dei file che deve essere robusta by design. Tutto questo (e altri aspetti ancora in fase di analisi) suggeriscono che Rhysida potrebbe essere in realtà un rebrand di un cartello già noto e non un gruppo totalmente nuovo.

Questa opzione è inoltre rafforzata dal fatto che il gruppo sembra essere focalizzato su settori specifici da prendere di mira, come quello accademico / educativo (che potrebbe essere molto vicino a un gruppo con tecniche già collaudate).

In questo post ho analizzato una nuova variante di ransomware nota come Rhysida. È relativamente nuovo nel panorama delle minacce ransomware.

Sebbene vi sia una tendenza pubblica a considerare Rhysida come una minaccia totalmente nuova, alcuni suoi aspetti (soprattutto nell’ecosistema che lo circonda) fanno pensare a un possibile rebranding in atto da parte di un gruppo già in attività. Rhysida sembra rivolgersi principalmente a entità accademiche/educative e l’analisi del suo codice suggerisce la necessità di un rapido sviluppo e di una soluzione sufficientemente robusta.

| Categoria | Tipo | Valore |

| CARICO UTILE | SHA256 | d5c2f87033a5baeeb1b5b681f2c4a156ff1c05ccd1bfdaf6eae019fc4d5320ee |

| CARICO UTILE | SHA256 | a864282fea5a536510ae86c77ce46f7827687783628e4f2ceb5bf2c41b8cd3c6 |

| CARICO UTILE | SHA256 | 250e81eeb4df4649ccb13e271ae3f80d44995b2f8ffca7a2c5e1c738546c2ab1 |

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…