Il furto di informazioni è una delle principali minacce informatiche che affliggono le organizzazioni di tutto il mondo. Gli “InfoStealers” sono un tipo di malware che ha lo scopo di rubare dati sensibili, come credenziali di accesso, informazioni bancarie, carte di credito, documenti personali o aziendali, ecc. Questi dati possono essere poi sfruttati dagli hacker per vari scopi illeciti, come la vendita sul mercato nero, l’estorsione, la frode, lo spionaggio o il sabotaggio. Uno dei più recenti e pericolosi information stealers che ha colpito le organizzazioni tedesche è il Rhadamanthys Stealer, che fa parte dell’arsenale del gruppo TA547.

Il Rhadamanthys Stealer è un malware che appartiene alla categoria dei cosiddetti “information stealers”, ovvero programmi malevoli che hanno lo scopo di rubare dati sensibili dagli utenti infetti.

Gli information stealers sono una tipologia di malware che si specializza nel rubare dati sensibili dagli utenti infetti. Questi dati possono includere credenziali di accesso, informazioni finanziarie, documenti personali, immagini e altri file importanti. Gli information stealers operano in modo furtivo, cercando di evitare la rilevazione da parte degli antivirus o dei firewall. Essi possono sfruttare diverse tecniche per infiltrarsi nei sistemi informatici, come il phishing, l’exploit, il download drive-by o il dropper. Una volta installati, gli information stealers monitorano le attività dell’utente, catturano i dati di interesse e li trasmettono a un server remoto gestito dagli hacker. I dati rubati dagli information stealers possono essere usati dagli hacker per scopi fraudolenti, come il furto di identità, il compromesso dei conti bancari, il ricatto, l’espionaggio o il sabotaggio. Inoltre, gli information stealers possono anche aprire la porta ad altri attacchi informatici più avanzati, come il ransomware, il trojan o il worm. Per questo motivo, è fondamentale proteggere i propri dispositivi e le proprie reti con misure di sicurezza adeguate, come l’aggiornamento dei software, l’utilizzo di antivirus, il backup dei dati e la formazione degli utenti.

L’attacco descritto coinvolge diversi passaggi intricati per compromettere i sistemi informatici delle organizzazioni bersaglio:

Questo tipo di attacco dimostra l’evoluzione delle minacce informatiche, con l’uso sempre più sofisticato dell’IA per aumentare l’efficacia e la complessità delle operazioni criminali nel cyberspazio.

Secondo un rapporto di sicurezza pubblicato da Proofpoint, un’azienda specializzata in soluzioni di sicurezza informatica, il gruppo TA547 ha mirato specificamente alle organizzazioni tedesche, tra cui enti governativi, aziende, organizzazioni non governative e istituzioni accademiche. Il rapporto non ha rivelato i nomi delle organizzazioni colpite, ma ha affermato che si tratta di entità di rilievo nel panorama tedesco. Le possibili conseguenze di questo attacco informatico sono gravi, in quanto i dati rubati possono essere usati per il furto di identità, il compromesso dei conti bancari, il ricatto, l’espionaggio o altre attività malevole. Inoltre, il malware può anche consentire agli hacker di accedere ad altri sistemi informatici collegati a quelli infetti, ampliando il raggio d’azione dell’attacco.

Il gruppo TA547, conosciuto anche come Scully Spider, è una delle principali minacce informatiche che attaccano le organizzazioni in Europa e in altre regioni. Secondo gli esperti di sicurezza, il gruppo è attivo dal 2016 e ha condotto diverse campagne di attacco con vari tipi di malware, come ransomware, trojan bancari, backdoor e information stealers. Il gruppo si concentra su obiettivi di alto profilo, come istituzioni governative, finanziarie, sanitarie, educative e industriali. Il gruppo sfrutta tecniche sofisticate di ingegneria sociale, analisi del contesto e personalizzazione delle email per indurre le vittime a cliccare sui link o sugli allegati infetti. Il gruppo ha anche dimostrato capacità di adattare i propri strumenti e tattiche in base alle misure di difesa delle organizzazioni bersaglio. Tra le varie organizzazioni tedesche colpite dal gruppo TA547, ci sono enti pubblici, aziende farmaceutiche, università e società energetiche. Le conseguenze di questi attacchi possono essere gravi, sia dal punto di vista economico che della sicurezza nazionale. I dati rubati dagli hacker possono essere venduti sul mercato nero, utilizzati per estorsioni, frodi, spionaggio o sabotaggio. Inoltre, il gruppo può usare le informazioni ottenute per pianificare nuovi attacchi più mirati e dannosi.

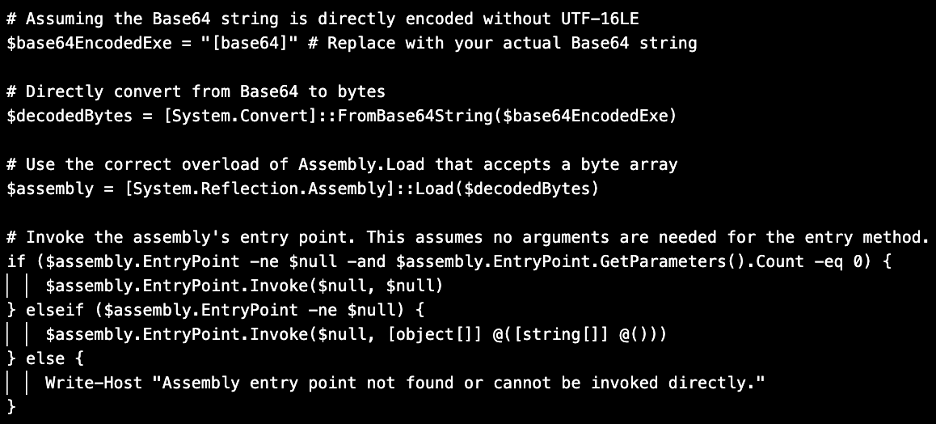

Il gruppo ha utilizzato una varietà di malware per sistemi Windows e Android, ma recentemente ha preferito utilizzare il modulo Rhadamanthys Stealer, che continua a espandere le sue capacità. Dal marzo di quest’anno, il gruppo ha iniziato a utilizzare uno script PowerShell alimentato dall’intelligenza artificiale (IA) nelle sue attività criminali, aprendo così una nuova era nel campo della cibercriminalità, dove l’IA diventa un’arma nelle mani degli hacker. Lo script è stato utilizzato in una campagna di spam email in Germania, mascherandosi da noto marchio tedesco, Metro Cash and Carry. L’obiettivo dell’attacco era distribuire il malware Rhadamanthys con l’intento di rubare informazioni sensibili. L’uso dell’IA nella creazione dello script è evidenziato da dettagliati commenti e l’uso di hash, indicando la possibile utilizzazione di sistemi simili a ChatGPT, Gemini o CoPilot. Questo utilizzo dell’IA potrebbe indicare la generazione di codice con una grammatica impeccabile e descrizioni dettagliate, cosa non comune nei malware. OpenAI ha dichiarato di aver preso provvedimenti per bloccare gli account associati ad APT che utilizzano il loro sistema per scopi malintenzionati. Tuttavia, rimane incerto secondo quali criteri verrà valutata l’attività dannosa degli account. È interessante notare che, mentre i giganti della sicurezza informatica affrontano nuove sfide, gli hacker continuano a sviluppare i propri strumenti AI per compiere attività criminali nel cyberspazio.

Per proteggersi da questo tipo di attacco informatico, è necessario adottare alcune misure di sicurezza, sia a livello individuale che organizzativo. A livello individuale, è importante essere cauti nell’aprire email sospette o cliccare su link o allegati non verificati. Inoltre, è consigliabile usare password forti e diversificate per i vari account online, nonché software antivirus e firewall aggiornati. A livello organizzativo, è fondamentale investire in soluzioni di sicurezza avanzate, che possano rilevare e bloccare i tentativi di intrusione, nonché criptare e salvaguardare i dati sensibili. Inoltre, è essenziale fornire formazione ai propri dipendenti, per sensibilizzarli sui rischi informatici e sulle buone pratiche da seguire.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…