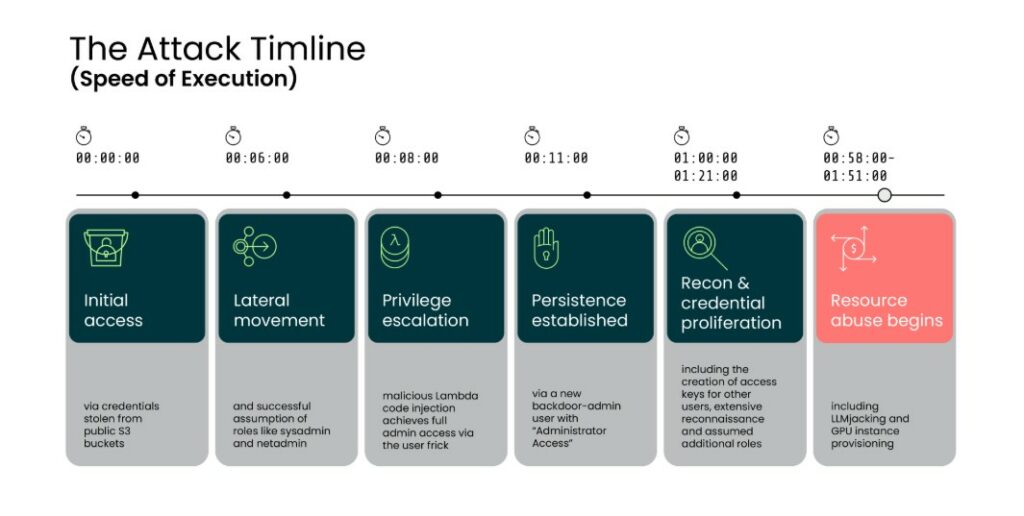

La ricerca pubblicata da Sysdig mostra come un attacco cloud abbia sfruttato l’intelligenza artificiale per ottenere accesso con privilegi amministrativi in un ambiente Amazon Web Services (AWS) in meno di dieci minuti.

Il report approfondisce ogni fase della compromissione, dalle credenziali esposte alle tecniche di escalation dei privilegi, evidenziando un trend preoccupante nella velocità con cui i threat actor moderni portano a termine le loro operazioni.

L’operazione osservata dal team di threat research di Sysdig è iniziata il 28 novembre 2025 con l’uso di credenziali AWS rubate da bucket S3 pubblici contenenti dati legati a modelli AI. Queste chiavi non solo consentivano accesso in lettura e scrittura su AWS Lambda, ma anche alcune autorizzazioni verso Amazon Bedrock, un ambiente di sviluppo AI.

Il bucket S3 compromesso, con nomi riconducibili a tool AI, è stato il primo punto di ingresso per gli attaccanti. La scoperta di credenziali valide in spazi pubblici ha permesso una rapida enumerazione dei servizi cloud, sfruttando il fatto che queste chiavi avevano accesso anche a risorse interne.

Successivamente, l’attaccante ha esplorato numerosi servizi AWS come Secrets Manager, SSM, RDS, e altri, alla ricerca di ulteriori opportunità per muoversi all’interno dell’ambiente.

La vera svolta è avvenuta quando il threat actor ha sfruttato la possibilità di aggiornare il codice di una funzione Lambda esistente. Modificando il codice e i permessi, è stato possibile generare nuove chiavi con privilegi amministrativi, ottenendo così controllo completo sull’account compromesso.

La modifica della funzione Lambda non era un’azione banale: ha richiesto più tentativi, iterando fino al successo, ma una volta riuscito, ha concesso accesso diretto a chiavi sensibili.

Con le chiavi admin, l’attaccante ha poi effettuato movimenti laterali attraverso 19 identità AWS differenti assumendo diversi ruoli IAM e distribuendo l’attività per rendere più complessa la tracciabilità dell’intrusione.

Il report indica che il threat actor non si è fermato alla semplice escalation dei privilegi: ha anche provato a lanciare istanze GPU per uso intenzionale o abuso di risorse e ha provato ad accedere e sfruttare modelli AI all’interno di Amazon Bedrock, una tecnica nota come LLMjacking.

Questo tipo di attività dimostra quanto gli attacchi moderni possano essere multifase e automatizzati, specialmente quando vengono assistiti da modelli di linguaggio in grado di generare codice e prendere decisioni in tempo reale.

Il team di ricerca ha quindi raccolto non solo la cronologia completa dell’attacco, ma anche una serie di raccomandazioni per mitigare rischi simili, tra cui il corretto uso delle credenziali IAM e il monitoraggio dei pattern di accesso anomali.

La complessità di questa intrusione rappresenta un campanello d’allarme per chi gestisce infrastrutture cloud: anche errori apparentemente semplici come credenziali esposte possono essere sfruttati in pochi minuti quando gli attaccanti combinano automazione avanzata e debolezze di configurazione.

Non si può ignorare che la velocità di compromissione descritta da Sysdig indica come l’integrazione dell’AI nelle tattiche offensive stia comprimendo le tempistiche tradizionali degli attacchi. Le organizzazioni devono non solo adottare tecnologie di difesa all’avanguardia, ma anche ripensare le proprie strategie di gestione delle chiavi e delle configurazioni per resistere a questa nuova classe di minacce.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione delle piattaforme digitali ha raggiunto un punto di rottura dove la presenza umana non è più richiesta per alimentare il dibattito. Moltbook emerge come un esperimento sociale senza precedenti, un ecosistema dove milioni di…

Cybercrime

CybercrimeNel mondo dell’underground criminale, il lavoro si divide tra “professionisti”. C’è chi sviluppa ed esercisce il ransomware, c’è chi vende un accesso iniziale alle aziende e c’è chi sfrutta l’accesso iniziale per condurre attacchi informatici…

Cybercrime

CybercrimeNegli ultimi giorni, APT28, noto gruppo di hacker legato alla Russia, ha intensificato gli attacchi sfruttando una vulnerabilità di Microsoft Office. La falla, catalogata come CVE‑2026‑21509, è stata resa pubblica da Microsoft pochi giorni prima…

Diritti

DirittiDopo aver analizzato nei precedenti contributi il perimetro dei reati informatici e i rischi legati alle manovre di difesa attiva, è necessario compiere un ultimo passo verso la comprensione della cybersecurity moderna ovvero il passaggio…

Cyber Italia

Cyber ItaliaSi è concluso la scora settimana, presso la Scuola Allievi Agenti della Polizia di Stato di Vibo Valentia, il corso di formazione specialistica in OSINT – Open Source Intelligence, rivolto agli operatori della Polizia Postale.…