Mentre la trasformazione digitale continua a correre, corre parallelamente anche il mercato nero del cybercrime. L’ultimo caso segnalato mette in luce una pratica sempre più diffusa: la vendita di “Initial Access” (accessi iniziali) da parte dei cosiddetti Initial Access Brokers (IAB).

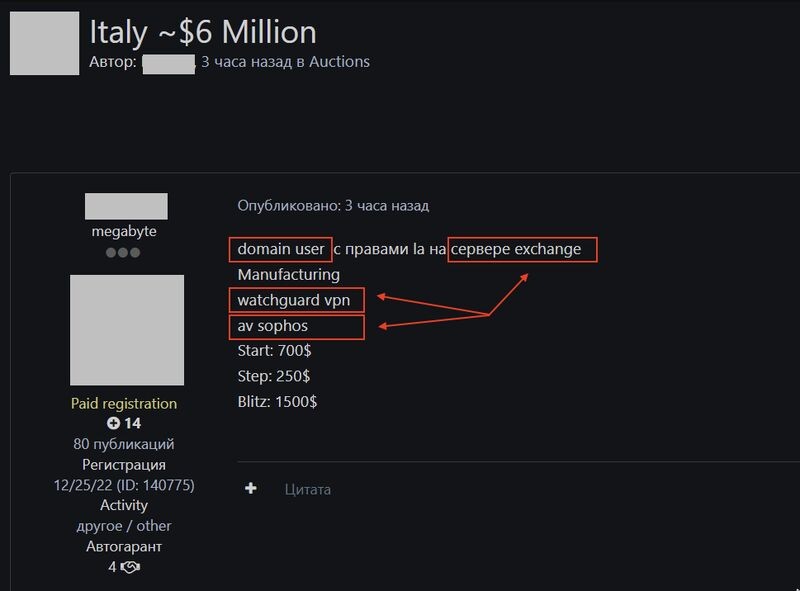

Un recente post apparso su un noto forum underground mostra la messa all’asta dell’infrastruttura di un’azienda italiana del settore Manufacturing, con un valore stimato di 6 milioni di dollari.

L’annuncio, scritto in lingua russa, fornisce dettagli tecnici precisi che rendono l’offerta particolarmente appetibile per gruppi ransomware o attori dediti allo spionaggio industriale:

La presenza di un utente con privilegi di amministratore locale su un server Exchange è un “biglietto d’oro” per un attaccante. Microsoft Exchange è un nodo centrale per le comunicazioni aziendali; averne il controllo significa poter intercettare email, esfiltrare dati sensibili e, soprattutto, utilizzarlo come trampolino di lancio per muoversi lateralmente all’interno di tutta la rete aziendale.

La specifica dei sistemi di difesa (WatchGuard e Sophos) suggerisce che l’attaccante ha già effettuato una fase di ricognizione profonda, identificando le tecnologie in uso per permettere all’acquirente finale di preparare strumenti in grado di bypassare tali protezioni.

Questo annuncio è l’opera di un IAB, una figura specializzata che non sferra l’attacco finale (come il criptaggio dei dati), ma si occupa “solo” di scassinare la porta d’ingresso. Una volta ottenuto l’accesso, lo rivende al miglior offerente. Per un’azienda con 6 milioni di dollari di fatturato, un investimento di soli 1.500 dollari da parte di un gruppo criminale può portare a richieste di riscatto (ransomware) che superano le centinaia di migliaia di euro.

Casi come questo dimostrano che le difese perimetrali (VPN e Antivirus), sebbene necessarie, non sono infallibili se non configurate correttamente o se affette da vulnerabilità note. Le aziende dovrebbero:

L’episodio conferma che nessuna realtà, indipendentemente dalle dimensioni, è oggi fuori dal mirino del crimine informatico globalizzato.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.