Una nuova ondata di inganni digitali ha colpito l’ecosistema Microsoft Azure, dove vulnerabilità appena scoperte hanno consentito ai criminali informatici di creare app dannose che imitavano perfettamente servizi ufficiali come Microsoft Teams o il Portale di Azure. Applicazioni “fake” identiche alle originali, capaci di trarre in inganno anche utenti esperti.

La scoperta, firmata dai ricercatori di Varonis, ha rivelato che le misure di sicurezza di Azure, progettate per bloccare i nomi riservati, potevano essere bypassate utilizzando caratteri Unicode invisibili. Inserendo caratteri come il Combining Grapheme Joiner (U+034F) tra le lettere, ad esempio in “Az͏u͏r͏e͏ ͏P͏o͏r͏t͏a͏l”, gli aggressori riuscivano a registrare app che apparivano legittime ma che il sistema interpretava come diverse. Un trucco subdolo, funzionante con oltre 260 caratteri Unicode, che ha permesso la creazione di app “clonate” con nomi riservati come Power BI o OneDrive SyncEngine.

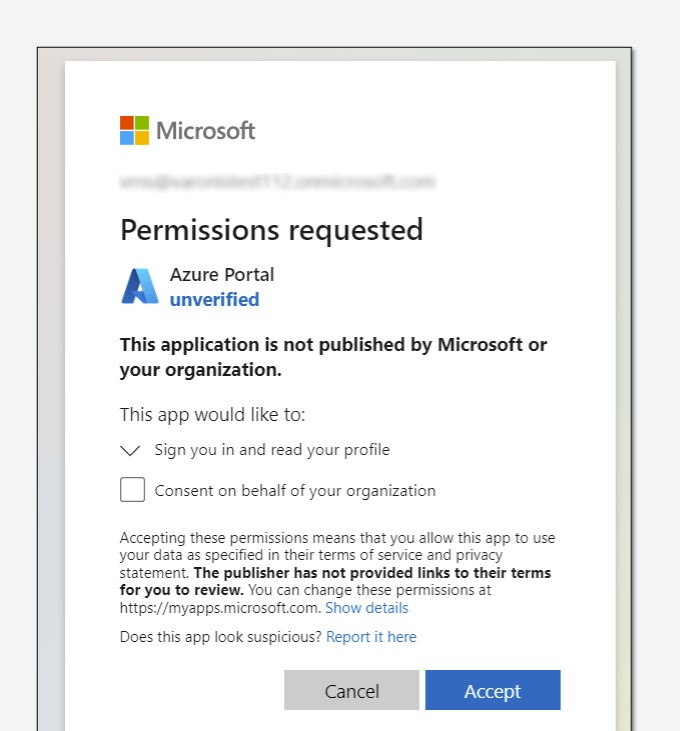

La vera forza di questo attacco risiedeva nell’inganno visivo: le pagine di consenso delle app contraffatte apparivano autentiche, spesso accompagnate da icone e loghi Microsoft. Molte applicazioni, infatti, non mostrano alcun badge di verifica, e gli utenti, vedendo nomi familiari, finivano per ignorare gli avvisi “non verificato” e concedere permessi completi.

Da lì partiva la seconda fase: e-mail di phishing costruite ad arte portavano le vittime su pagine di consenso falsificate, dove bastava un clic su “Accetta” per concedere token di accesso validi senza nemmeno inserire la password. In altri casi, gli attaccanti utilizzavano il cosiddetto phishing del codice del dispositivo, generando un codice di verifica legittimo per un’app malevola e convincendo la vittima a inserirlo su un portale apparentemente sicuro. In pochi secondi, la sessione veniva dirottata.

Chi lavora su ambienti Microsoft 365 conosce bene la potenza dei consensi applicativi e delegati: le prime permettono a un’app di agire per conto dell’utente, le seconde garantiscono accesso autonomo alle risorse. In mani sbagliate, questi permessi diventano strumenti di accesso iniziale, persistenza e escalation dei privilegi, aprendo la strada a compromissioni su larga scala.

Dopo la segnalazione, Microsoft ha corretto il bug nel bypass Unicode ad aprile 2025 e ha chiuso ulteriori varianti a ottobre 2025. Le patch sono state distribuite automaticamente, senza richiedere interventi diretti da parte dei clienti. Tuttavia, i ricercatori di Varonis sottolineano che il monitoraggio dei consensi, l’applicazione del principio del minimo privilegio e la formazione degli utenti restano elementi essenziali per ridurre il rischio.

Questo episodio dimostra ancora una volta come l’ingegneria sociale resti l’arma più efficace dei criminali informatici. Non servono exploit complessi quando basta una pagina di login perfettamente imitata e un nome familiare per convincere qualcuno a cliccare. Nel mondo del cloud, la fiducia può trasformarsi in una lama a doppio taglio: un consenso apparentemente innocuo può aprire le porte dell’intero tenant e compromettere seriamente la sicurezza dell’ambiente Microsoft 365.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…