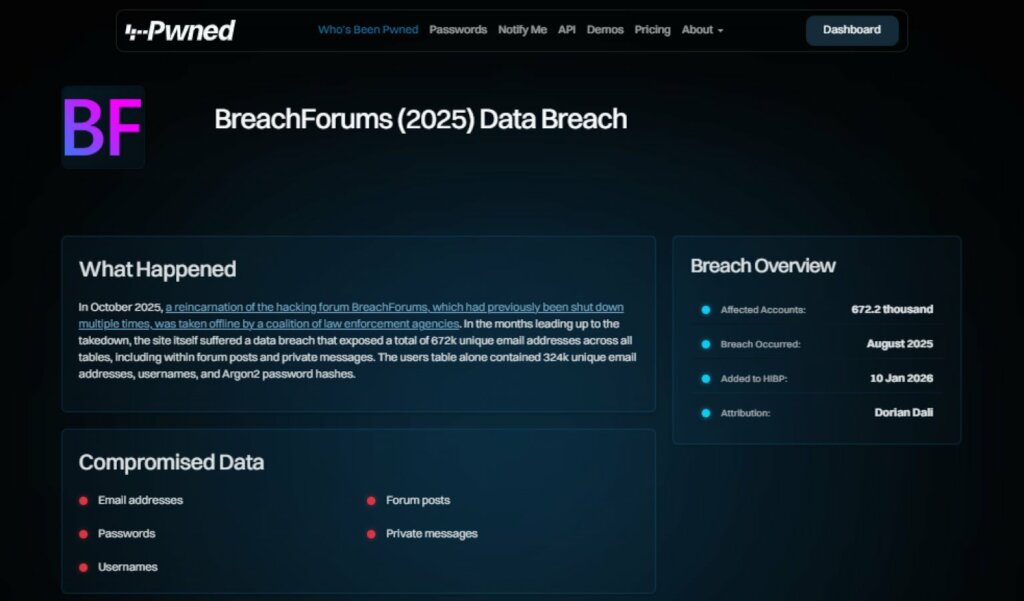

Nel gennaio 2026 un archivio contenente il database utenti di BreachForums, noto forum di cybercriminalità, è stato pubblicato su un sito esterno, esponendo i dati di circa 324.000 account registrati tra il 2022 e l’agosto 2025. Fonti indipendenti come BleepingComputer e Resecurity hanno analizzato il dump, confermandone l’autenticità e sottolineando le possibili conseguenze per l’operatività degli attori che frequentavano la piattaforma.

L’archivio 7z diffuso da ShinyHunters extortion gang comprende tre elementi principali: una tabella MyBB con 323.988 record utenti, la chiave PGP privata usata dal forum e un lungo testo firmato da un individuo che si fa chiamare “James”.

Nel database compaiono, per ciascun utente, nome visualizzato, indirizzo email, data di registrazione e ultimo accesso, hash delle password basati su Argon2i e indirizzi IP; circa 70.000 record includono un indirizzo IP pubblico, mentre il resto riporta un indirizzo di loopback interno.

BleepingComputer osserva che “il dump SQL contiene 323.988 record utente, inclusi display name, data di registrazione, indirizzi email, hash Argon2i delle password e indirizzi IP”, evidenziando che una parte non trascurabile di questi ultimi è riconducibile a IP instradabili e geo localizzabili.

Accanto al database è presente un file con la chiave PGP privata utilizzata per firmare le comunicazioni ufficiali di BreachForums, generata nel luglio 2023. La passphrase associata a questa chiave è stata resa pubblica pochi giorni dopo la diffusione del dump, rendendo possibile sia la creazione di messaggi falsamente attribuiti allo staff del forum, sia la potenziale decifrazione di contenuti che gli utenti ritenevano protetti.

Resecurity sintetizza così la portata del problema: la compromissione della chiave “consente di forgiare messaggi credibili come provenienti dal forum, con un impatto diretto sulla fiducia interna e nuove opportunità di social engineering”.

L’amministratore attuale, noto come “N/A”, ha dichiarato che i dati proverrebbero da un “incidente vecchio” risalente ad agosto 2025, durante lavorazioni di restore dopo il sequestro del precedente dominio, spiegando che “la tabella users e la chiave PGP sono state temporaneamente archiviate in una cartella non protetta, scaricata una sola volta in quella finestra temporale”.

Questa ricostruzione è stata accolta con scetticismo da diversi osservatori, sia per l’ampiezza del set di dati pubblicato, sia per il fatto che il dump è stato rapidamente replicato da più soggetti e indicizzato da servizi come Have I Been Pwned, il che suggerisce una circolazione più ampia rispetto al “download singolo” descritto.

Dal punto di vista operativo, il leak fornisce tre vettori principali di rischio per gli utenti del forum:

Per i team di threat intelligence e per le forze dell’ordine, il dump rappresenta invece un dataset ricco da correlare con altri archivi di credenziali, log di infrastrutture compromesse e campagne ransomware già attribuite. Resecurity sottolinea come diversi alias noti in ambito criminale compaiano nel database con email e metadati aggiuntivi che possono agevolare l’attribuzione e l’analisi delle catene di distribuzione di dati rubati.

Il breach si inserisce in una storia lunga: BreachForums era nato come successore di RaidForums dopo il sequestro di quest’ultimo da parte dell’FBI nel 2022 e l’arresto del suo fondatore, Conor Fitzpatrick. Nel 2023 e poi nel 2024-2025 diverse infrastrutture e domini collegati a BreachForums sono stati a loro volta sequestrati, in alcuni casi dopo che il forum era stato utilizzato come piattaforma di estorsione contro grandi aziende.

Le analisi di CSO Online e The Register osservano che questa sequenza di arresti, sequestri e rilanci successivi ha alimentato nel tempo sospetti ricorrenti all’interno della stessa community sull’eventuale presenza di infiltrazioni o cooperazione con le autorità, sospetti che il leak attuale rischia ora di amplificare.

Pubblicazione del leak sul sito BreachForums stesso: anomalia strategica

Un elemento particolarmente significativo emerge dalla presenza di un thread ufficiale sul forum BreachForums che offre un link diretto per il download del dump (intitolato “BreachForums Database Leaked”, con pulsanti “Download today” e testo “All BreachForums users have been leaked. Email addresses, passwords and forum IPs have been leaked”).

L’analisi di questo comportamento solleva diverse ipotesi operative:

Controllo della narrativa: Lasciando il thread online, gli amministratori potrebbero mirare a “sdoganare” il leak, riducendo il panico tra gli utenti e mantenendo il forum come punto di riferimento centralizzato per le discussioni. Raccolta intelligence: I download dal sito ufficiale permettono di tracciare gli indirizzi IP e le sessioni degli utenti che accedono al file, identificando potenziali rivali, infiltrati o utenti in preda al panico. Pressione interna: In un contesto di accuse reciproche (manifesto “James” vs admin), il thread potrebbe servire come strumento di destabilizzazione verso fazioni interne o ex-membri.

Nessuna fonte mainstream conferma esplicitamente il thread, ma lo screenshot fornito indica una mossa deliberata, non casuale, che amplifica l’esposizione dei dati all’interno della community stessa. Questo approccio – pubblicare sul sito vittima il proprio leak – è anomalo ma coerente con dinamiche di potere tipiche dei forum underground, dove il caos controllato rafforza la resilienza del gruppo dominante.

Implicazioni tecniche per l’OPSEC

Dal punto di vista operativo, il leak fornisce tre vettori principali di rischio per gli utenti del forum:

Indirizzi IP pubblici: circa 70.000 record contengono IP che possono essere sottoposti a geolocalizzazione e, in alcuni casi, a richieste legali verso i provider.

Hash Argon2i delle password: la combinazione di parametri noti e password deboli può consentire recuperi di credenziali utilizzabili altrove.

Chiave PGP compromessa: rischio di falsi annunci e confusione interna, aggravato dalla presenza del thread ufficiale che ne facilita la diffusione.

Per i team di threat intelligence, il dataset è arricchito dalla geolocalizzazione degli IP (USA dominante, Europa, MENA) e dalla lista di ruoli gerarchici (admin/moderator), utili per prioritizzare target investigativi.

Un forum già al centro di indagini e sequestri

Per le organizzazioni che in passato hanno visto i propri dati comparire su BreachForums, il nuovo dump offre la possibilità di arricchire le indagini: incrociare gli indirizzi email e gli alias presenti nel database con incidenti pregressi può aiutare a ricostruire meglio filiere di vendita e riuso dei dati rubati. Strumenti come “Have I Been Pwned”, che ha già catalogato il breach, permettono alle aziende di verificare in modo rapido l’eventuale esposizione degli indirizzi email aziendali utilizzati sul forum.

Per chi opera in ambito CTI, il dataset costituisce una base per attività di correlation e pivoting: dagli IP ai provider, dagli alias ai canali Telegram o ad altri forum, dagli hash password a possibili riutilizzi di credenziali, con l’obiettivo di comprendere meglio reti di collaborazione e sovrapposizioni tra gruppi differenti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…