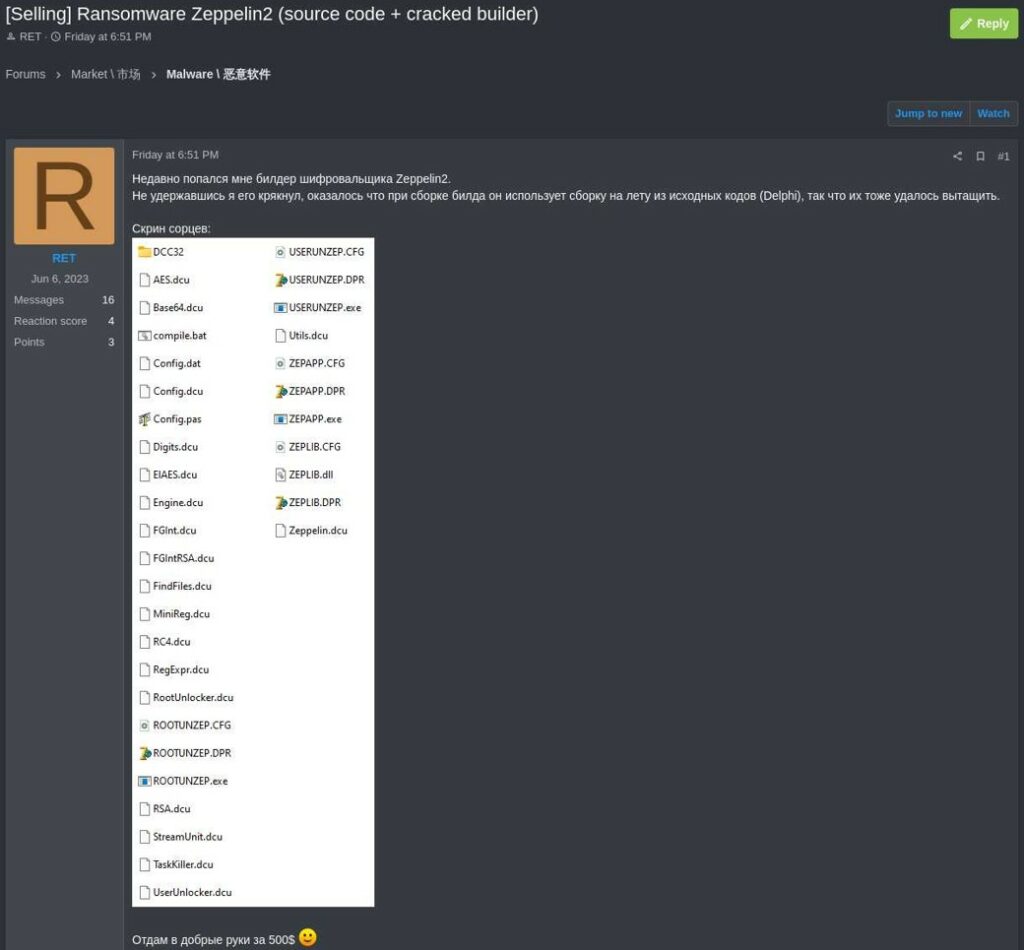

Su uno dei forum del crimine informatico è apparso un annuncio sulla vendita del codice sorgente e di una versione hackerata del builder del ransomware Zeppelin. Per tutta la merce i criminali informatici chiedono 500 dollari. I ricercatori del KELA hanno attirato l’attenzione sul post dei venditori.

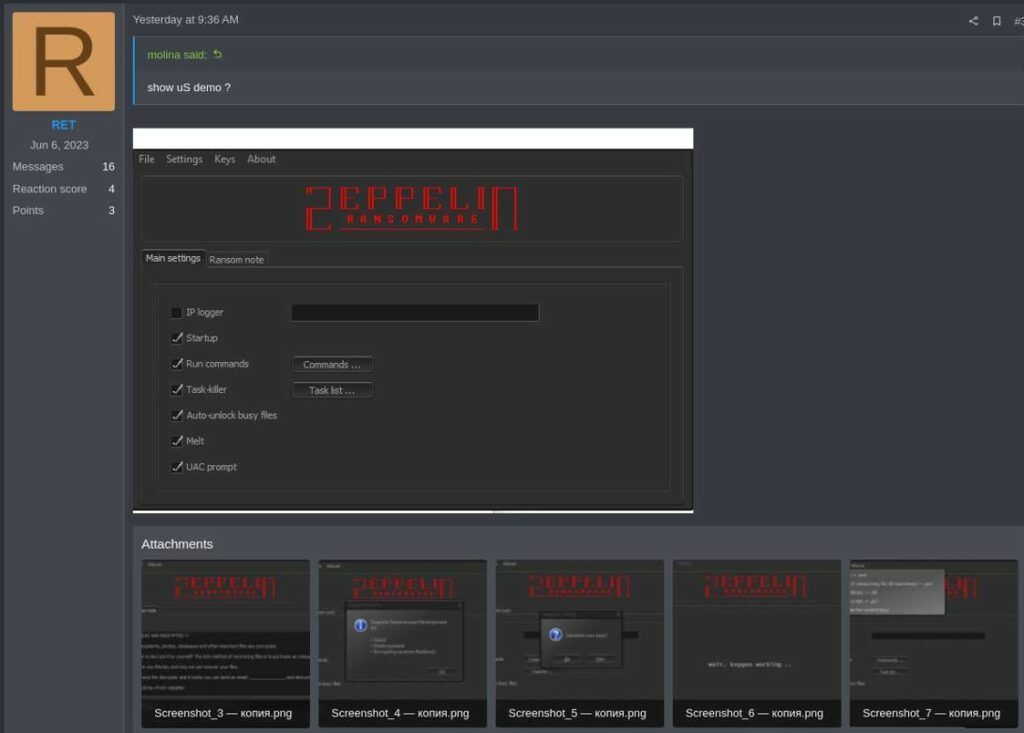

L’unica conferma sono gli screenshot pubblicati, ma nessuno ha ancora controllato cosa sia esattamente presente nell’archivio esposto. Chiunque acquisti il builder e il sorgente non solo potrà utilizzare il modello ransomware-as-a-service, ma anche scrivere un nuovo ransomware basato su Zeppelin.

L’annuncio di vendita è stato pubblicato da un account con il nickname “RET”. Il post sottolinea che il venditore non ha nulla a che fare con i creatori di Zeppelin, presumibilmente sono semplicemente riusciti a hackerare una delle versioni del builder.

I criminali informatici vogliono vendere l’archivio a una sola persona.

Ricordiamo che a novembre 2022, gli specialisti della società americana Unit 221B riuscirono ad acquisire le chiavi di crittografia di Zeppelin. La società ha individuato difetti potenzialmente sfruttabili all’interno di Zeppelin dopo aver letto un’analisi del malware di Blackberry Cylance nel dicembre 2019.

I ricercatori hanno notato che Zeppelin utilizzava una chiave RSA-512 effimera per crittografare la chiave AES che bloccava l’accesso ai dati crittografati. La chiave AES veniva memorizzata nel piè di pagina di ciascun file crittografato, quindi se la chiave RSA-512 veniva violata, i file potevano essere decrittografati senza pagare l’aggressore.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…