Come abbiamo riportato nella giornata di ieri, una quantità importante di dati, pari ad 1,7GB afferenti al famoso software di intelligence Cellebrite, sono comparsi in rete dapprima sul sito di Enlace Hacktivista e poi su DDoSecrets.

Cellebrite, è una azienda israeliana, che ha sede a Petah Tikva. Ha quattordici uffici in tutto il mondo, inclusi centri commerciali a Washington, DC, Stati Uniti, Monaco, Germania e Singapore ed è una consociata interamente controllata di Sun Corporation (JASDAQ : 6736) con sede a Nagoya, in Giappone.

Stiamo parlando di un software che ha delle capacità “locali” di aprire i dati contenuti in uno smartphone e non di hackerare uno smartphone da remoto, come ad esempio i famosi Pegasus, Karma, FinPhisher e altri ancora.

RHC ha scaricato i dati e li stiamo analizzando e con questo articolo daremo delle prime preview delle informazioni che siamo riusciti a recuperare da questo leak, accessibile da tutti nel clear web.

Sicuramente tutta questa mole di informazioni aiuterà i produttori di telefoni (e tablet) a rafforzare il loro software a livello di sicurezza, pertanto si prevede un numero consistente di patch in arrivo nei prossimi giorni.

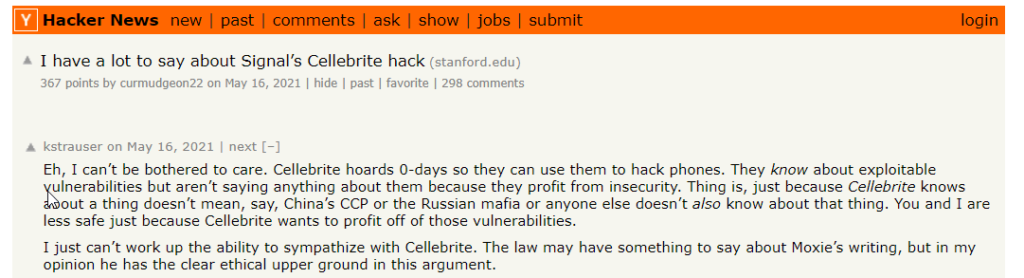

Ricordiamo che Cellebrite non è la prima volta che fa notizia per i suoi dati trapelati.

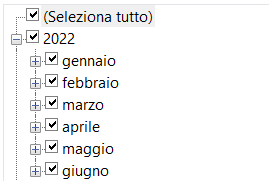

Una fuga di 4TB di dati è avvenuta il 5 agosto 2022 che sembrerebbe corrispondere alla fuga di dati di oggi. Infatti relativamente al nuovo blocco trapelato online, gli ultimi device addizionati risultano presenti fino a giugno del 2022. Questo è un chiaro segno che si possa trattare di un gruppo di dati riproposti rispetto al passato dataleak.

Cellebrite è stata precedentemente presa di mira anche a gennaio 2017. Un utente malintenzionato anonimo ha fatto trapelare 900 GB di dati rubati all’azienda israeliana. I dati contenevano informazioni sullo scenario politico in diversi paesi.

Nel febbraio 2017, un hacker ha rilasciato la cache di dati sensibili dell’azienda relativi ai metodi di hacking di Cellebrite negli smartphone Android, Apple e Blackberry. Secondo quanto riferito, un hacker è riuscito a compromettere con successo i sistemi di sicurezza di Cellebrite e ha rubato dati sensibili dai suoi server.

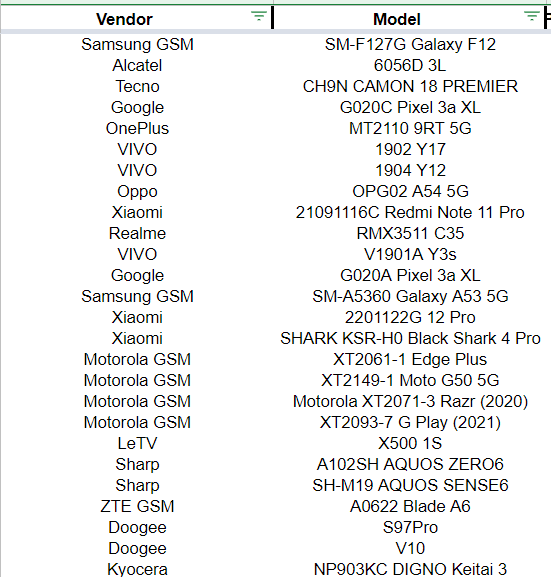

Nell’enorme archivio sottratto a Cellebrite (dove ancora non si conosce ancora il modo o la motivazione), compare un file XLSX chiamato “UFED_Supported_Phone_List_7.58.xlsx”, con dentro un elenco degli smartphone supportati.

Sono presenti ben 12.927 modelli tra smartphone e device, dove spiccano gli Apple iPhone, compreso il 13 Pro Max.

Le capacità riportate, dal foglio XLS, sono l’accesso alle seguenti informazioni una volta avuto accesso fisico al terminale:

Per ogni device non tutte le funzionalità risultano coperte. Ad esempio l’accesso al calendario è consentito a 7907 device su 12.927. Mentre per l’accesso ai log delle chiamate l’accesso è consentito ad 8883 device su 12.927.

Da tenere in considerazione che Cellebrite supporta i device partendo dalle tecnologie legacy del 2009.

Relativamente ai device aggiunti tra il 2021 e il 2022, abbiamo un campione pari a 562 device. In questo caso per l’accesso ai log delle chiamate, parliamo di 545 device su 562, quindi praticamente quasi la totalità del campione.

In tale campione, la lettura delle email risulta quasi sempre non disponibile, ad eccezione del mondo Apple tramite Jailbreak sul terminale (“Y-Only_Jailbroken”). In generale risulta più complesso l’accesso alle Immagini e ai video del device.

Infatti nel campione sono coperti solo 34 device e tra questi gli Apple muniti di Jailbreak .

Google Pixel 6 PRO:

Samsung Galaxy S, A e Note, perfino il Flip 3:

e svariati modelli di smartphone cinesi, sia Android:

sia meno noti:

E questi i device che sono stati aggiunti a fine 2022

All’interno dei dati pubblicati online, ci sono una serie di PDF che riportano della documentazione relativa a WhatsApp. Nel documento PDF rinvenibile nella cartella “Cellebrite Physical Analyzer”, spicca in modo indiscutibile questa documentazione inerente un bug su WhatsApp iOS versione 2.21.110:

Oltra ad una serie di informazioni inerenti a bug del prodotto. Ad ottobre 2022 l’incidente riporta un numero pari a 647.743 che sembrerebbe un identificativo progressivo. Va da se che se tale indicatore riporti il numero di bug rilevati, stiamo parlando di un uso molto diffuso da parte dei clienti di Cellebrite.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.