La vera identità del creatore di Bitcoin è uno dei più grandi misteri del mondo tecnologico.

Nel corso degli anni sono emerse molte teorie su chi sia veramente Satoshi Nakamoto, che spaziano tra un viaggiatore del tempo, un alieno, una intelligenza artificiale o una copertura delle intelligence USA, come ad esempio la NSA e la CIA.

Il nome Satoshi Nakamoto è uno pseudonimo, un alias utilizzato da una persona, oppure da un gruppo di persone, che hanno creato il Bitcoin nascondendo la loro vera identità.

Satoshi è un nome che in giapponese significa “un uomo con saggi antenati” e si presume che sia maschio.

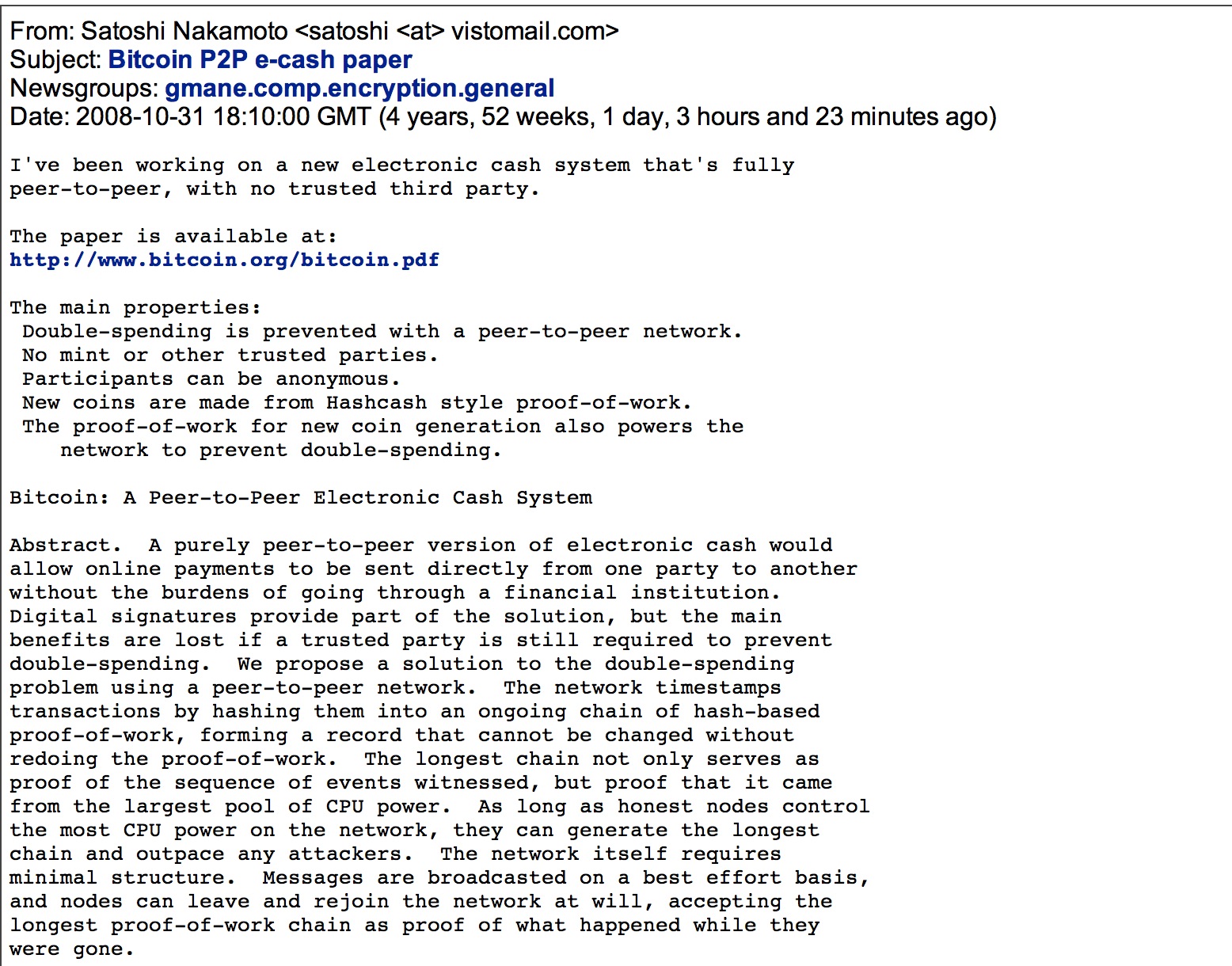

Il 31 ottobre 2008, in una mailing list di crittografia, questo utente misterioso scrisse un messaggio nel quale sosteneva di aver creato un nuovo sistema di denaro elettronico.

Veniva pubblicato un white paper dal titolo: “Bitcoin: un sistema di cassa elettronico peer-to-peer. Nakamoto dichiarò che il lavoro sulla scrittura del codice per bitcoin iniziò nel 2007 mentre il 18 agosto 2008, lui o un collega registrarono il nome del dominio bitcoin.org, creando un sito web in quell’indirizzo.

Nel gennaio 2009 venne sviluppato e rilasciata la versione 0.1 del codice sorgente di bitcoin su sourcefurge, ovvero il programma che lo gestisce.

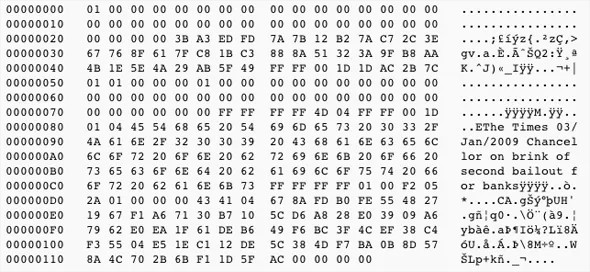

Ma in data 3 gennaio 2009 alle 18:15 genera (detta alla Paperon de’ Paperoni) “La numero 1”, il genesis block, che non è altro che il nome dato alla prima transazione sulla blockchain di bitcoin che costituisce la pietra miliare dell’intero sistema di trading, ovvero il prototipo di tutti quanti i blocchi successivi, ricevendo la ricompensa di 50 bitcoin.

Il Genesis Block, la prima transazione sulla blockchain di Bitcoin

All’interno del “genesis block”, venne riportato una frase che citava un articolo del New York Times dello stesso 3 gennaio 2009 che faceva riferimento al salvataggio delle banche voluto dal governo britannico.

Probabilmente Nakamoto voleva lasciare una “traccia indelebile” della diffida verso le monete centrali a favore di quelle decentralizzate. Nakamoto continuò a lavorare al progetto software per circa un altro anno e mezzo, prima di abbandonare il suo sviluppo.

Nessuno sa perché Satoshi Nakamoto abbia davvero deciso di scomparire senza mai rivelarsi o addirittura incassare alcuni dei miliardi di dollari che le sue prime monete coniate adesso valgono.

Ciò ha fornito un terreno fertile per speculazioni, ipotesi plausibili e vere e proprie teorie di complotto, anche se possiamo immaginare che tutto ciò che ha riguardato l’inizio della rete Bitcoin è stato pianificato con attenzione, con lo scopo di dargli più credibilità possibile in seguito.

Nakamoto non ha mai rivelato alcuna informazione personale durante le discussioni tecniche, sebbene a volte abbia fornito commenti sul settore bancario.

Nel suo profilo della P2P Foundation del 2012, Nakamoto ha affermato di essere un uomo di 37 anni che viveva in Giappone; tuttavia, alcuni hanno ipotizzato che fosse improbabile che fosse giapponese a causa del suo uso nativo dell’inglese e del software non documentato o etichettato in giapponese oltre alla predilezione di orari di lavoro più coerenti con il fuso orario del Regno Unito rispetto a quelli asiatici.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…