Nel mondo della cybersecurity, il panorama delle minacce è in continua evoluzione. Tra le minacce più insidiose degli ultimi anni vi sono i ransomware, software malevoli progettati per criptare i dati delle vittime e richiedere un riscatto in cambio della chiave di decrittazione. Un gruppo che ha fatto recentemente notizia di recente è la gang ransomware Cloak, che ha deciso di esporre il proprio data leak site (DLS) anche sulla clearnet, ovvero la parte di internet accessibile pubblicamente senza bisogno di software specifici per l’anonimato come Tor.

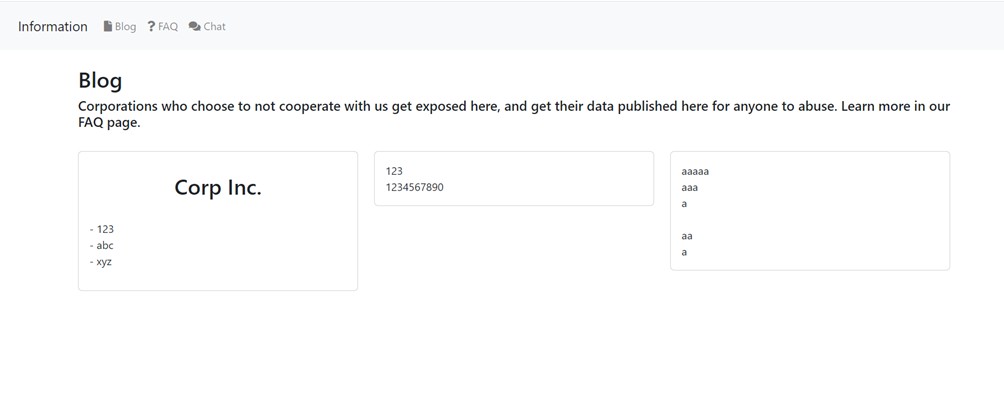

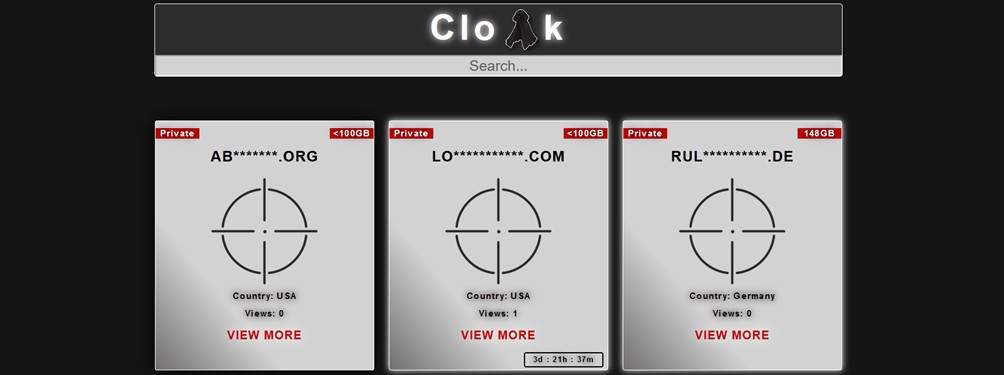

Immagine del DLS di Cloak pubblicato sulla clearnet, dallo screenshot si può notare che le attività WEB sono attualmente work in progress rispetto alla versione darkweb

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Immagine del DLS di Cloak pubblicato sulla clearnet,sezione dedicata alle FAQ

La gang di ransomware Cloak, emergente nel panorama del cybercrimine tra la fine del 2022 e l’inizio del 2023, ha già segnato il suo impatto significativo nonostante la sua relativa novità. Specializzata nella pratica della doppia estorsione, Cloak non solo cifra i dati delle vittime, ma minaccia anche di pubblicare informazioni sensibili se non viene pagato un riscatto.

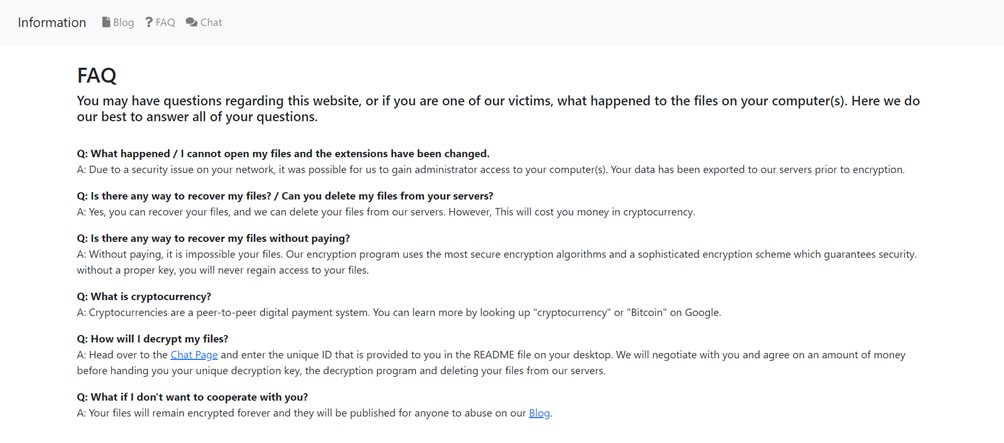

Tra le vittime più illustri di Cloak, spicca Mundocar, una compagnia di noleggio veicoli spagnola. Gli hacker sono riusciti a sottrarre 100 GB di dati interni, utilizzando la minaccia di pubblicazione per forzare il pagamento del riscatto. Tuttavia, in questo caso specifico, le negoziazioni sembrano essere fallite, con i dati che sono stati poi pubblicati online.

Immagine del DLS di Cloak ,post di mundocar.eu

Di seguito alcune delle vittime italiane più rilevanti identificate finora:

Nonostante Cloak non abbia ancora raggiunto la notorietà di gruppi più affermati come LockBit o BlackBasta, la sua capacità di adattarsi e operare efficacemente nel panorama del ransomware indica che potrebbe diventare una minaccia crescente nei prossimi anni.

Tradizionalmente, i gruppi ransomware operano nel dark web, una sezione di internet accessibile solo attraverso software come Tor, che garantisce un alto livello di anonimato e privacy. I data leak sites sono piattaforme dove i cybercriminali pubblicano i dati rubati alle vittime che si rifiutano di pagare il riscatto. Questi siti fungono da ulteriore leva di pressione sulle vittime, minacciando di esporre pubblicamente informazioni sensibili.

La scelta di Cloak di esporre il proprio DLS anche sulla clearnet rappresenta una mossa audace.

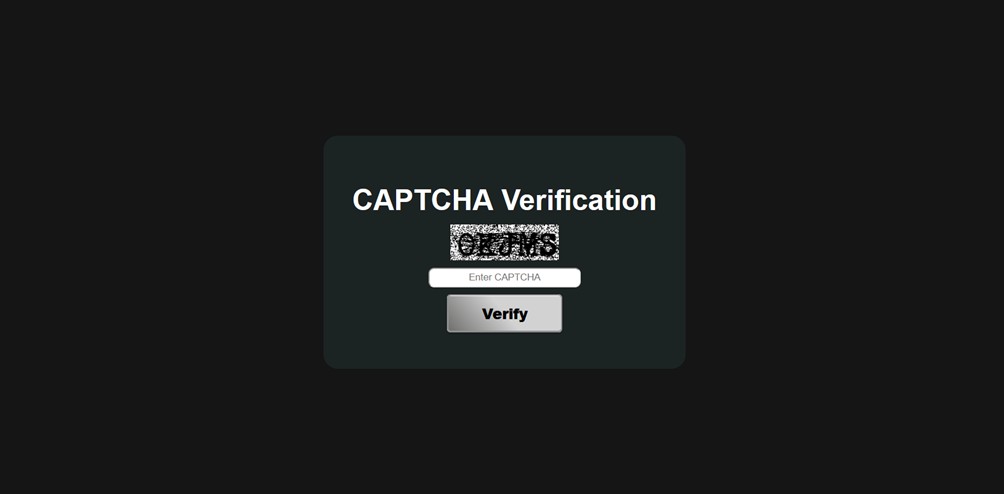

Immagine del DLS di Cloak pubblicato sul darkweb, captcha verification

Immagine del DLS di Cloak pubblicato sul darkweb, DLS Homepage

Questo spostamento ha implicazioni significative sia per le vittime che per le forze dell’ordine:

Esponendo il proprio DLS sulla clearnet, Cloak aumenta drasticamente la visibilità dei dati rubati. Qualsiasi utente con accesso a internet può potenzialmente trovare e consultare queste informazioni, amplificando il danno reputazionale e operativo per le vittime. Tuttavia, questa maggiore visibilità comporta anche un rischio elevato per gli stessi cybercriminali, poiché le forze dell’ordine possono monitorare più facilmente queste attività.

La clearnet è soggetta a una regolamentazione molto più severa rispetto al dark web. Le forze dell’ordine e le agenzie di cybersecurity possono intervenire più rapidamente per chiudere i siti e perseguire legalmente i responsabili. Questa mossa potrebbe quindi sembrare controintuitiva, ma potrebbe essere interpretata come un segno di arroganza o un tentativo di sfruttare una fase di transizione in cui le normative non sono ancora completamente efficaci nel contrastare queste minacce.

L’obiettivo di Cloak potrebbe essere duplice: intimidire le vittime mostrando la facilità con cui possono essere esposti i loro dati e sfidare apertamente le autorità, dimostrando una sorta di invulnerabilità percepita. Questo potrebbe essere parte di una strategia più ampia per consolidare il loro marchio nel panorama della criminalità informatica.

La decisione della gang ransomware Cloak di esporre il proprio data leak site sulla clearnet segna un cambiamento significativo nel modus operandi dei cybercriminali. Questa mossa rappresenta una sfida diretta alle autorità e aumenta il livello di rischio per le vittime. Tuttavia, con una risposta tempestiva e coordinata, le forze dell’ordine e la comunità della cybersecurity possono affrontare efficacemente questa minaccia. La battaglia contro i ransomware continua, e la capacità di adattarsi rapidamente a queste evoluzioni sarà cruciale per mantenere la sicurezza nel mondo digitale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.