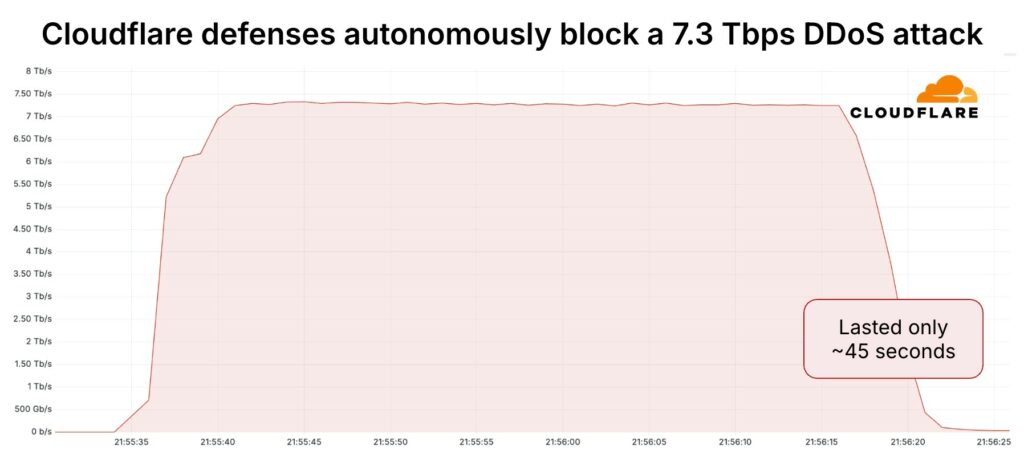

A metà maggio 2025, Cloudflare ha bloccato il più grande attacco DDoS mai registrato: ben 7,3 terabit al secondo (Tbps). Questo evento segue di poco la pubblicazione del report sulle minacce DDoS per il primo trimestre del 2025 avvenuta il 27 aprile 2025, in cui era stato evidenziato attacchi che raggiungevano i 6,5 Tbps e 4,8 miliardi di pacchetti al secondo (pps).

37,4 terabyte non sono una cifra sbalorditiva per le dimensioni odierne, ma scaricarne 37,4 terabyte in soli 45 secondi lo è.

Equivale a inondare la rete con oltre 9.350 film in HD o a guardare in streaming 7.480 ore di video ad alta definizione senza interruzioni (quasi un anno di maratona di visione di serie TV consecutive) in soli 45 secondi.

Se si trattasse di musica, scaricheresti circa 9,35 milioni di brani in meno di un minuto, abbastanza per tenere impegnato un ascoltatore per 57 anni di fila. Immagina di scattare 12,5 milioni di foto ad alta risoluzione con il tuo smartphone senza mai esaurire lo spazio di archiviazione: anche se ne scattassi una al giorno, staresti lì a cliccare per 4.000 anni, ma in 45 secondi.

L’attacco ha preso di mira un cliente di Cloudflare, un provider di hosting, che utilizza Magic Transit per difendere la propria rete IP. I provider di hosting e le infrastrutture Internet critiche sono sempre più spesso bersaglio di attacchi DDoS, come riportato nell’ultimo rapporto sulle minacce DDoS

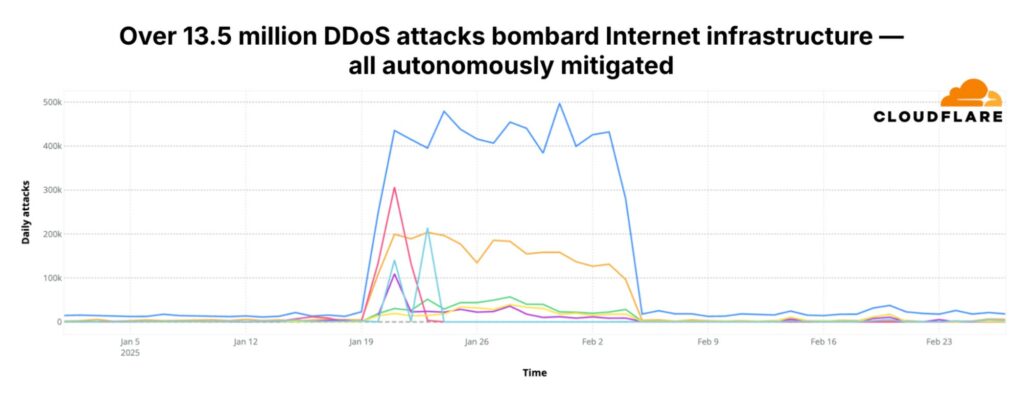

L’immagine sottostante mostra una campagna di attacchi condotta tra gennaio e febbraio 2025, che ha sferrato oltre 13,5 milioni di attacchi DDoS contro l’infrastruttura di Cloudflare e i provider di hosting protetti da Cloudflare.

L’attacco ha colpito a tappeto una media di 21.925 porte di destinazione di un singolo indirizzo IP, con un picco di 34.517 porte di destinazione al secondo. L’attacco ha avuto origine anche da una distribuzione simile di porte sorgente.

L’attacco da 7,3 Tbps è stato un attacco DDoS multivettore. Circa il 99,996% del traffico dell’attacco è stato classificato come flood UDP. Tuttavia, il restante 0,004%, pari a 1,3 GB del traffico dell’attacco, è stato identificato come attacchi di riflessione QOTD, attacco di riflessione Echo, attacco di riflessione NTP, attacco di flood UDP Mirai, flood Portmap e attacchi di amplificazione RIP

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…