La Guerra Elettronica o Electronic Warfare (EW), rappresenta una delle discipline più sofisticate e strategicamente rilevanti nel contesto della sicurezza moderna. In un’epoca dominata dalla tecnologia, dove la superiorità informativa può decidere le sorti di conflitti e operazioni, la guerra elettronica si pone come un elemento cardine per il controllo del campo di battaglia.

La EW si articola in un insieme di tecniche e strategie volte a dominare lo spettro elettromagnetico. Tale spettro viene utilizzato non solo per le comunicazioni, ma anche per il rilevamento, la sorveglianza, e il targeting militare. Attraverso strumenti avanzati, l’obiettivo principale è proteggere i propri sistemi, disturbare quelli nemici, o addirittura manipolare le informazioni trasmesse per ottenere un vantaggio tattico.

Supporta Red Hot Cyber

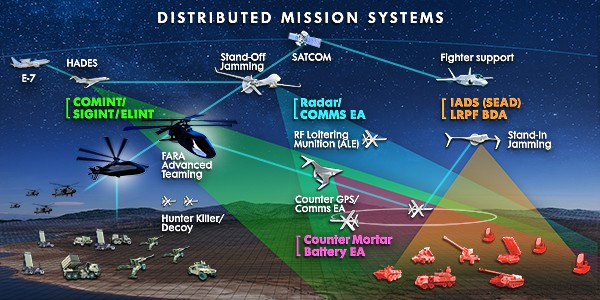

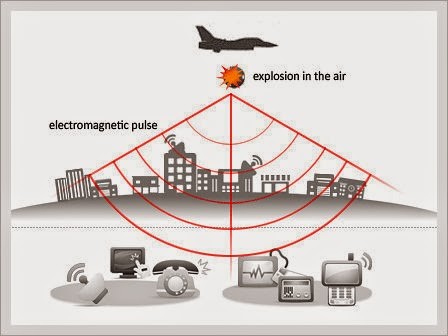

Con il continuo sviluppo di tecnologie come radar, comunicazioni satellitari, droni, e sensori avanzati, la guerra elettronica si è evoluta in una competizione invisibile. Questa guerra viene combattuta con onde radio, microonde e impulsi elettromagnetici. Le sue applicazioni spaziano dalla difesa delle infrastrutture critiche alla neutralizzazione di minacce imminenti, fino a operazioni di spionaggio su scala globale.

Sul campo di battaglia, c’è molto di più da vedere di quanto sembri. Al di là delle missioni, possiamo vedere e sentire a terra, in aria e in mare, dove la battaglia nascosta pulsa e imperversa, e insieme ad essa, le prospettive di vittoria o sconfitta.

Le moderne capacità militari si basano sempre più sullo spettro elettromagnetico. I combattenti dipendono dallo spettro elettromagnetico per comunicare tra loro, per acquisire missioni dai loro comandanti. Inoltre utilizzano tale spettro per comprendere l’ambiente e prendere decisioni, per identificare accuratamente gli obiettivi e per proteggere i loro eserciti dai danni.

La Electronic warfare fornisce una funzione di vitale importanza, ovvero permette di proteggere il nostro accesso e l’uso dello spettro elettromagnetico. Allo stesso tempo nega e degrada l’uso dello spettro al suo diretto avversario.

La storia della guerra elettronica è una storia di intrighi, segretezza e innovazione tecnologica all’avanguardia. Nel corso della sua storia, la Electronic warfare ha svolto un ruolo significativo nell’aiutare i leader militari a mantenere un vantaggio strategico. Tutto questo è stato sempre direttamente collegato ai rapidi progressi tecnologici.

Le tecnologie e gli sviluppi globali della Electronic warfare stanno livellando il campo di gioco. La proliferazione e l’accessibilità economica dell’elettronica commerciale e della potenza di calcolo significa che la EW non è più l’esclusiva delle nazioni ricche. Ora è un campo di battaglia per stati anche piccoli e persino attori non statali.

Quando le nazioni hanno imparato a sfruttare lo spettro elettromagnetico per il proprio vantaggio militare in aree come comunicazioni, navigazione e radar, gli strateghi militari e scienziati hanno contemporaneamente progettato modi per negare ai loro avversari tali vantaggi.

La Guerra Elettronica aiuta a risolvere questa complessità, assicurandosi che i nostri sistemi siano in grado di comunicare, identificare e combattere i radar nemici. Il futuro della superiorità dello spettro richiederà strategie sempre più innovative che mantengano i nostri combattenti al passo con le minacce attuali ed emergenti.

In che modo una forza nemica usa lo spettro elettromagnetico?

La risposta è che dipende dalla missione in corso e dalle circostanze specifiche che deve affrontare.

La guerra elettronica è impiegata in tre tipi di misure:

In altre parole, lo spettro viene utilizzato per attaccare il nemico, per proteggere le forze amiche e per fornire una consapevolezza della situazione critica. Inoltre aiuta il processo decisionale e aumenti le probabilità di successo della missione. Un sistema di guerra elettronica, viene configurato per raccogliere e dare un senso ai segnali nel suo ambiente.

I sistemi di guerra elettronica (Electronic warfare) possono essere configurati per una varietà di missioni diverse e utilizzare una serie di sottosistemi diversi. Ma nonostante questa incredibile e raffinata diversità, ci sono tre capacità comuni nella maggior parte dei sistemi di guerra elettronica e sono:

Tale sistema deve identificare cosa c’è là fuori, capire come viene utilizzato lo spettro e determinare se è una minaccia o meno. Questa è la capacità di “ricezione” del sistema e di solito viene eseguita da un sottosistema chiamato radar warning receiver (RWR).

Se l’RWR rileva un segnale e l’analisi determina che si tratta di una minaccia inevitabile, il sistema EW deve quindi neutralizzarlo. Inoltre deve passare i dati della minaccia al generatore di tecniche che determina come il sistema dovrebbe rispondere per affrontare la minaccia.

Il generatore di tecniche selezionerà la tecnica di jamming con la più alta probabilità di successo, in base a una serie di fattori. Tali fattori racchiudono specifiche caratteristiche della particolare minaccia, la piattaforma ospite del sistema EW e il dominio della battaglia: terra, mare o aria.

Affinché un sistema di Electronic warfare possa condurre attacchi elettronici o missioni di protezione elettronica, deve essere in grado di trasmettere segnali propri. Una volta analizzata una minaccia e generata una risposta, è la capacità dei trasmettitori del sistema di Electronic warfare di irradiare con precisione energia elettromagnetica. Tale tecnologia si articola tra jamming, spoofing, inganno e altre contromisure elettroniche.

L’attacco elettronico viene utilizzato per degradare, disabilitare o distruggere l’uso dello spettro da parte di un avversario. Consente inoltre di negare la capacità di un avversario di comunicare, navigare, raccogliere informazioni o individuare obiettivi sul campo di battaglia.

L’attacco elettronico è parte integrante di un’operazione militare, oggi più che mai, consentendo e autorizzando le forze di terra, mare e aria a portare a termine le loro missioni.

Viene spesso impiegato dalle forze amiche per stabilire la superiorità aerea attraverso la soppressione delle difese aeree nemiche e l’interruzione delle comunicazioni.

Poiché ha lo scopo di creare confusione e interrompere la capacità di un avversario di comunicare, monitorare e proteggere il proprio spazio aereo, l’attacco elettronico viene in genere eseguito da unità dedicate, in aria o in mare, il cui scopo principale è ottenere il dominio dello spettro di un’ampia area.

La protezione elettronica viene utilizzata anche per negare l’uso dello spettro elettromagnetico da parte delle forze avversarie, ma la sua posizione è difensiva.

I sistemi di protezione elettronica difendono singoli aeromobili, navi, veicoli terrestri e personale dalle minacce elettroniche fornendo uno scudo protettivo attorno alle piattaforme e agli equipaggi nelle immediate vicinanze.

I sistemi di protezione elettronica forniscono allerta sulle minacce e mezzi per proteggersi attivamente.

Comprendendo il panorama delle minacce, i combattenti possono evitare il rilevamento, impedire ai sistemi ostili di localizzarli o seguirli e, se coinvolti, generare contromisure elettroniche che sconfiggono la minaccia con una varietà di mezzi, inclusi disturbo radar, inganno o altre tecniche sofisticate.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.