Questo é il primo di una serie di articoli che prenderanno in esame la sicurezza di Active Directory. Creeremo prima un laboratorio, inizialmente non troppo complesso su Azure il servizio Cloud di Microsoft che ci regala un mese di utilizzo. Questa prima parte sarà divisa in tre articoli. In seguito andremo ad esaminare vari tipi di attacco in una serie di articoli successivi.

Cominiciamo!

La maggior parte degli esperti IT concorda sul fatto che Active Directory è l’approccio dominante per la gestione delle reti di dominio Windows. Per questo motivo gli avversari sono attratti a scoprire e sfruttare le vulnerabilità all’interno del sistema Active Directory.

Per difendersi da questi tipi di attacchi, è necessario un terreno di esercitazione in cui PenTesters, ricercatori di sicurezza e hacker etici possano praticare metodologie offensive e difensive. Questo articolo si ispira al video “How to Build an Active Directory Hacking Lab” di TheCyberMentor, che costruisce un laboratorio locale di Active Directory per scopi di hacking etico.

Questo il lab che andremo a costruire ed in altri articoli, lo useremo per vari tipi di esercizi pratici.

La mia preferenza personale è quella di utilizzare un’infrastruttura basata sul cloud quando possibile. Per questo motivo, ho deciso di provare a costruire un laboratorio simile a basso costo (gratuito in questo caso) in Azure, seguendo i suoi video. Questo articolo segue sostanzialmente i passi del video How to Build an Active Directory Hacking Lab, ma in un ambiente Windows Azure.

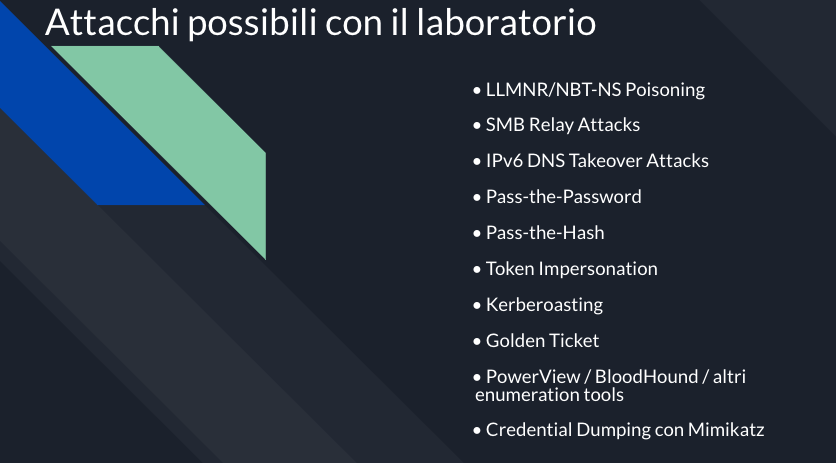

Di seguito gli attacchi che sarà possibile realizzare successivamente sul nostro laboratorio:

È importante notare che alcune delle pratiche utilizzate durante la creazione di questo laboratorio sono intenzionalmente deboli dal punto di vista della sicurezza, per descrivere meglio i possibili vettori di attacco. Prima di utilizzare le pratiche qui descritte nella vostra rete di produzione o in qualsiasi altra rete, dovrete fare le dovute ricerche.

È molto improbabile che non abbiate mai sentito parlare della piattaforma cloud di Microsoft – Azure. Questo articolo non è assolutamente un’introduzione ad Azure. Ci sono molte risorse disponibili se si vuole imparare.

Microsoft offre una prova gratuita di Azure che include l’accesso gratuito ai prodotti Azure più diffusi per 12 mesi, 200 dollari di credito da spendere nei primi 30 giorni di iscrizione e l’accesso a più di 25 prodotti sempre gratuiti.

Configuriamo quindi un account per usufruire di questi servizi gratuiti e creiamo questo laboratorio Active Directory.

Si noti che il processo di iscrizione richiede di fornire il numero di telefono e i dati della carta di credito dell’utente. La carta di credito non viene addebitata a meno che l’utente non decida di passare a un servizio come il Pay-As-You-Go. Ho trovato le FAQ per i servizi gratuiti di Azure abbastanza informative e utili.

Supponiamo di aver sottoscritto il servizio gratuito di Azure. Procediamo con la configurazione del laboratorio Active Directory. Con il vostro browser preferito, andate sul portale Azure e accedete al vostro account.

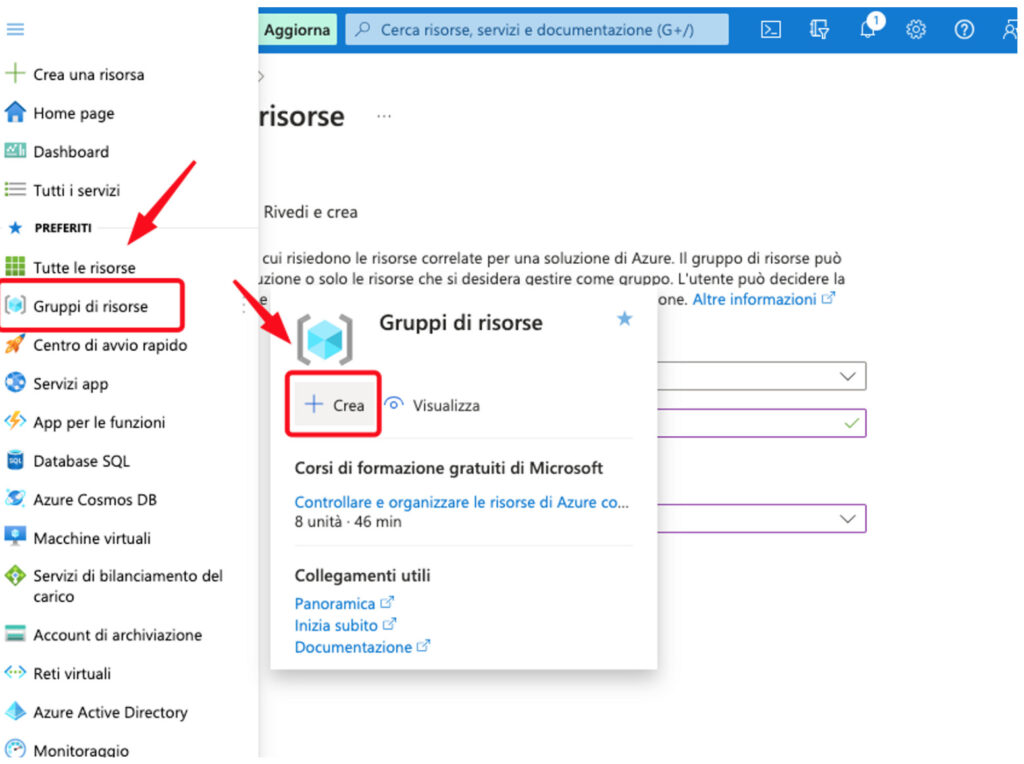

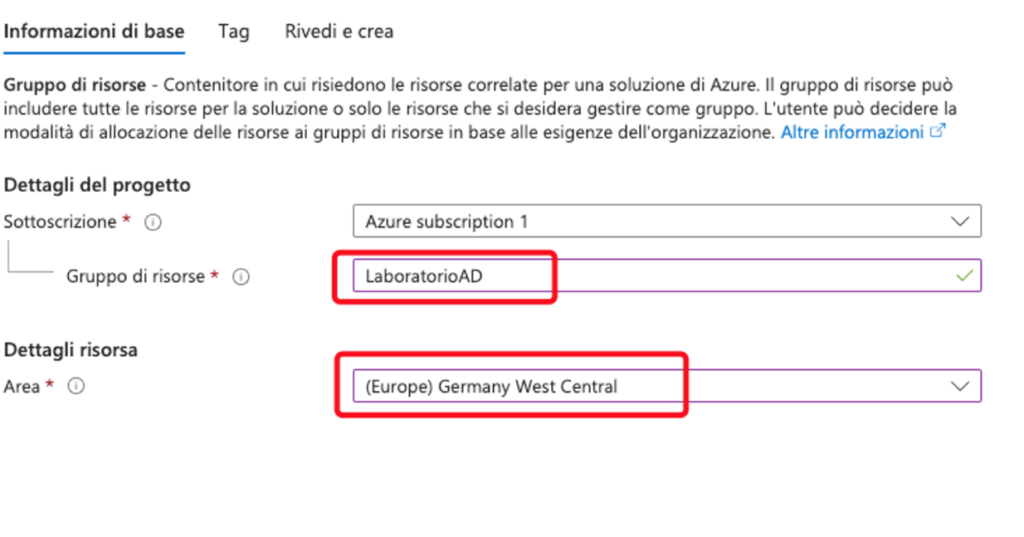

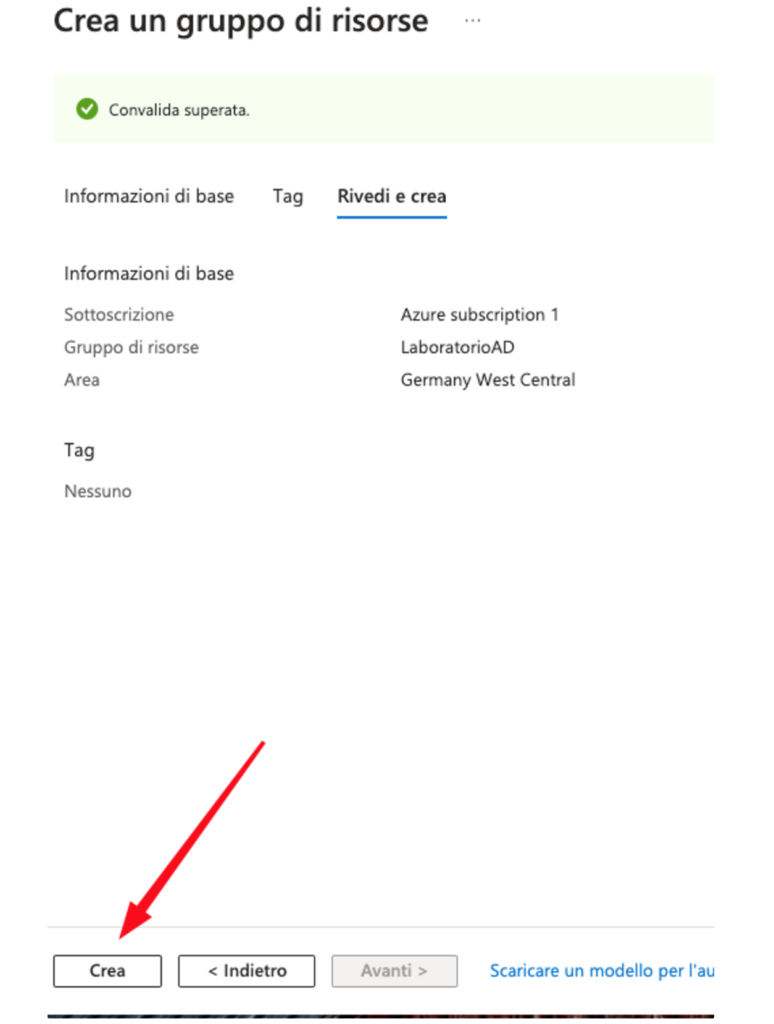

Iniziamo creando un gruppo di risorse dedicato per tutte le risorse del laboratorio. Un gruppo di risorse funge da contenitore per contenere tutte le risorse correlate a una soluzione Azure.

Fate clic su Gruppi di risorse nel menu di navigazione sinistro, come mostrato di seguito.

e creaimo il grupppo come di seguito:

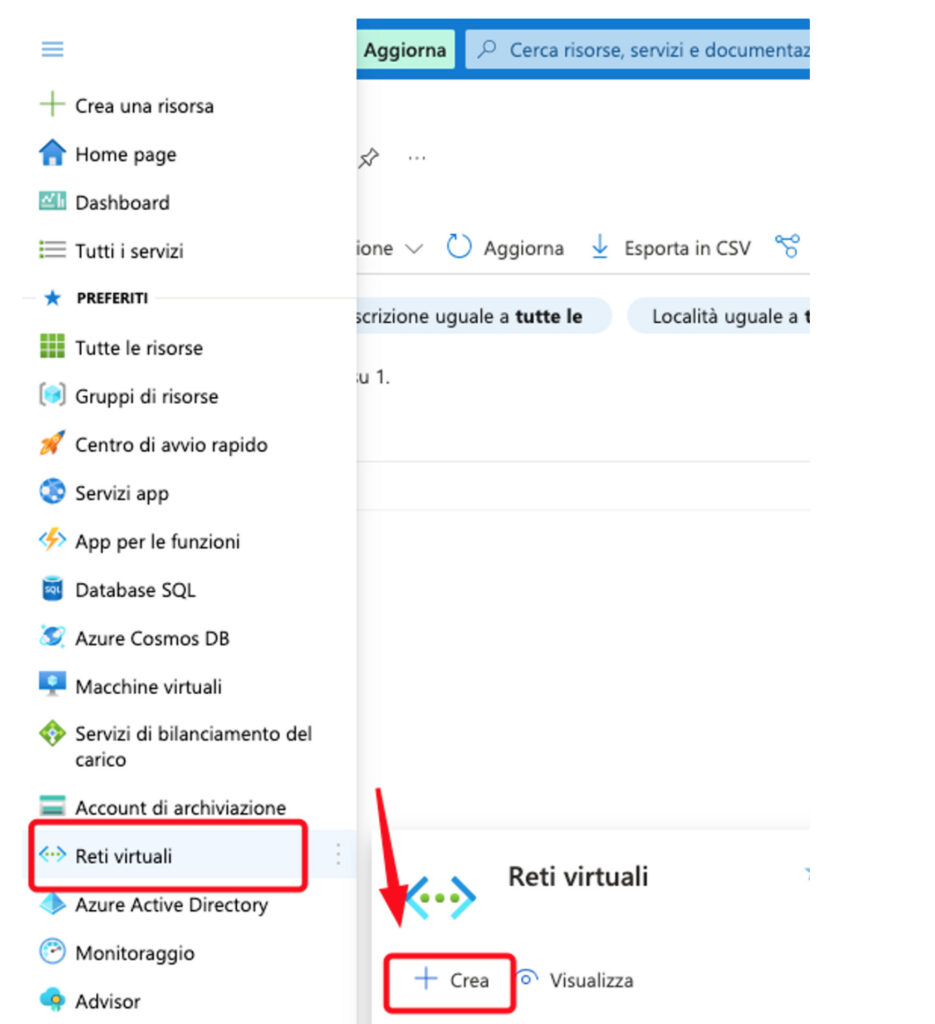

Il passo successivo è la creazione di una rete virtuale che consentirà alle risorse di Azure (come le macchine virtuali) di comunicare in modo sicuro all’interno della rete o all’esterno. Per farlo, fate clic su Reti virtuali nel menu di navigazione.

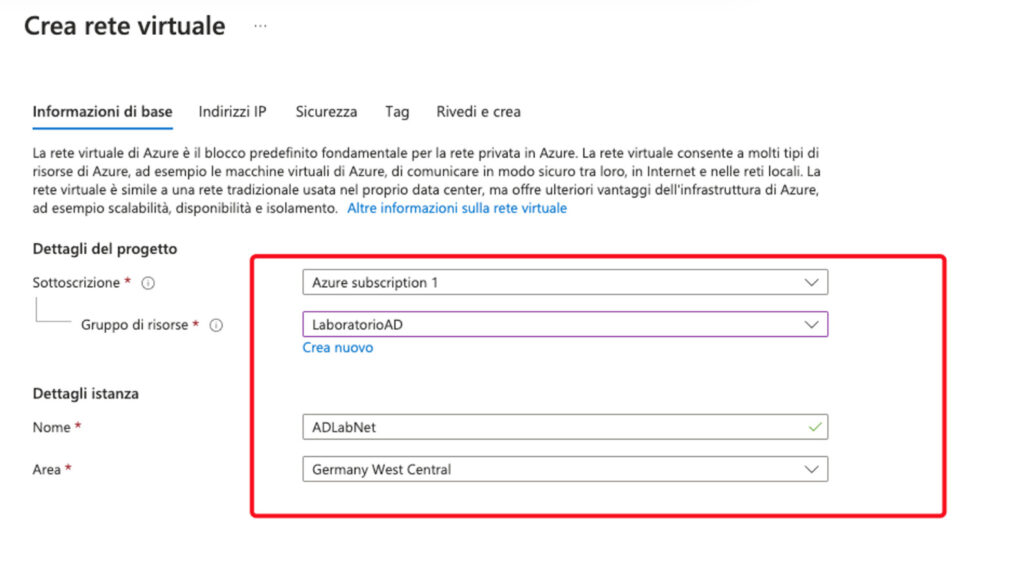

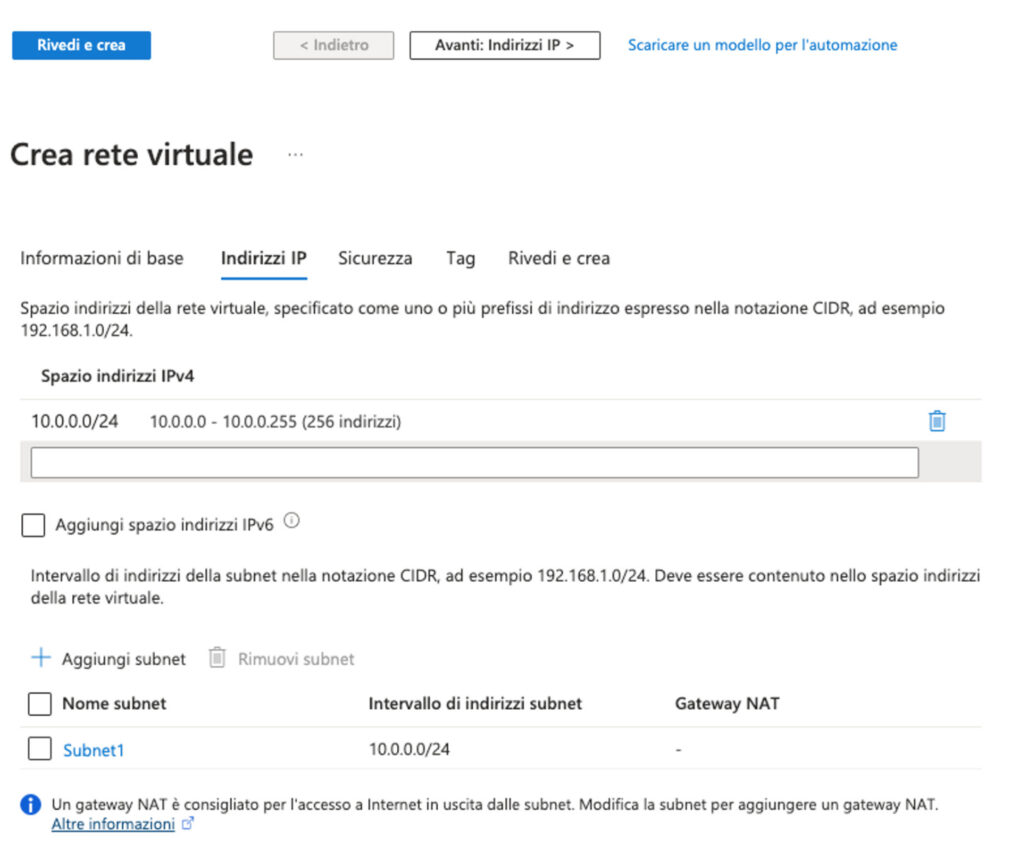

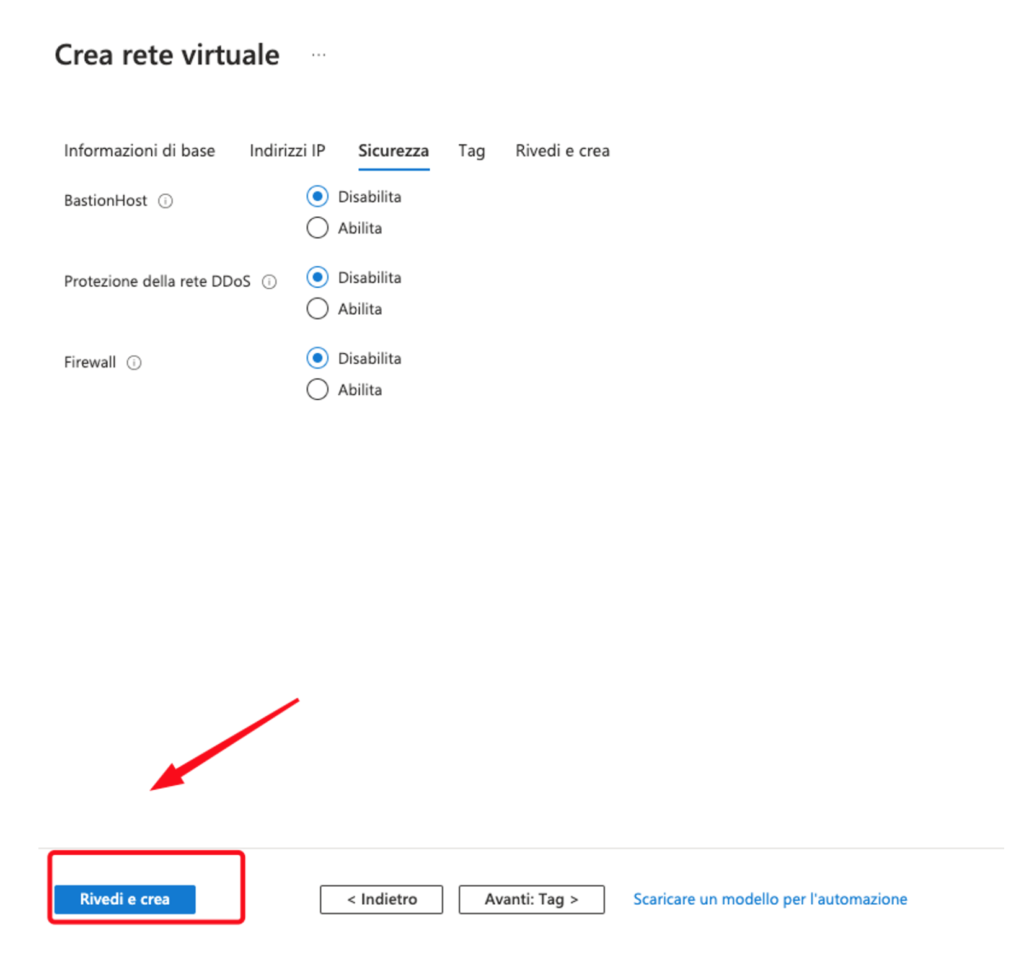

Compilare i campi relativi alla creazione della rete virtuale. Ho usato ADLabNet come nome della rete virtuale. Inoltre, ho utilizzato 10.0.1.0/24 come spazio di indirizzi e intervallo di indirizzi di sottorete. Assicurarsi di selezionare il gruppo di risorse ADLab creato in precedenza. Per il resto dei campi, ho utilizzato i valori predefiniti. Infine, fare clic sul pulsante Crea.

La creazione di un controller di dominio (DC) consiste in alcune fasi, tra cui la creazione di una macchina virtuale, le modifiche di configurazione necessarie, la promozione della macchina come DC e così via. Esaminiamo tutti questi passaggi uno per uno.

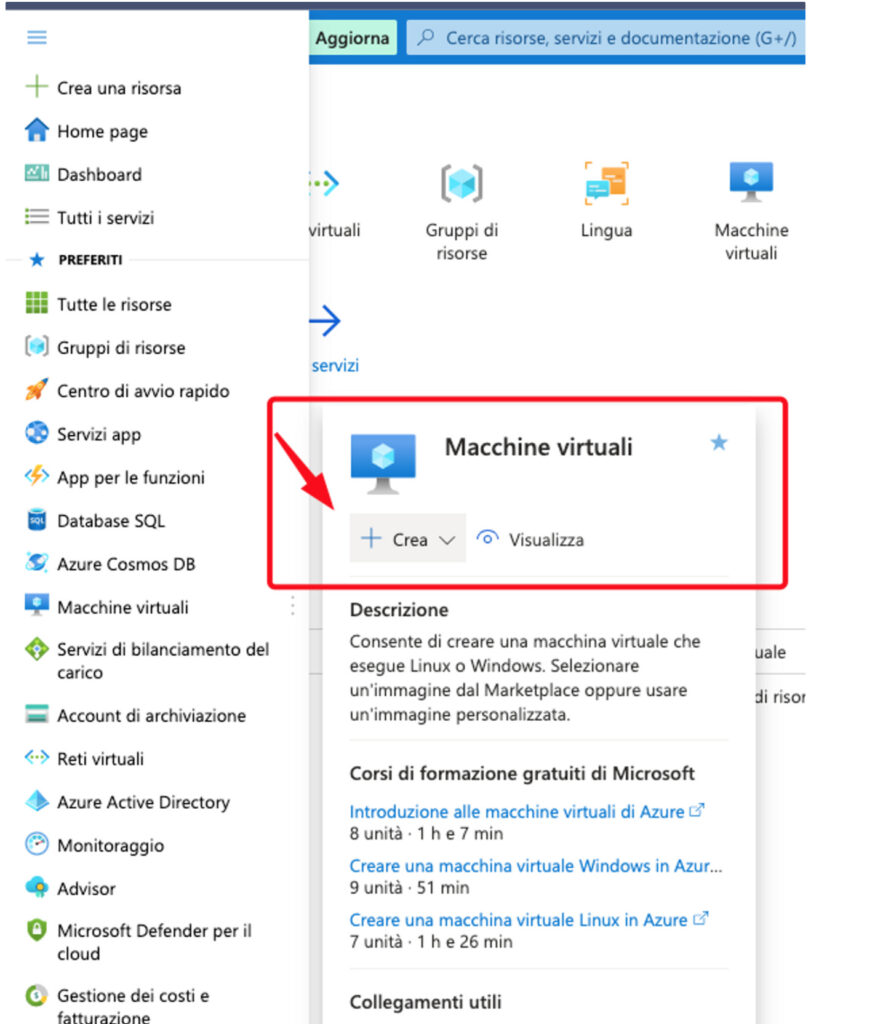

Creazione della macchina virtuale Iniziamo con la creazione della prima macchina virtuale. Questa sarà il nostro controller di dominio Active Directory. Utilizzerò un’immagine di Windows Server 2019. Prima di tutto, fate clic sulla voce di menu Macchine virtuali.

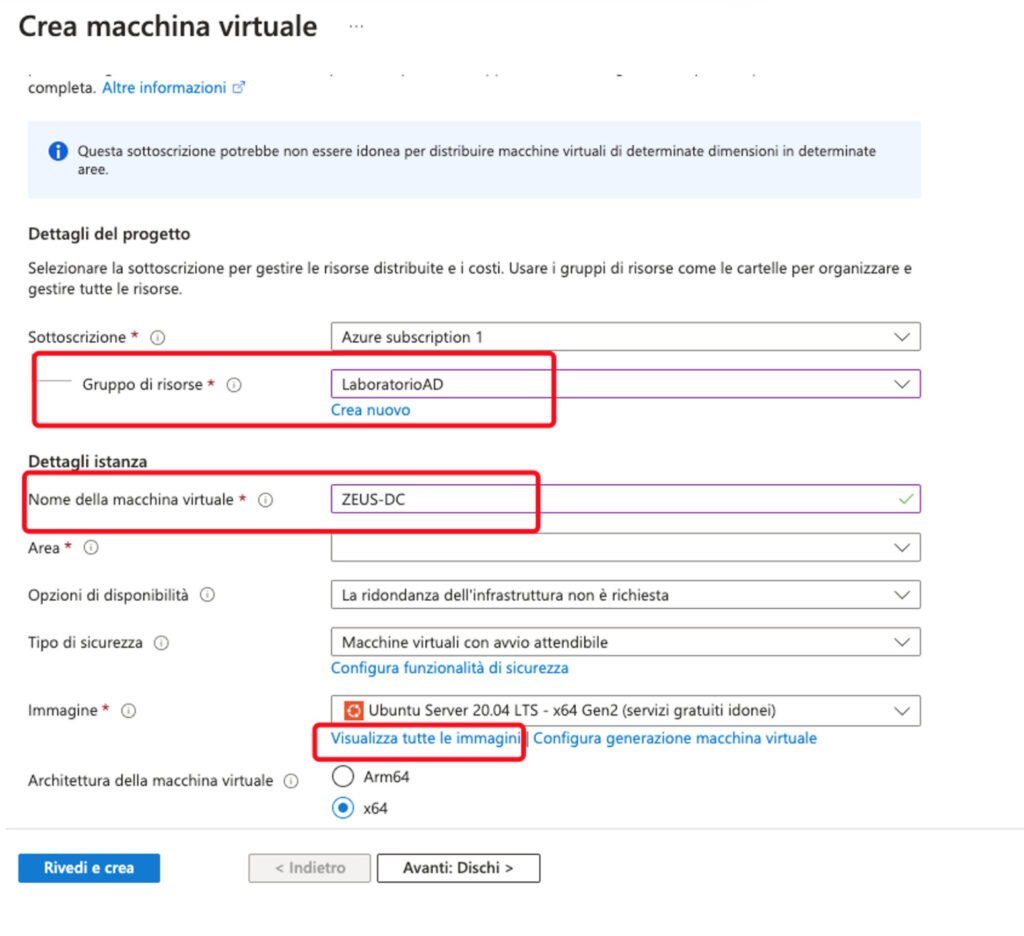

Verrà visualizzata la seguente pagina. Assicurarsi di selezionare il gruppo di risorse ADLab creato in precedenza. Chiamiamo la macchina virtuale ZEUS-DC. Fate clic sul link Sfoglia tutte le immagini pubbliche e private per selezionare l’immagine giusta per la nostra macchina virtuale.

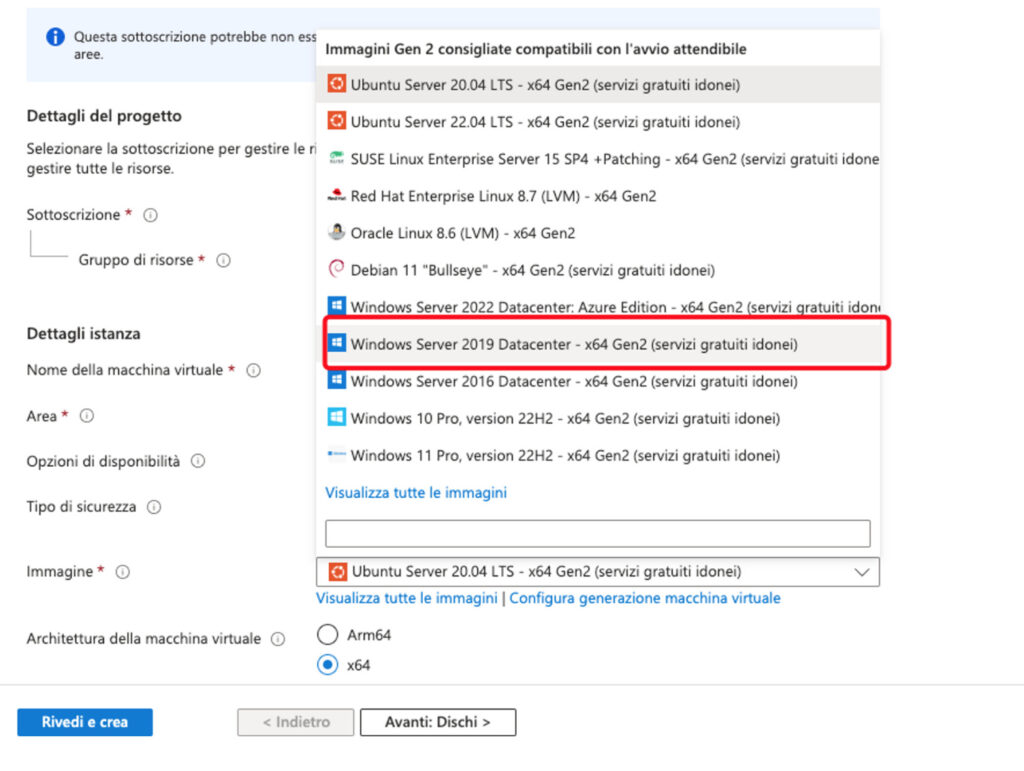

Fate clic sulla voce Compute nella scheda Marketplace e scegliete l’immagine Windows Server 2019 Datacenter.

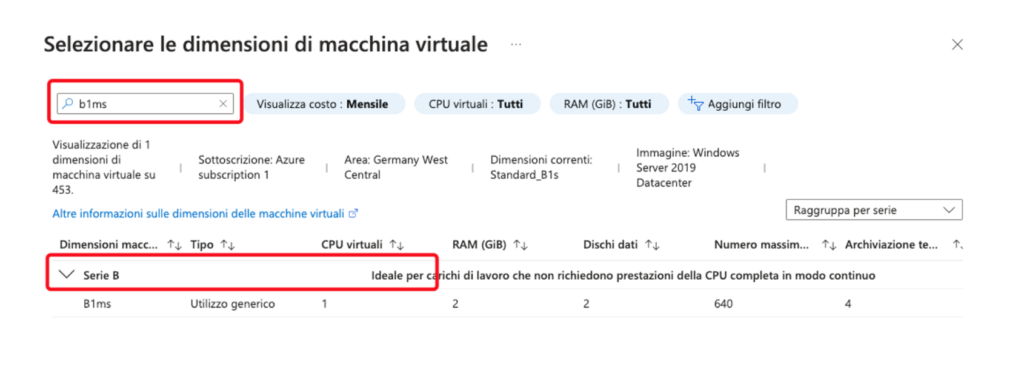

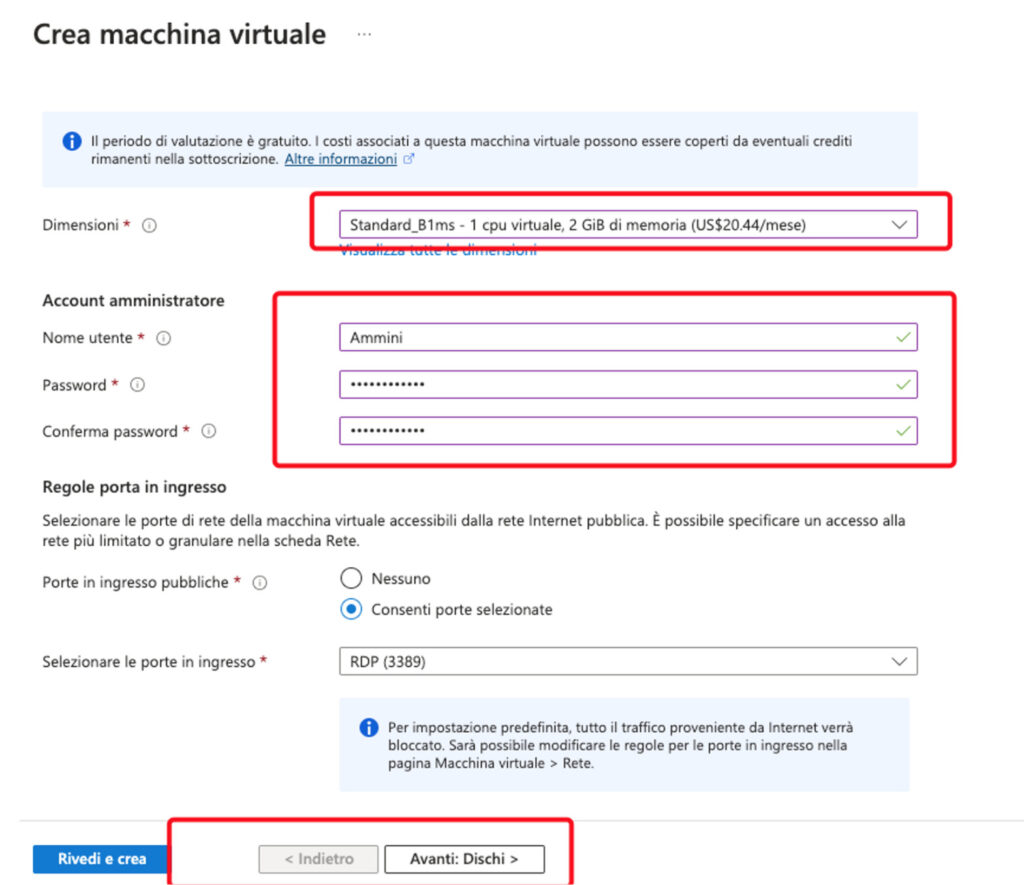

Ora che è stata selezionata l’immagine appropriata, dalla pagina Crea macchina virtuale, fare clic sul collegamento Cambia dimensione. Per questa macchina utilizzerò la dimensione B1ms, come mostrato di seguito.

Ora è necessario creare un account amministratore. Ho usato Ammini come nome utente e Password1234 come password. Sicuramente non è una password forte per un account amministratore. Fate clic su Avanti: Dischi.

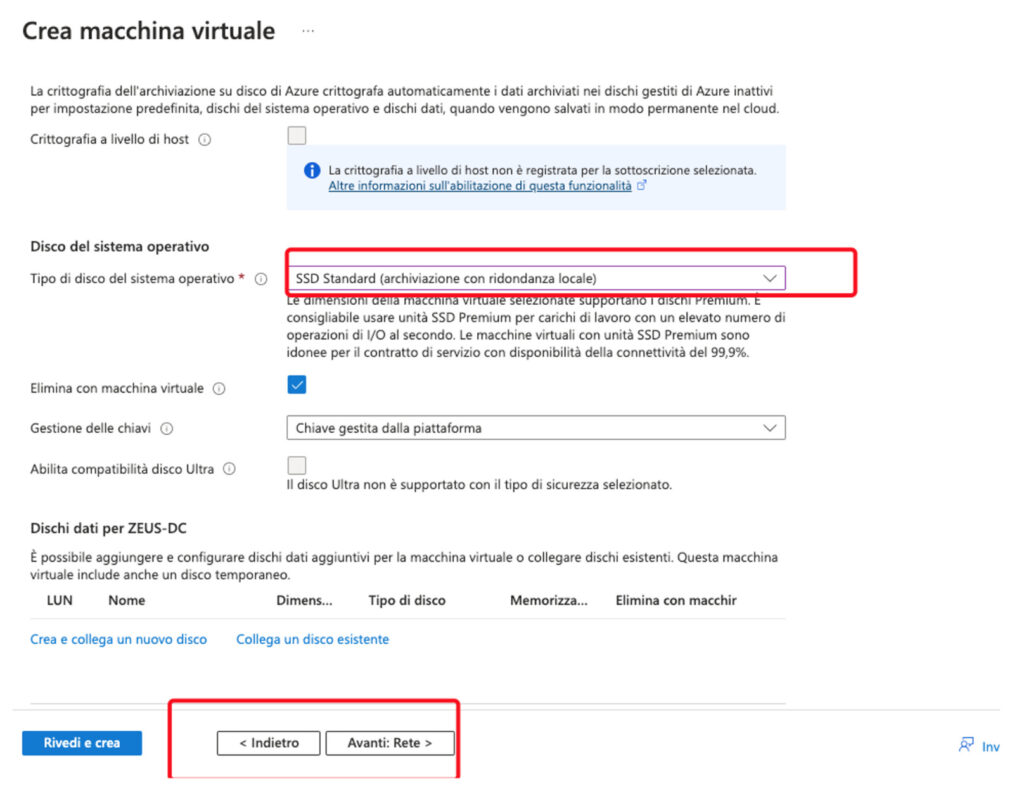

Ho scelto il tipo di disco del sistema operativo HDD standard. È possibile scegliere anche l’SSD Premium, ma per lo scopo di questo laboratorio, l’HDD Standard è sufficiente. Fate clic su Avanti: Rete.

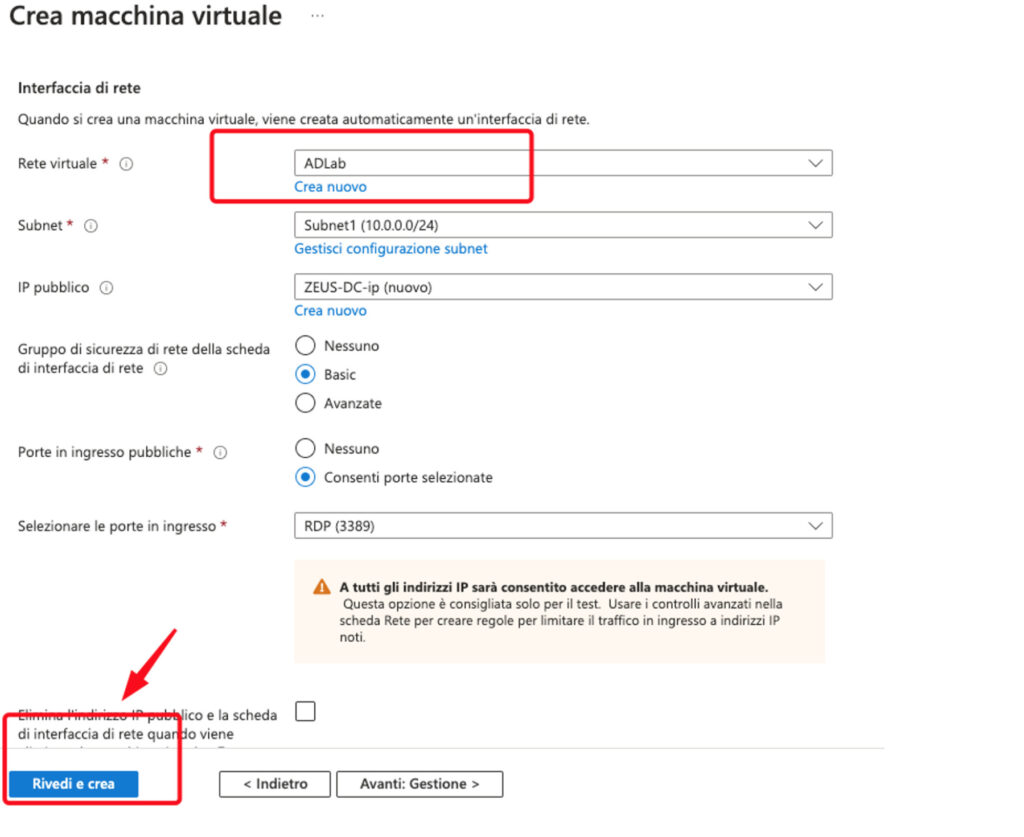

Nella scheda Rete, assicurarsi che la rete virtuale sia impostata su ADLab, creata in precedenza. Per il resto dei passaggi, basta accettare tutte le impostazioni predefinite e fare clic sul pulsante Rivedi + crea.

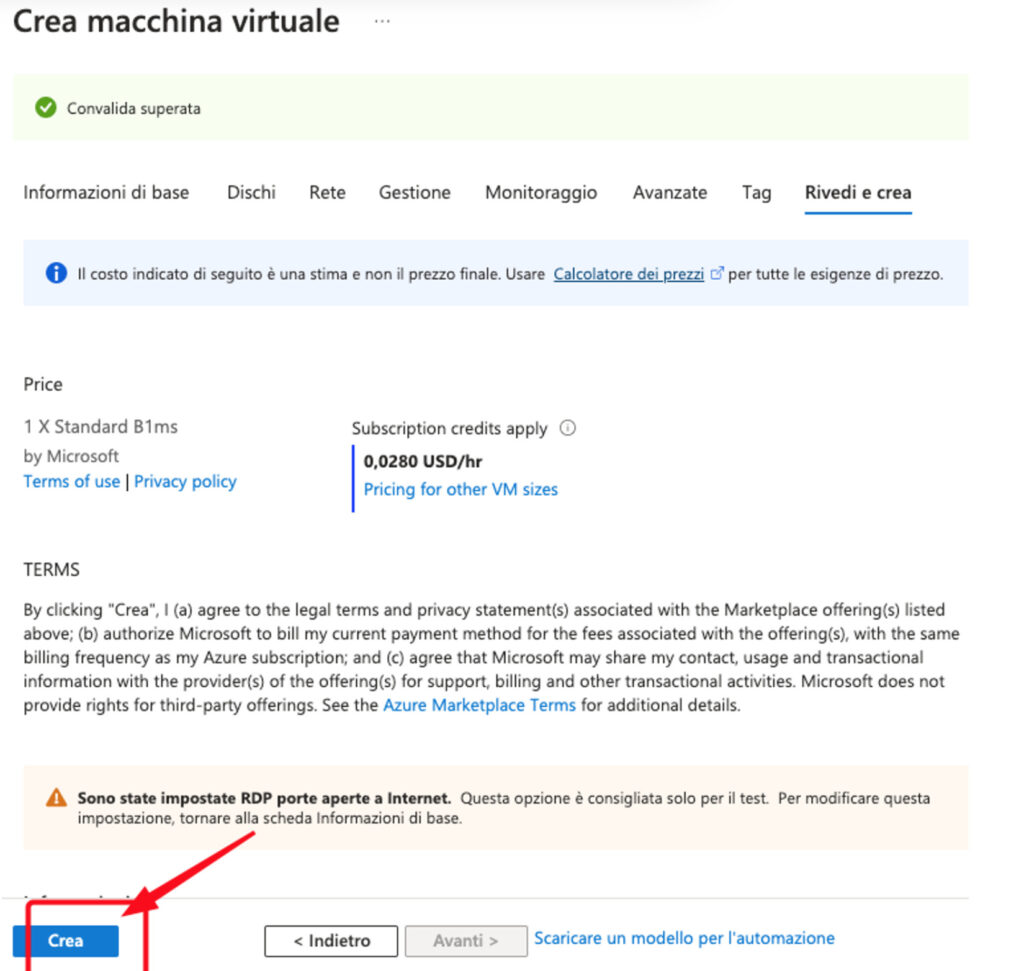

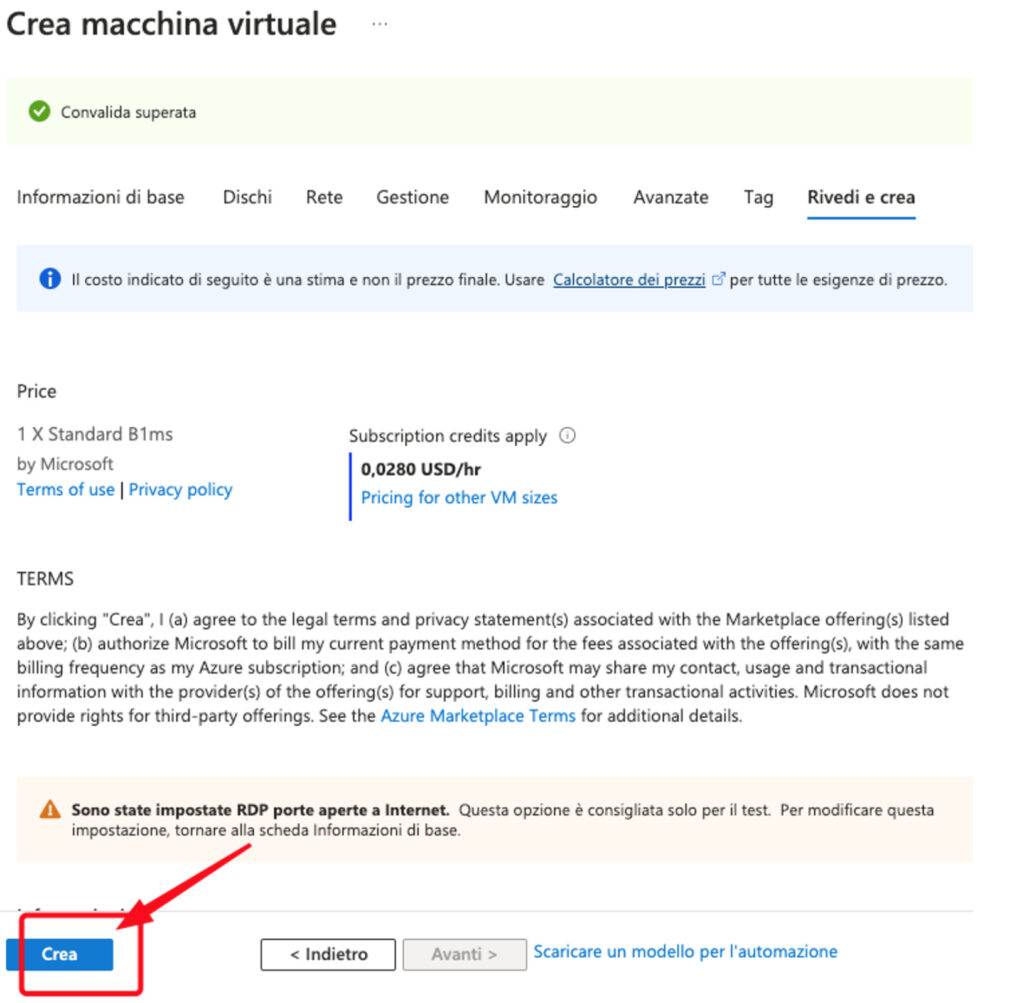

Una volta ottenuta la convalida, fare clic sul pulsante Crea per creare la macchina virtuale.

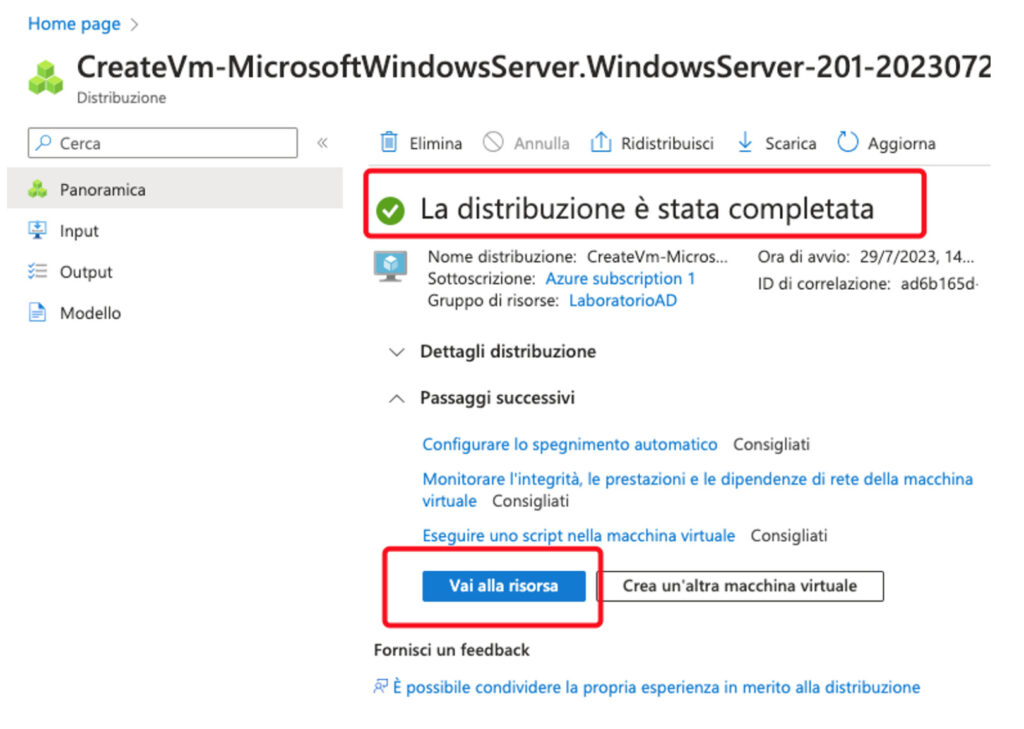

Ci vorranno alcuni minuti, ma se tutto va bene, si dovrebbe vedere un messaggio che indica che l’installazione è stata completata, come mostrato di seguito. È possibile fare clic sul pulsante Vai alla risorsa per navigare alla pagina della macchina virtuale appena creata.

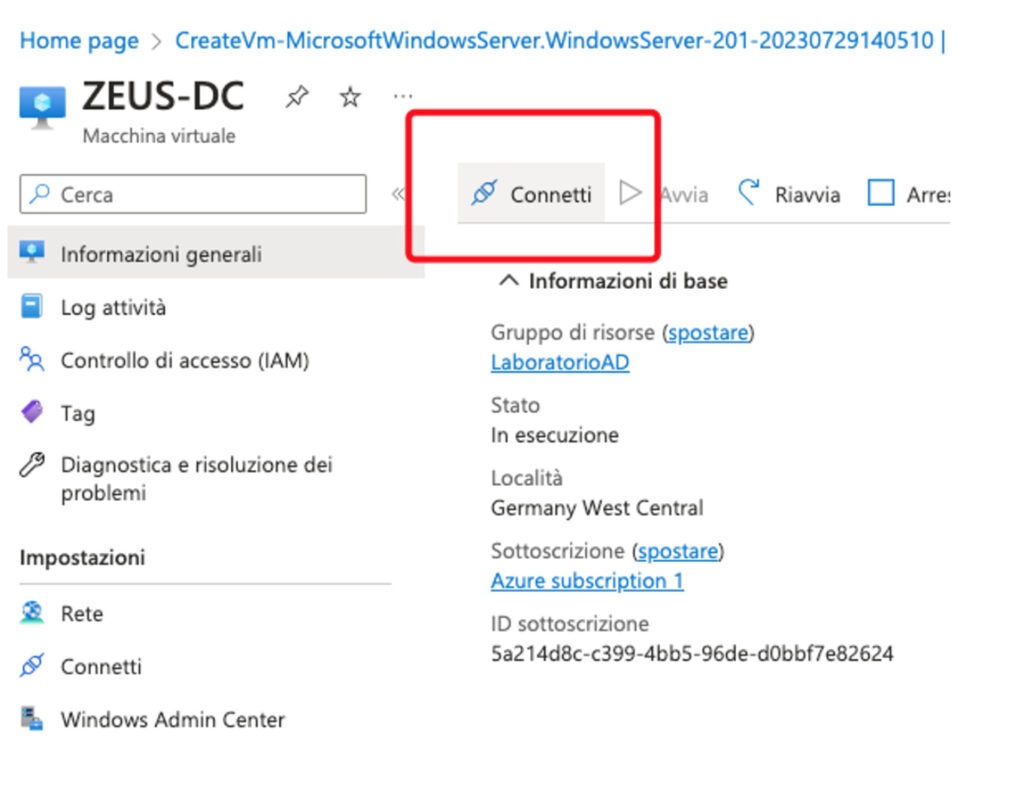

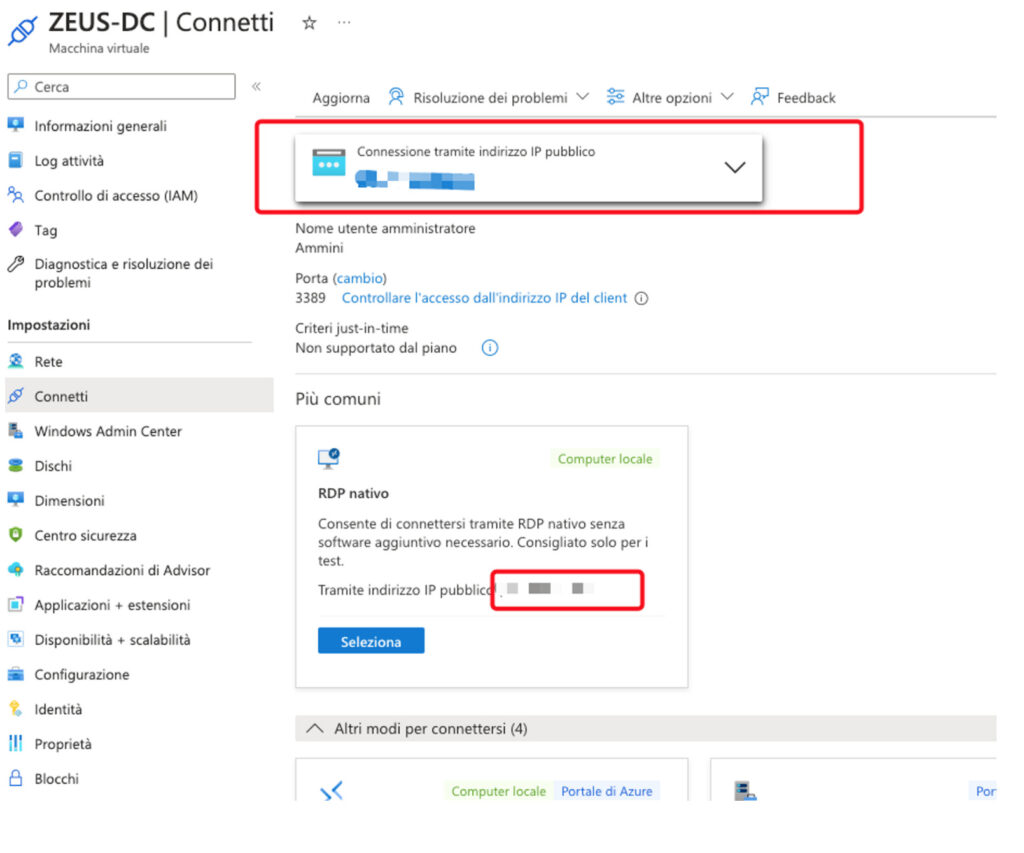

È possibile fare clic sul pulsante Connetti per visualizzare le varie opzioni di connessione a questa macchina.

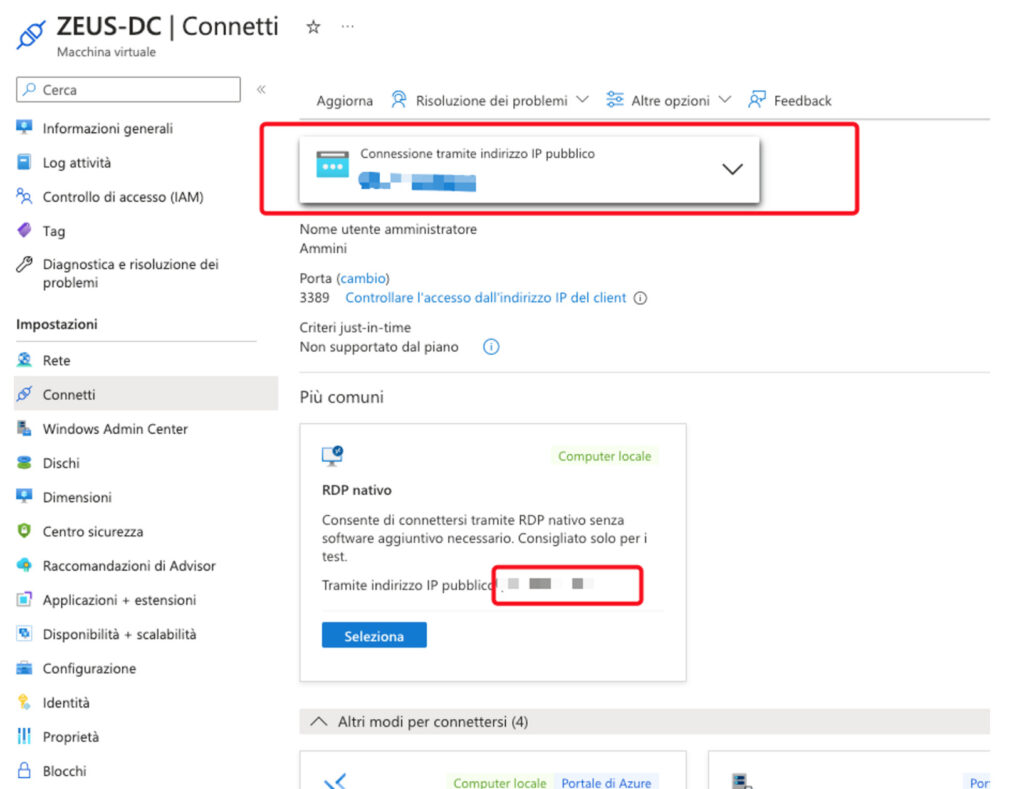

Scegliamo RDP e scarichiamo il file appropriato per la connessione alla macchina virtuale.

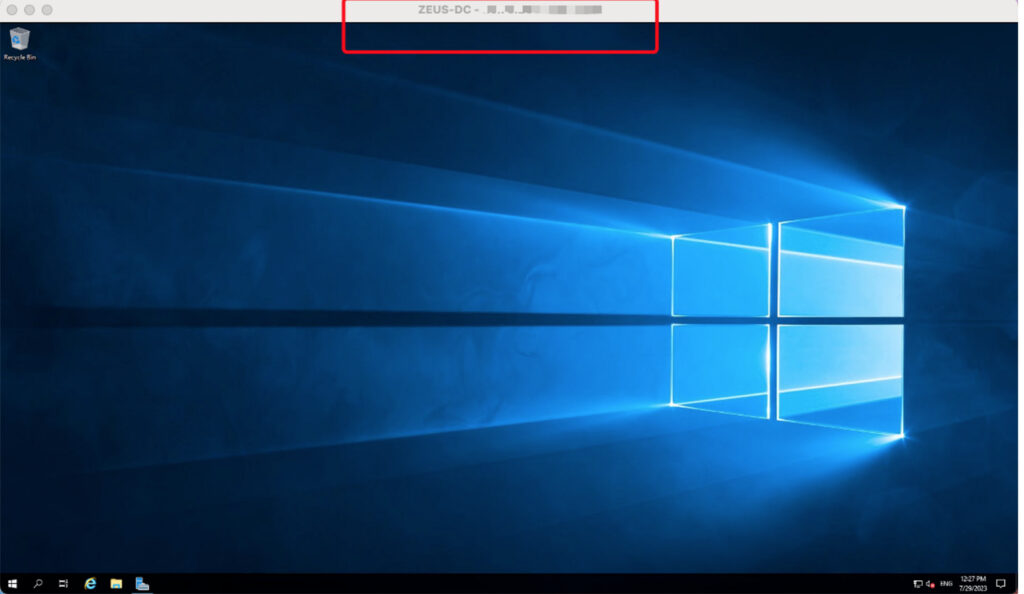

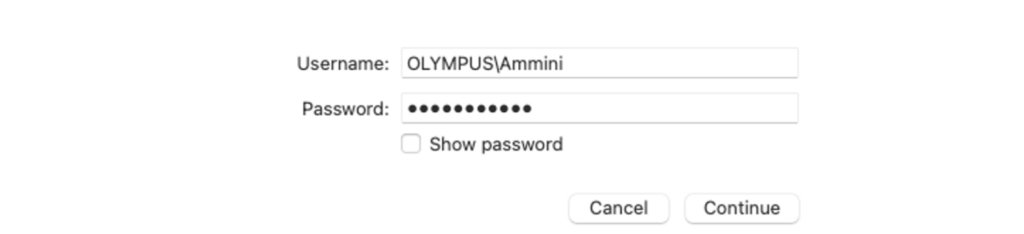

Dovreste essere in grado di accedere utilizzando il nome utente Ammini e la password Password1234 che abbiamo impostato in precedenza. Dopo aver eseguito l’RDP in questa casella, si vedrà un desktop come il seguente.

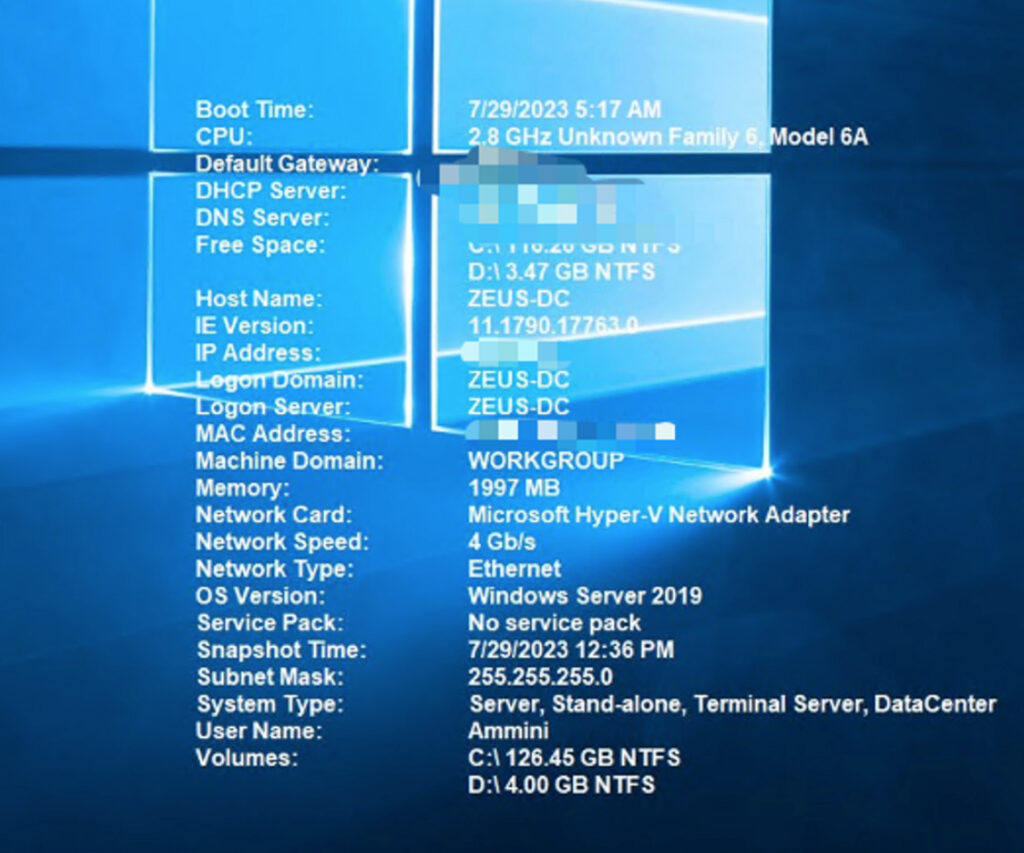

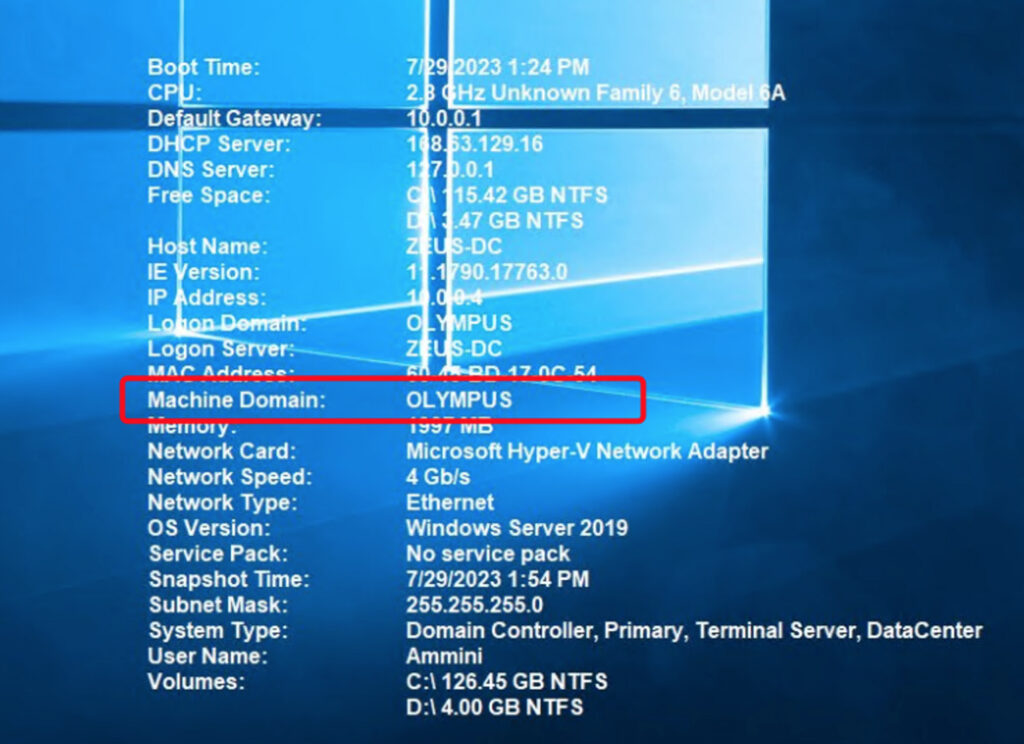

Mi piace avere un po’ più di informazioni sul computer sul desktop. Questo è ancora più importante quando si lavora con più computer. Di solito uso l’utilità BgInfo

https://download.sysinternals.com/files/BGInfo.zip

che imposta lo sfondo del desktop con un’immagine contenente alcune informazioni utili come l’indirizzo IP, il nome del computer/dominio, il nome utente e così via, come mostrato di seguito.

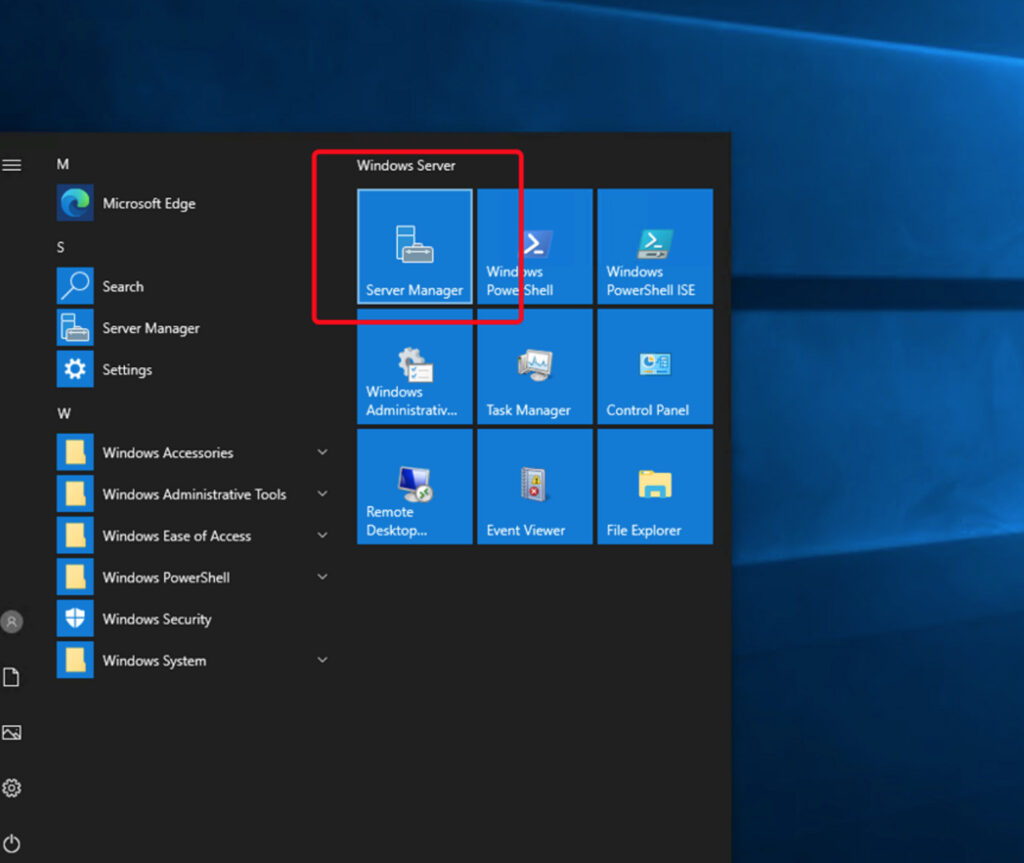

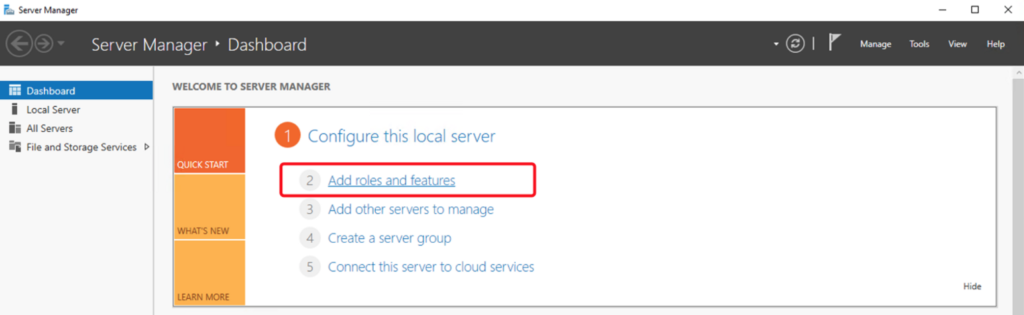

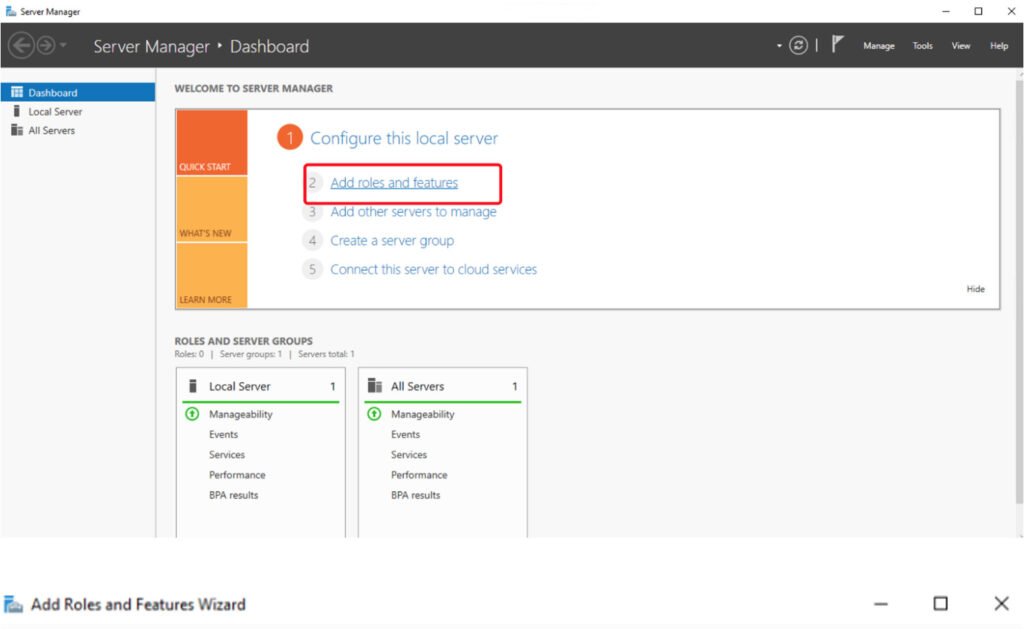

Ora che siamo connessi alla macchina, è il momento di configurarla come Domain Controller. Avviamo Server Manager e facciamo clic sull’opzione Aggiungi ruoli e funzionalità.

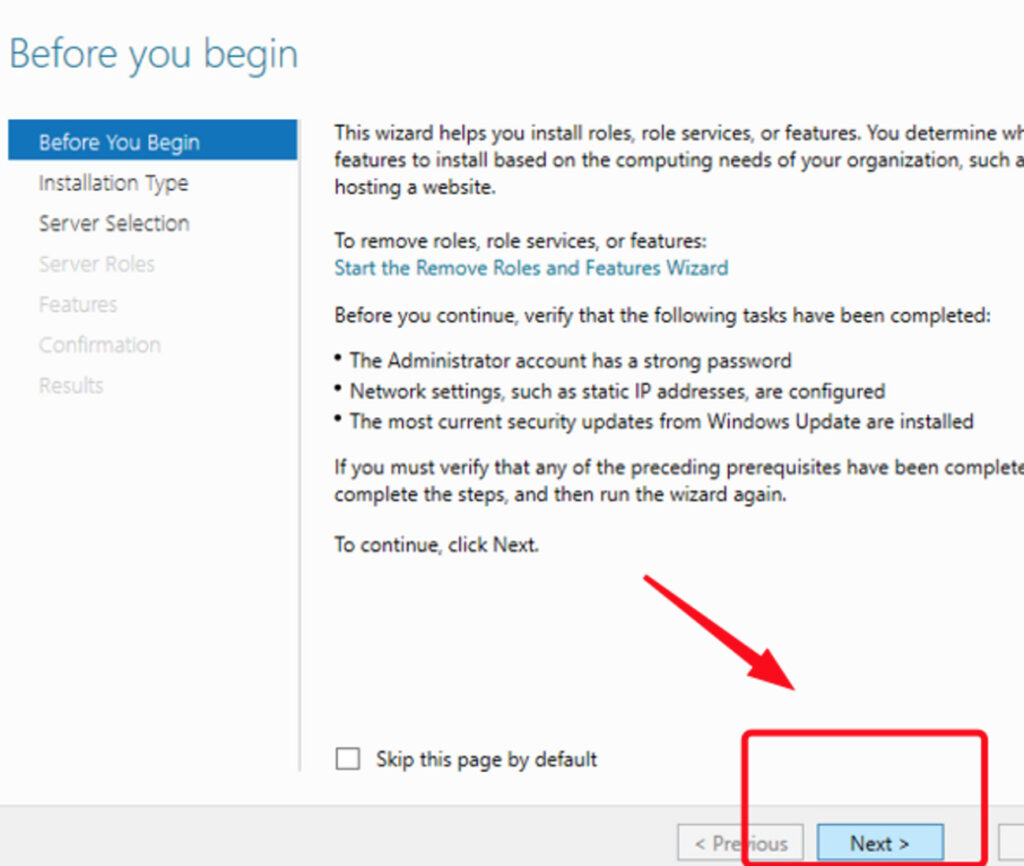

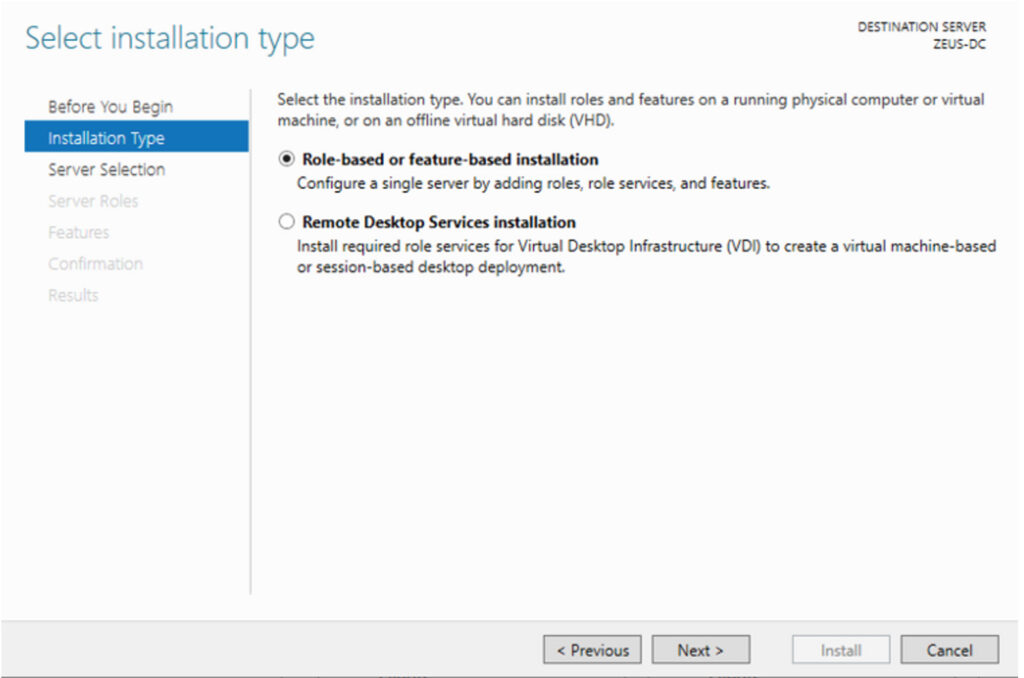

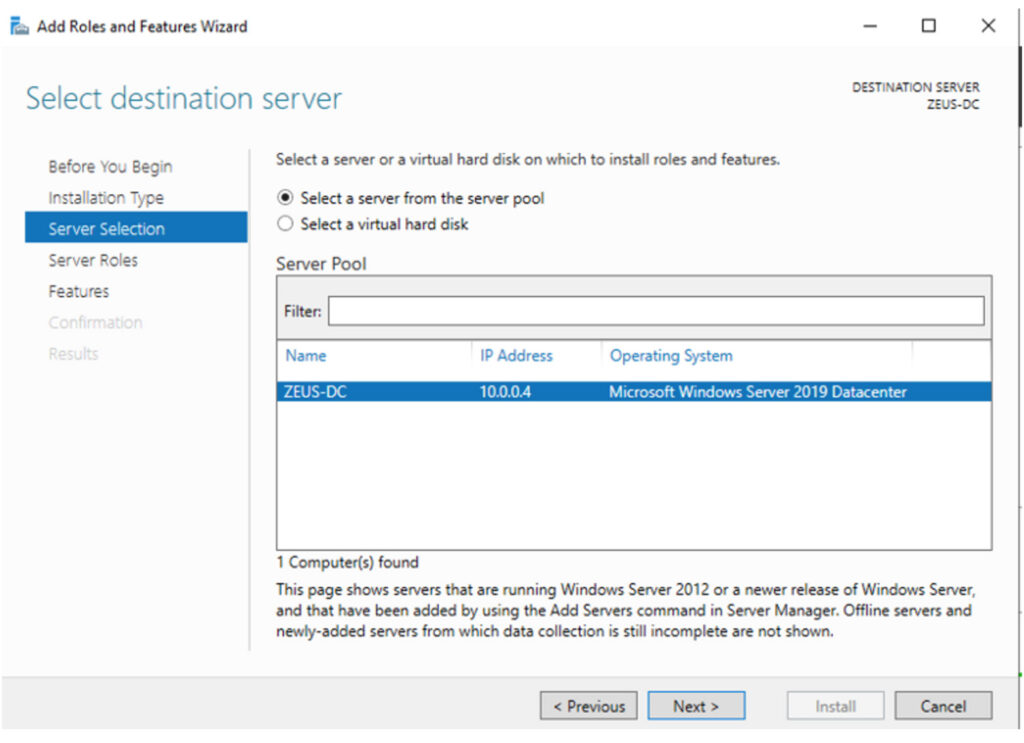

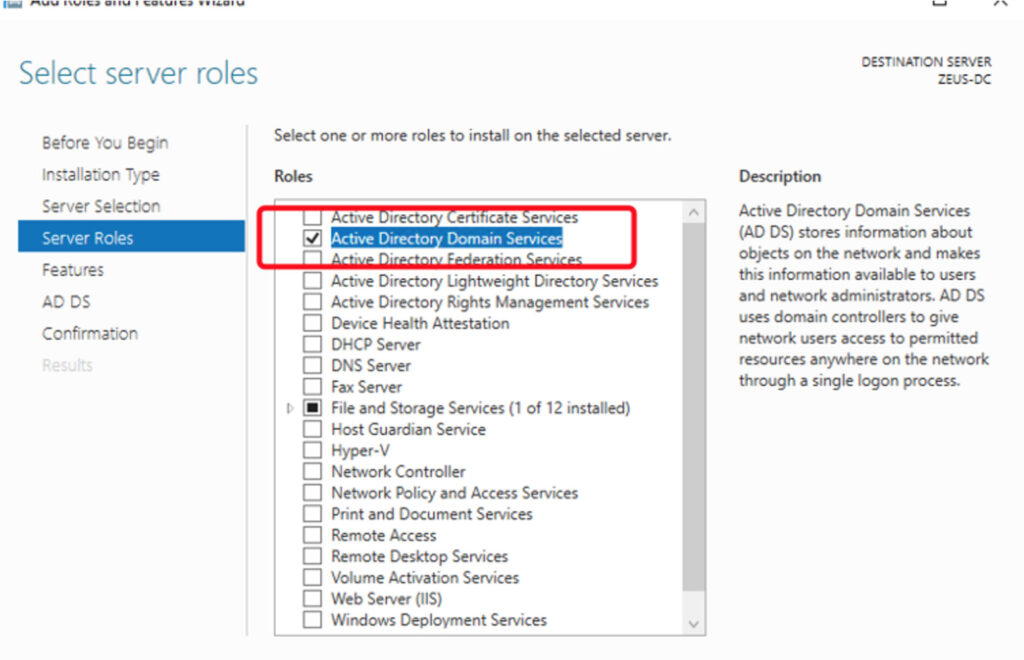

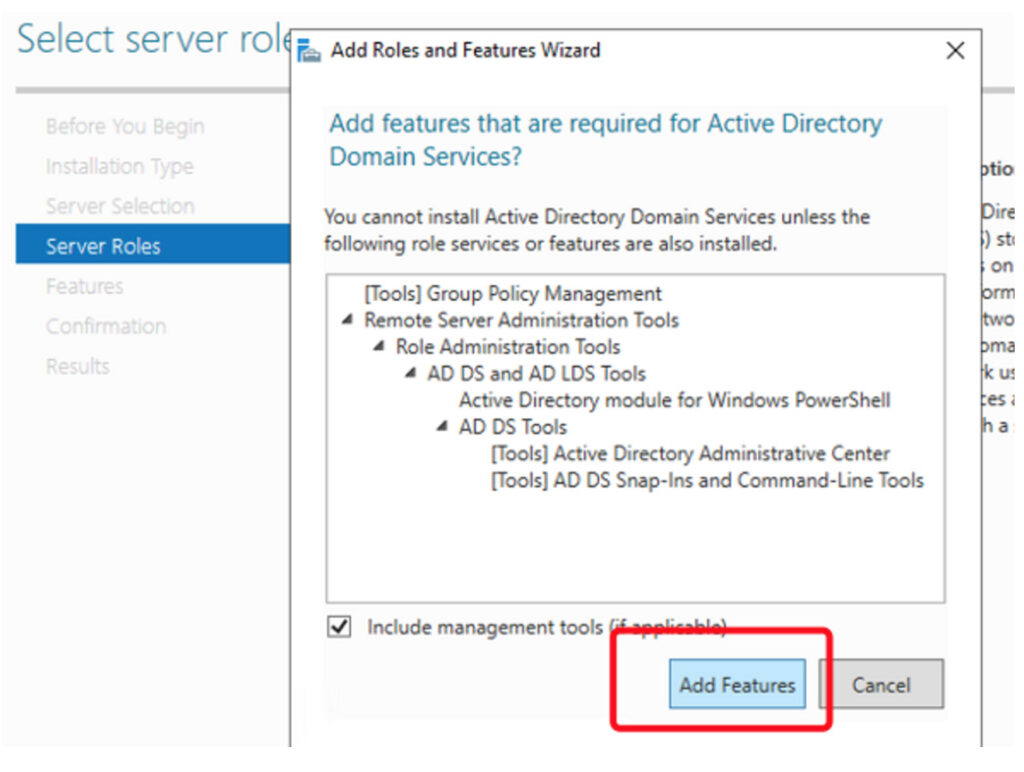

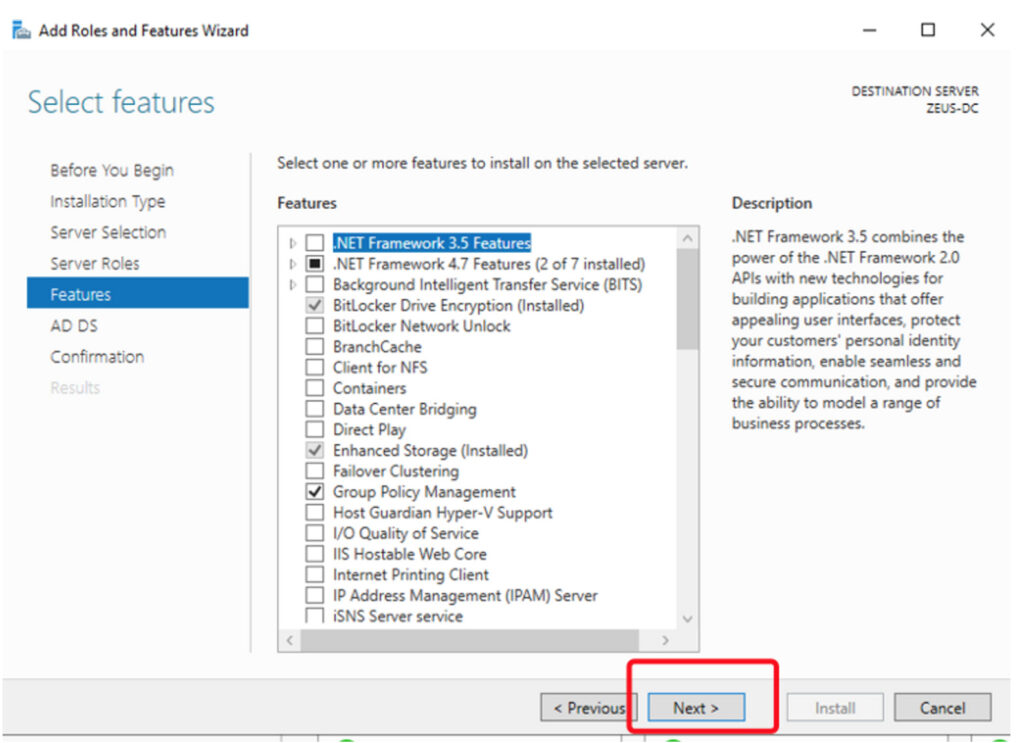

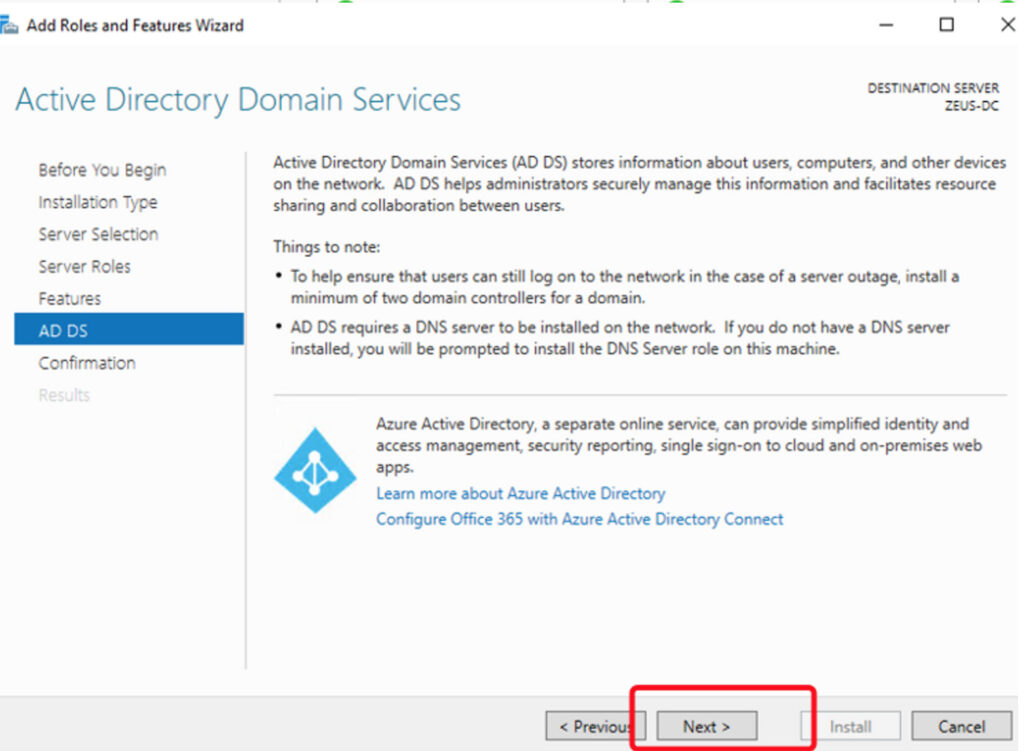

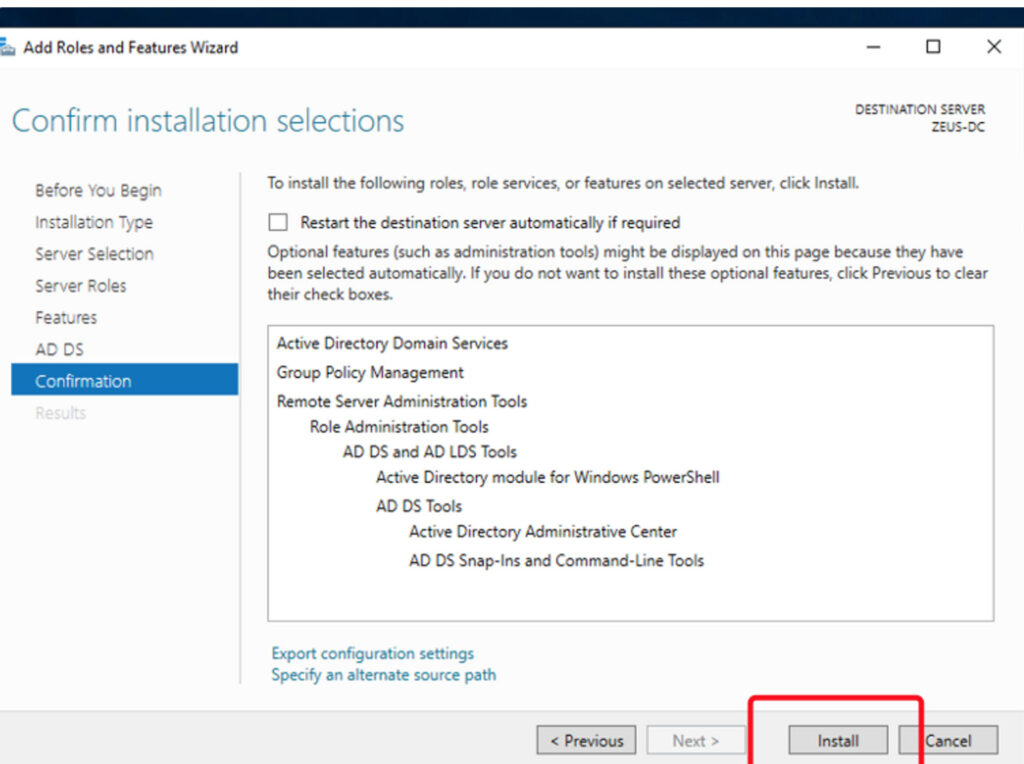

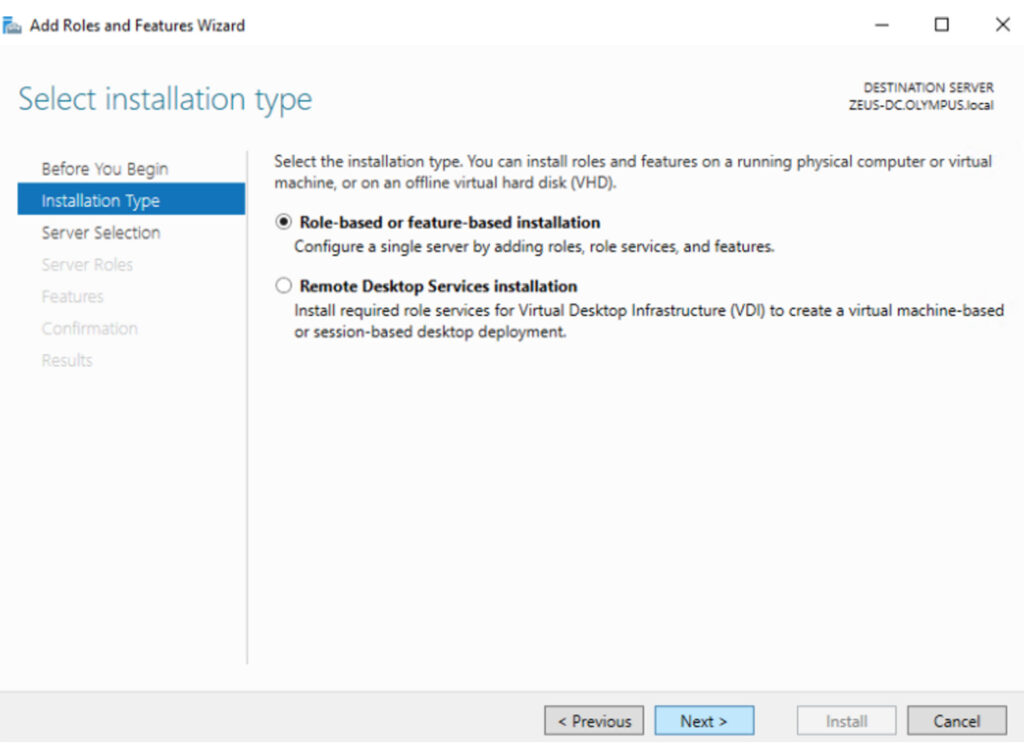

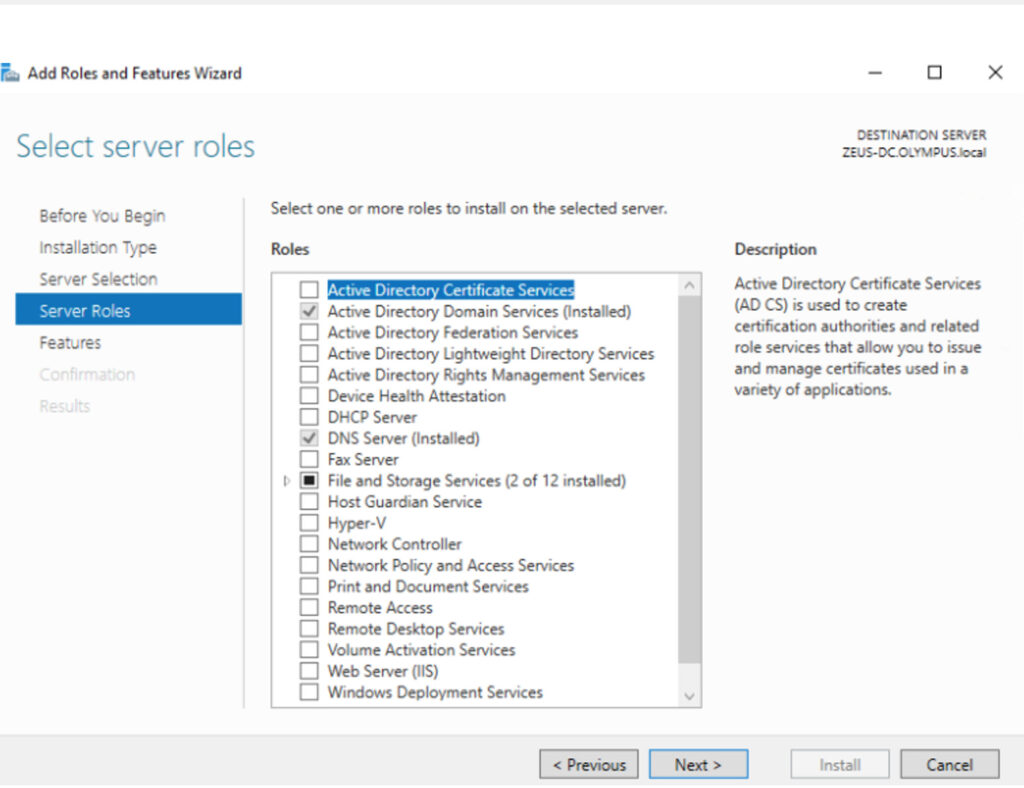

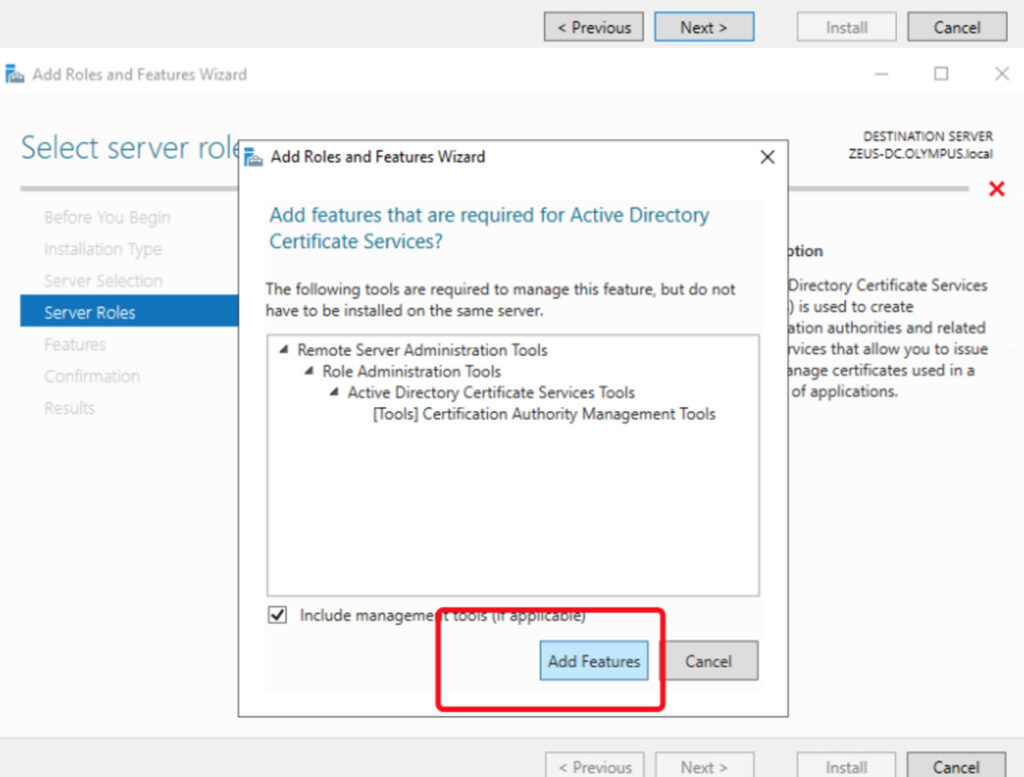

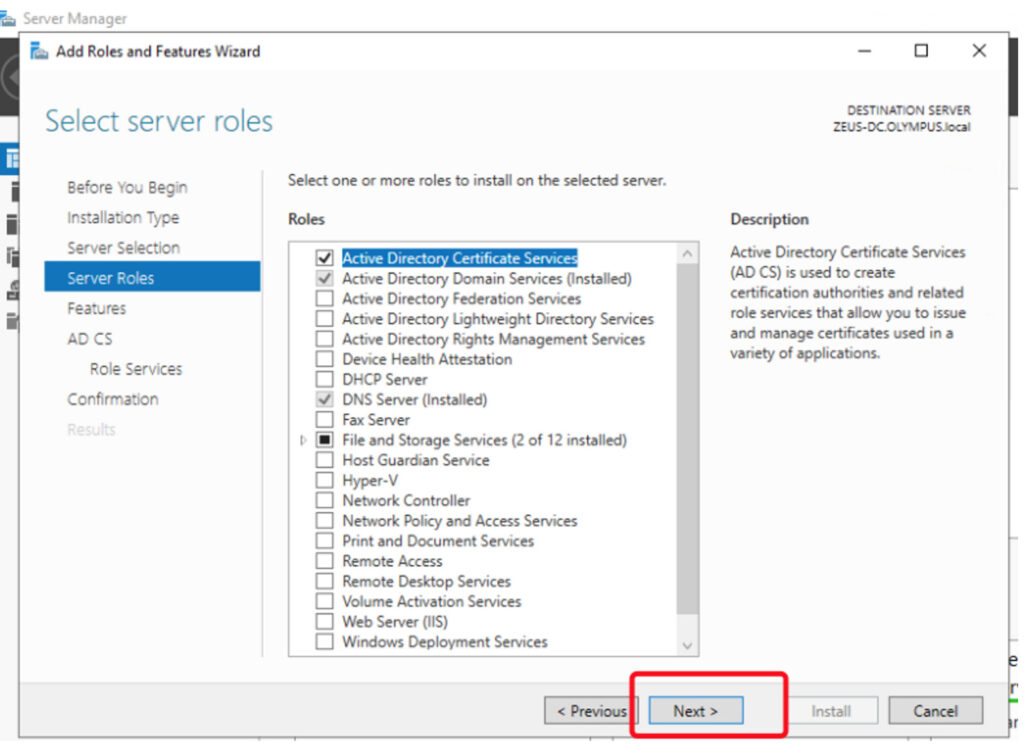

seguite le impostazioni come nelle prossime schermate:

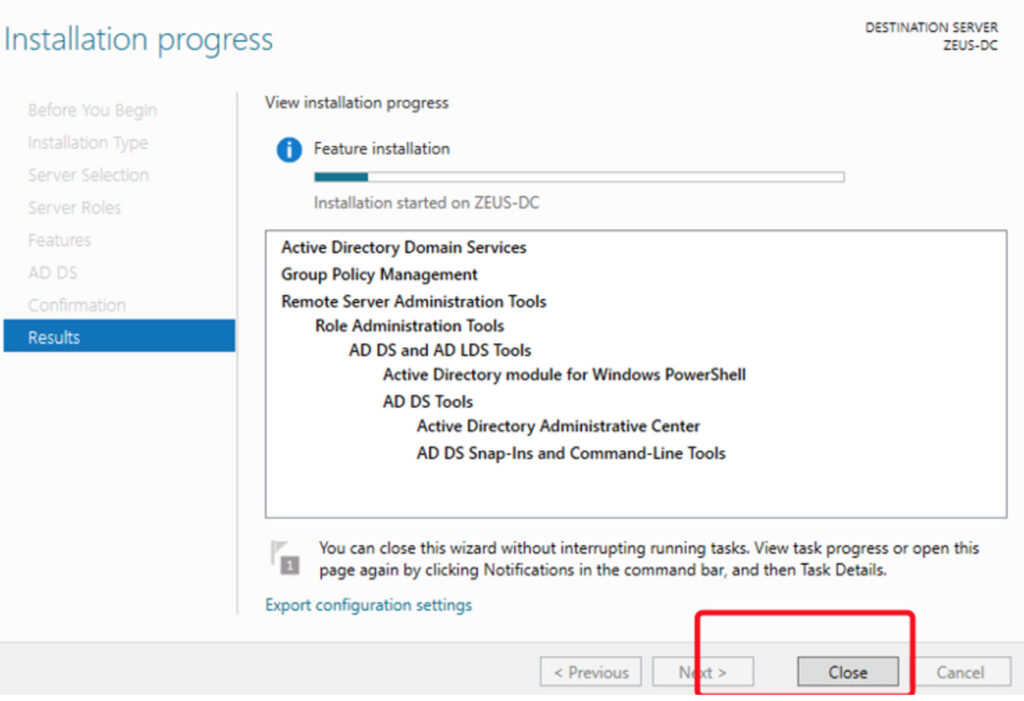

Una volta completata l’installazione, è sufficiente fare clic sul pulsante Chiudi.

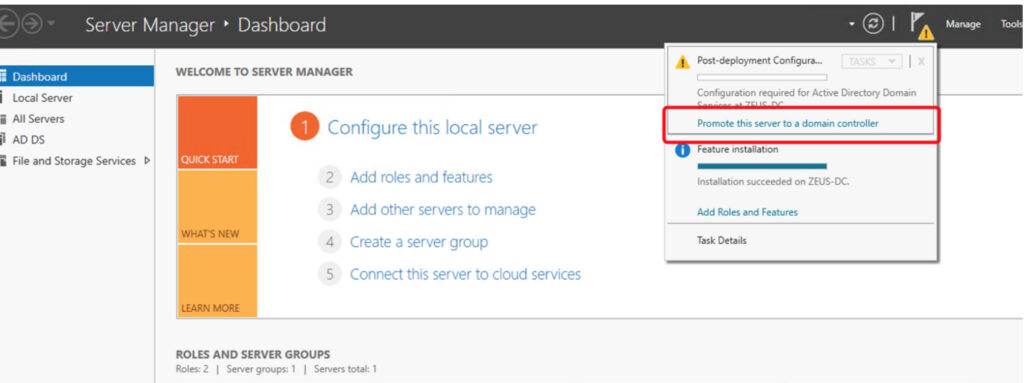

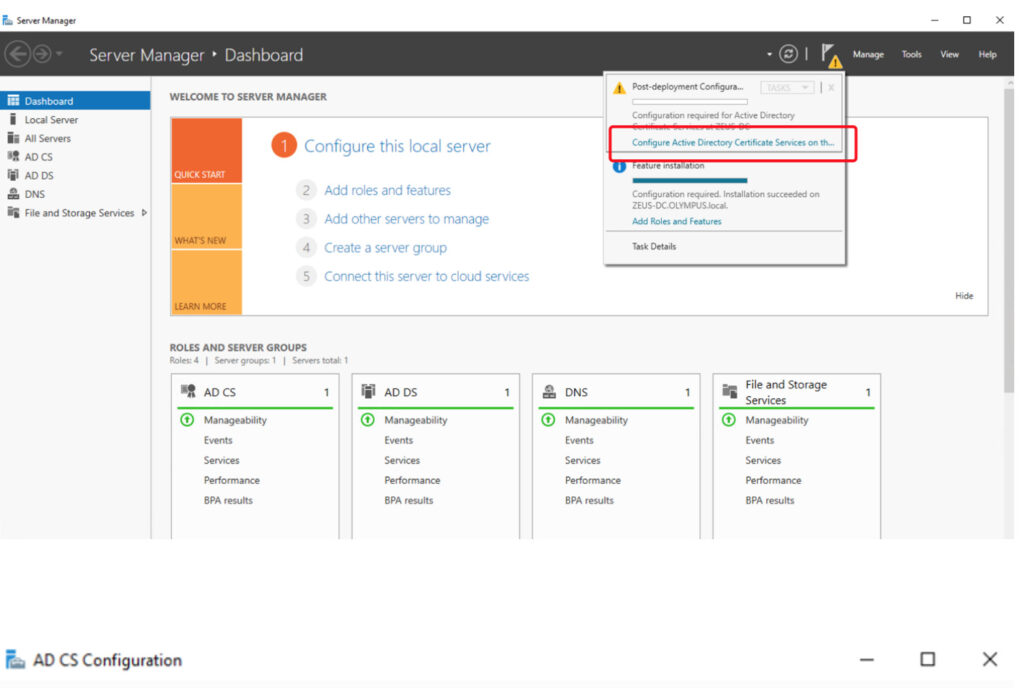

A questo punto, verrà visualizzato un flag di avviso, come mostrato nell’immagine seguente. Facendo clic sul flag, viene visualizzato il link per promuovere questo server a Domain Controller. Fare clic su questo link.

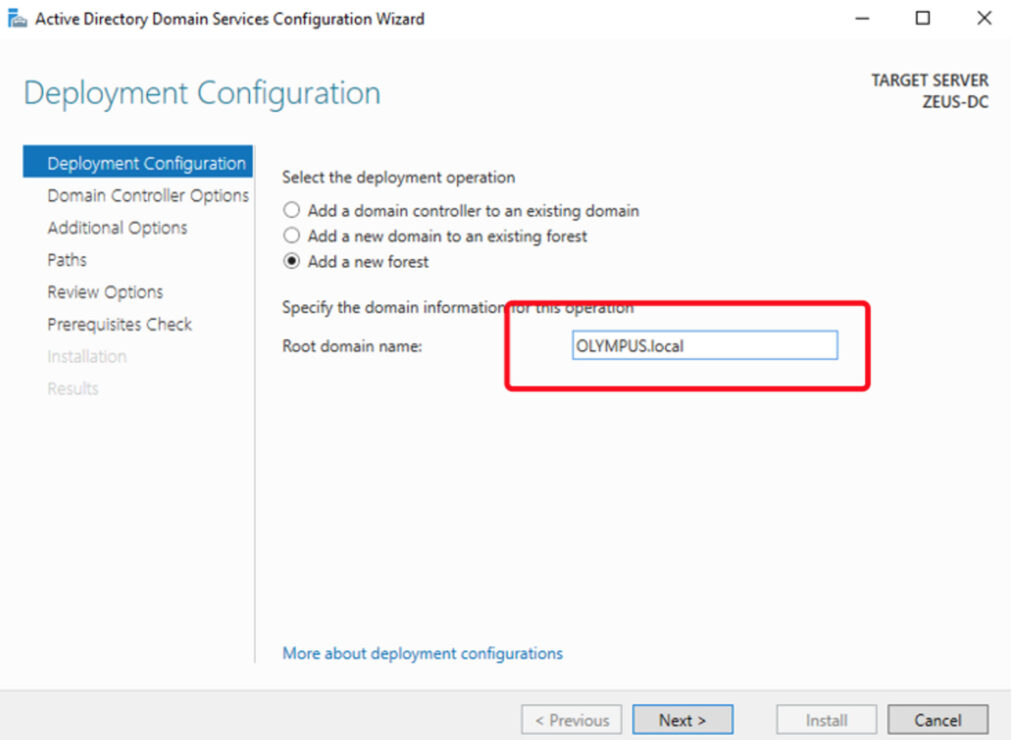

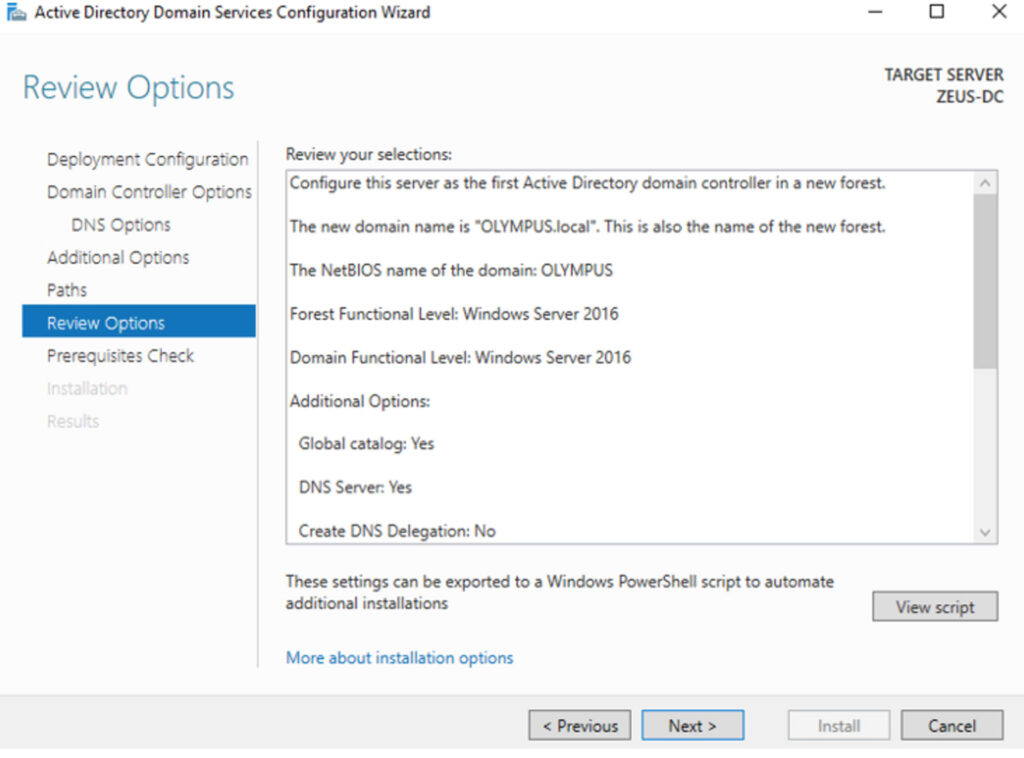

Promuovere la macchina virtuale a controller di dominio Facendo clic sul collegamento Promote this server to a domain controller si avvia la Active Directory Domain Service Configuration. La prima scheda Configurazione dell’installazione mostra varie operazioni di installazione. Scegliere l’opzione Add new forest.

Inserite OLYMPUS.local (o qualsiasi altra cosa “.local” per convenzione) come nome di dominio e fate clic su Avanti.

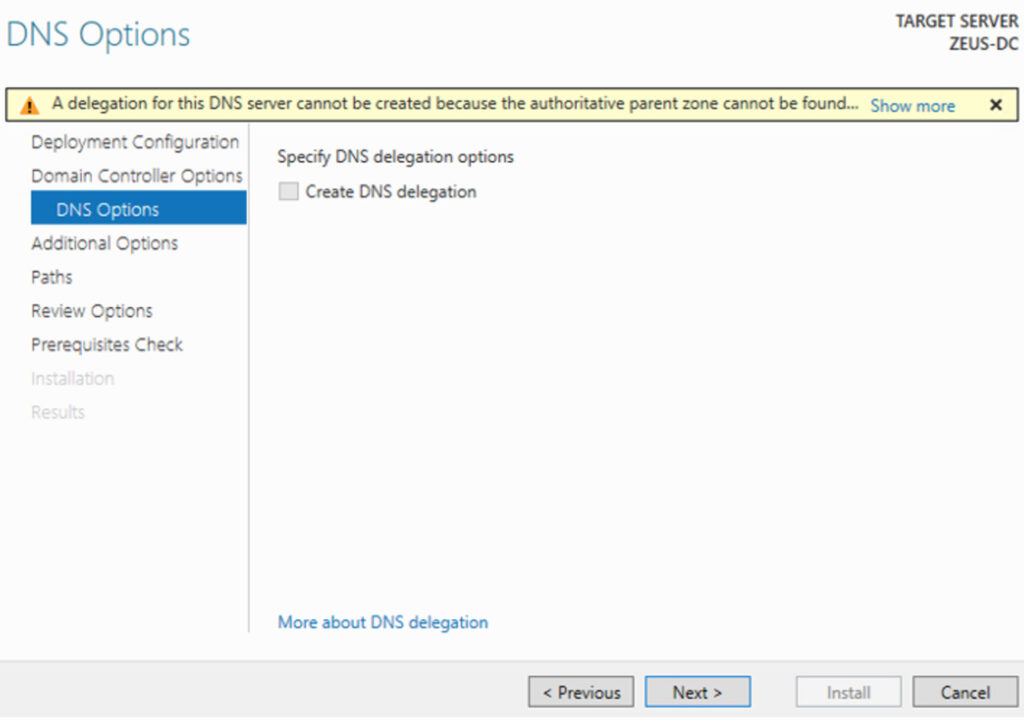

Selezionate una password per il DSRM e poi next.

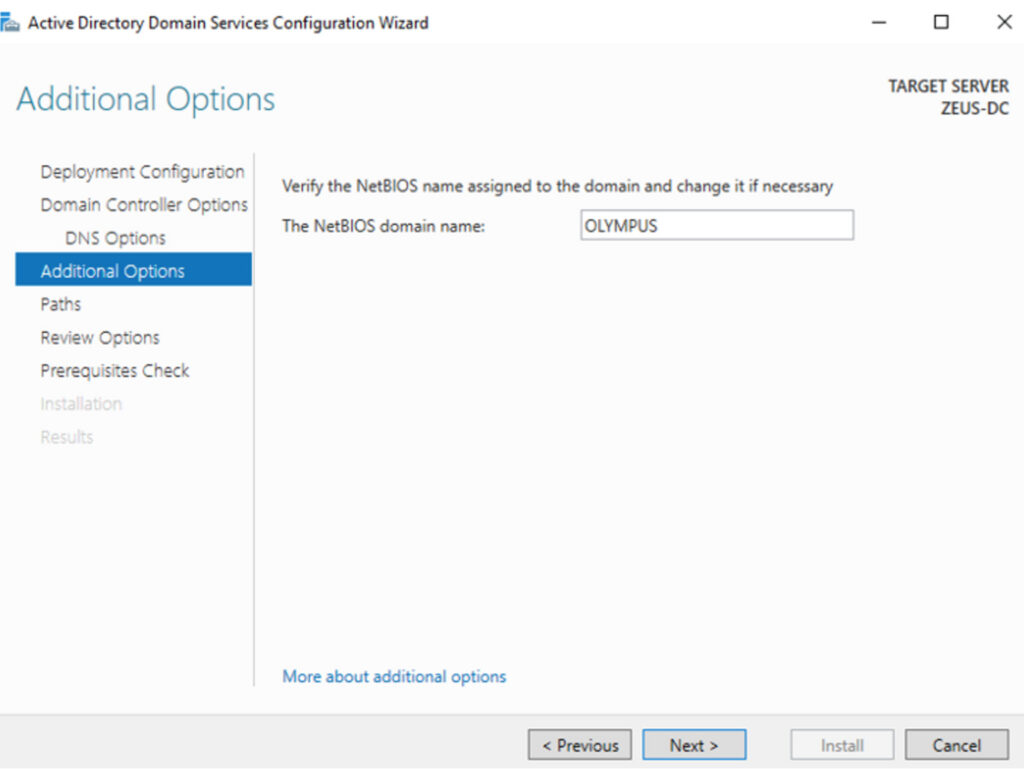

ancora next ed il nome NetBIOS si dovrebbe popolare automaticamente:

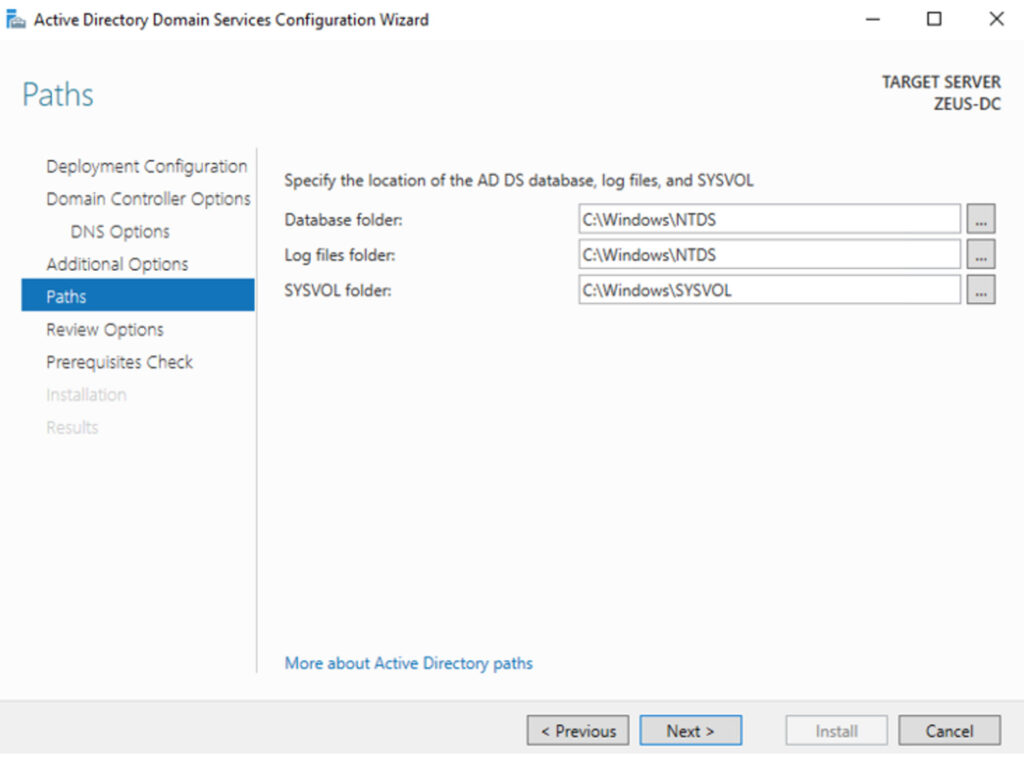

accettate tutti i default paths e ancora next:

next nuovamente:

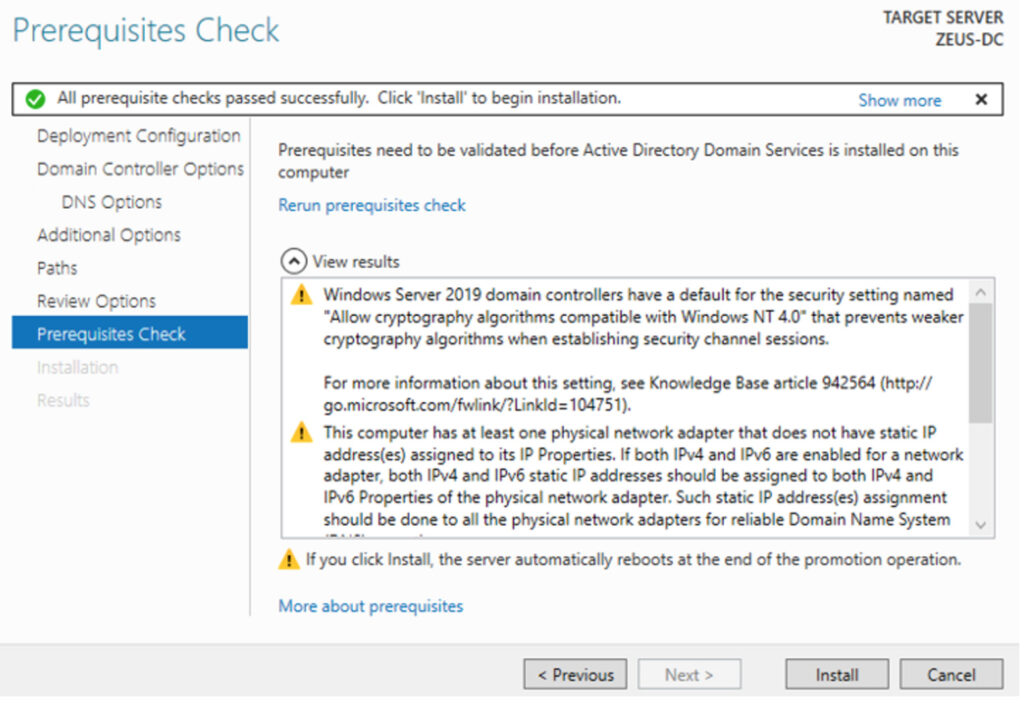

..e finalmente “install”.

Il completamento dell’installazione richiederà alcuni minuti. Ciò causerà anche un riavvio del computer. Dopodiché, è possibile accedere con le credenziali del dominio.

Il passo successivo consiste nel configurare i Servizi di certificato in modo da avere successivamente LDAPSecure disponibile.

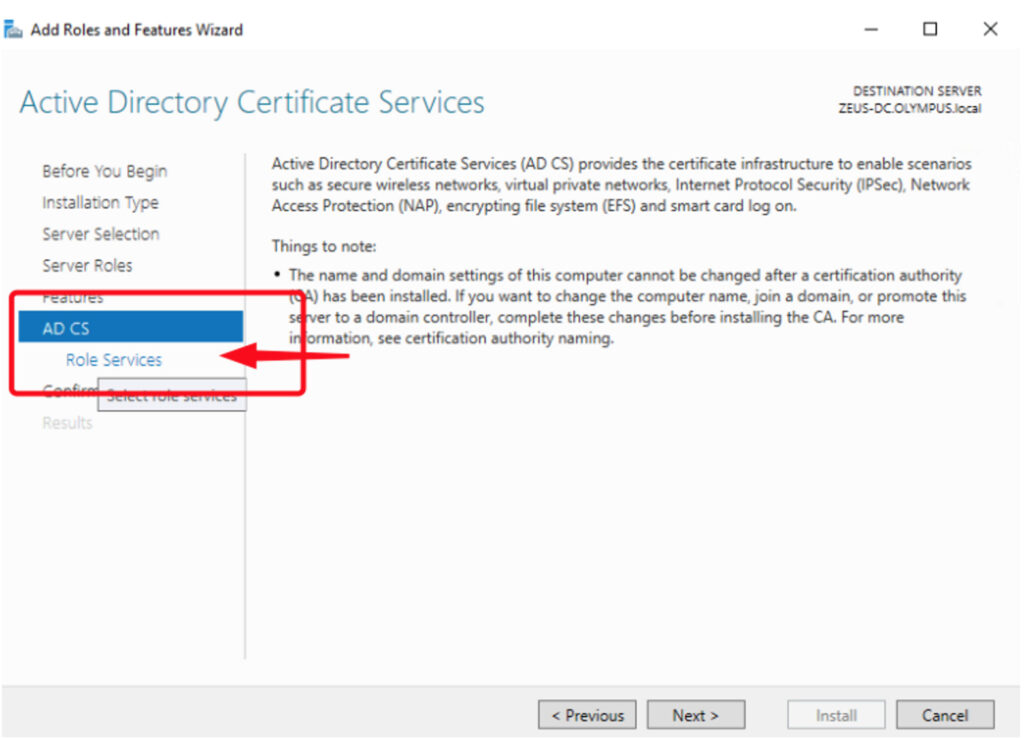

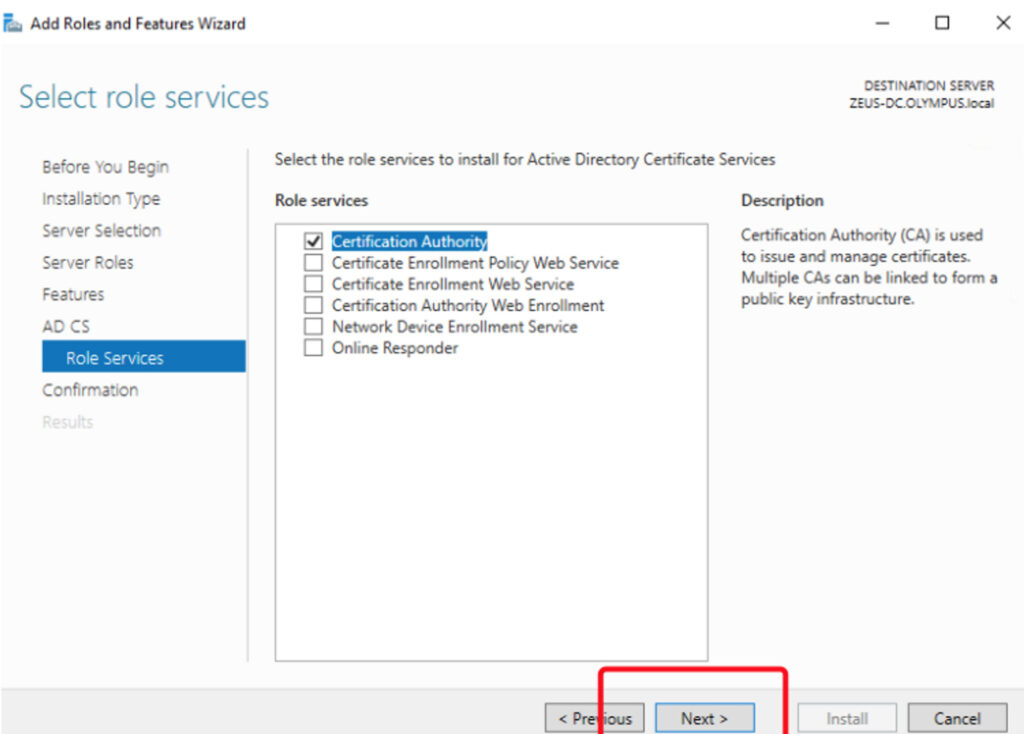

Avviamo nuovamente Server Manager e facciamo clic su Aggiungi ruoli e funzionalità, seguendo poi le impostazioni come nelle successive schermate, praticamente senza cambiare niente.

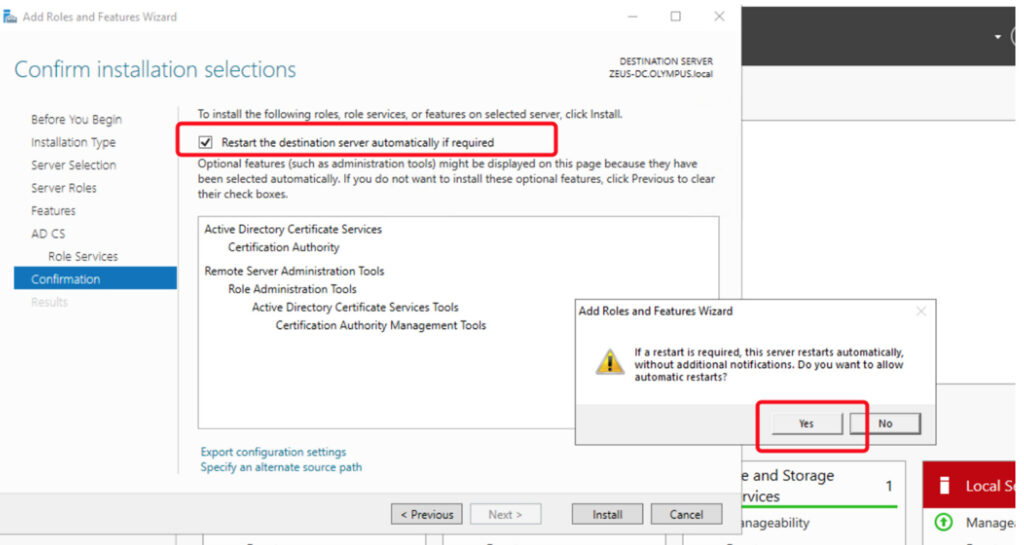

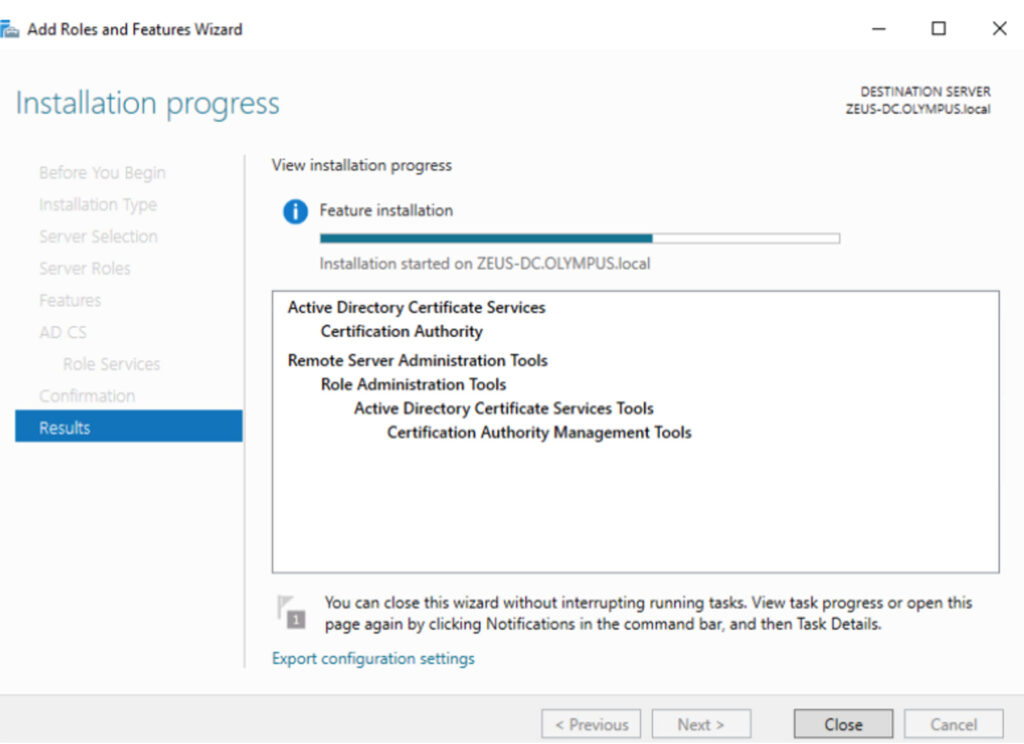

successivamente “install” per iniziare il processo.

alla fine chiudete la finestra e troverete una flag rossa nuovamente in cima a destra che vi chiederá di configurare i certificati di AD :Configure Active Directory Certificate Services on the destination server. Segue nel prossimo articolo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…