Kubernetes (K8s) ha rivoluzionato la gestione dei container e l’orchestrazione delle applicazioni, offrendo una flessibilità e una scalabilità senza precedenti.

Come ci indica il CNCF Survey 2022 ormai i “Containers sono la nuova Normalità” e nell’ultimo anno, soprattutto nel mondo cloud, il loro consumo ha avuto una crescita esponenziale.

A tal proposito il “Kubernetes in the wild report 2023” segnala: Kubernetes sta emergendo come “sistema operativo” del cloud, con una crescita del 137% YoY soprattutto su ambienti PaaS forniti dalle principali piattaforme di Public Cloud. In linea con quello che vediamo grazie all’acquisizione di Linode su Akamai Connected Cloud.

La sicurezza rimane un punto di attenzione per chi fa uso di questa tecnologia assieme alla mancanza di formazione (CNCF Survey 2022) e troviamo le stesse indicazioni su “State of Kubernetes security report 2023” dove possiamo trovare due numeri interessanti:

L’adozione di Kubernetes, se non gestita correttamente, può esporre le organizzazioni a rischi significativi a causa della complessità intrinseca della piattaforma e alla sua architettura di rete piatta, non sicura “by default”.

Esistono tutta una serie di documenti e Best Practices che forniscono linee guida approfondite e raccomandazioni per proteggere gli ambienti container da minacce e vulnerabilità, consentendo alle organizzazioni di adottare un approccio robusto e ben definito alla sicurezza dei container come il NIST 800-190 a cui negli ultimi anni si sono affiancati il Mitre Att&ck allineato alle tecniche in ambienti containers e, più recentemente, l’OWASP Kubernetes Top Ten in cui vengono descritti i principali rischi nell’uso di K8s e come proteggersi.

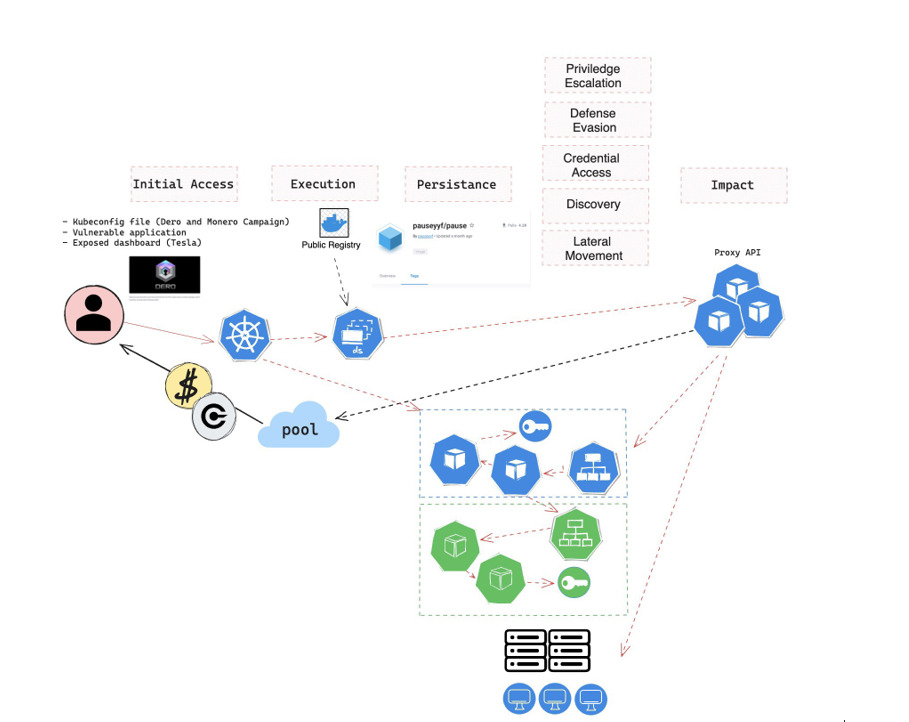

I rischi riportati sopra continuano ad essere quelli maggiormente sfruttati dagli attaccanti come porta d’accesso alle infrastrutture:

Gli attaccanti sfruttano queste debolezze per infiltrarsi e sfruttare k8s come base d’accesso all’intera infrastruttura o per attività di Mining di Cryptocurrency (cryptojacking), come successo qualche anno fa a TESLA, a causa di una Console Kubernetes non protetta da password su AWS o come vediamo con le attuali campagne di Dero e Monero, che vanno a sfruttare configurazioni errate di kubernetes.

Cos’è: Il Cryptojacking è una forma di attacco informatico in cui un aggressore sfrutta le risorse di calcolo di un dispositivo o di una rete, al fine di estrarre criptovalute come Bitcoin, Monero o altre, senza il consenso dell’utente.

Il Cryptojacking è diventato uno dei principali attacchi contro questi ambienti, essendo un attacco a basso rischio e ad alta remunerazione – minima spesa massima resa!

Perché kubernetes? I motivi per cui K8s è uno dei principali target di questo tipo di attacco è dovuto sicuramente alla crescente adozione ma, soprattutto, alla sua capacità intrinseca di scalare facilmente e incrementare velocemente risorse che possono essere sfruttate per monetizzare tramite Miners.

Per proteggere i propri ambienti e mitigare attacchi come quelli di Cryptojacking, il punto di partenza è avere un Single Pane of Glass, un unico punto da cui implementare Policy ed avere completa visibilità su tutti gli ambienti, di qualsiasi tipo essi siano (Microservizi, VM, Legacy, Baremetal o Public Cloud).

Ciò consente di applicare politiche di sicurezza coerenti e di identificare rapidamente attività sospette garantendo consistenza nella postura di sicurezza.

Questo è l’approccio che abbiamo scelto con Akamai Guardicore Segmentation e se ne parlerà in un webinar il 29 Giugno svolto da Akamai.

La Segmentazione della rete gioca un ruolo fondamentale, l’implementazione di politiche di segmentazione all’interno dei cluster Kubernetes e l’isolamento dei Microservizi permettono di prevenire la diffusione del malware tra gli asset e di limitare le comunicazioni tra i pod ai soli flussi di traffico necessari per il corretto funzionamento delle applicazioni.

La Visibilità ed il rilevamento permettono di identificare le minacce e le attività sospette all’interno degli ambienti attraverso il monitoraggio di comportamenti anomali, ad esempio con il supporto di Threat Detectors e Reputation Analisys.

Chiaramente punti fondamentali restano:

Su questi punti ci viene a supporto Hunt, il servizio di Threat Hunting di Akamai che è in grado di:

L’implementazione di queste misure di mitigazione consente di ridurre significativamente il rischio di attacchi di Cryptojacking e mantenere una postura di sicurezza solida.

Quando si pensa alla sicurezza dei propri ambienti è assolutamente necessario avere una visione ampia di tutti i propri asset e non progettare per verticale, perché i Data Center sono ibridi e comprendono ambienti eterogenei caratterizzati da un mix di tecnologie e infrastrutture diverse. Un approccio a single pane of glass è necessario per proteggere e mantenere la coerenza della postura di sicurezza.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…