Domino’s Pizza, Inc. chiamata anche Domino’s, è una catena multinazionale americana di pizzerie fondata nel 1960.

La società è del Delaware e ha sede presso il Domino’s Farms Office Park di Ann Arbor, in Michigan, anche se ha filiali in tutto il mondo.

Domino’s India, affiliata al grande marchio USA, è stata l’ultima vittima di una violazione dei dati, dove la violazione ha rivelato 1 milione di dettagli di carte di credito assieme a 180 milioni di dettagli degli ordini.

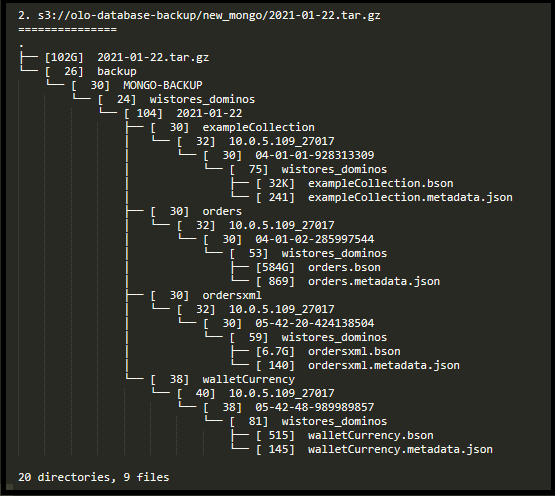

Secondo Alon Gal, ricercatore di sicurezza e Chief Technology Officer della società di sicurezza informatica Hudson Rock, il rivenditore chiede 10 Bitcoin (non facciamo oggi il calcolo di euro in quanto, viste le ultime notizie diventa difficoltoso, ma è una bella cifra), per il database completo, che ha una dimensione di 13 TB.

Inoltre, Gal afferma che i criminali informatici hanno in programma di costruire un portale simile a MobiKwik, un sistema di portafoglio elettronico che consente agli utenti di depositare denaro online per poi utilizzararlo come pagamento delle bollette e altre funzionalità.

Il database include dettagli come:

Anche Rajashekhar Rajaharia, un altro ricercatore di sicurezza, ha confermato la violazione, insieme all’insieme dei dati che rivela tutti i dettagli a cui gli i criminali hanno avuto accesso.

Oltre ai dati degli utenti e degli ordini di Domino’s India, i criminali hanno anche avuto accesso ai dati di 250 dipendenti dell’azienda in diversi reparti come IT, Legale, Finanza, tra gli altri.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.