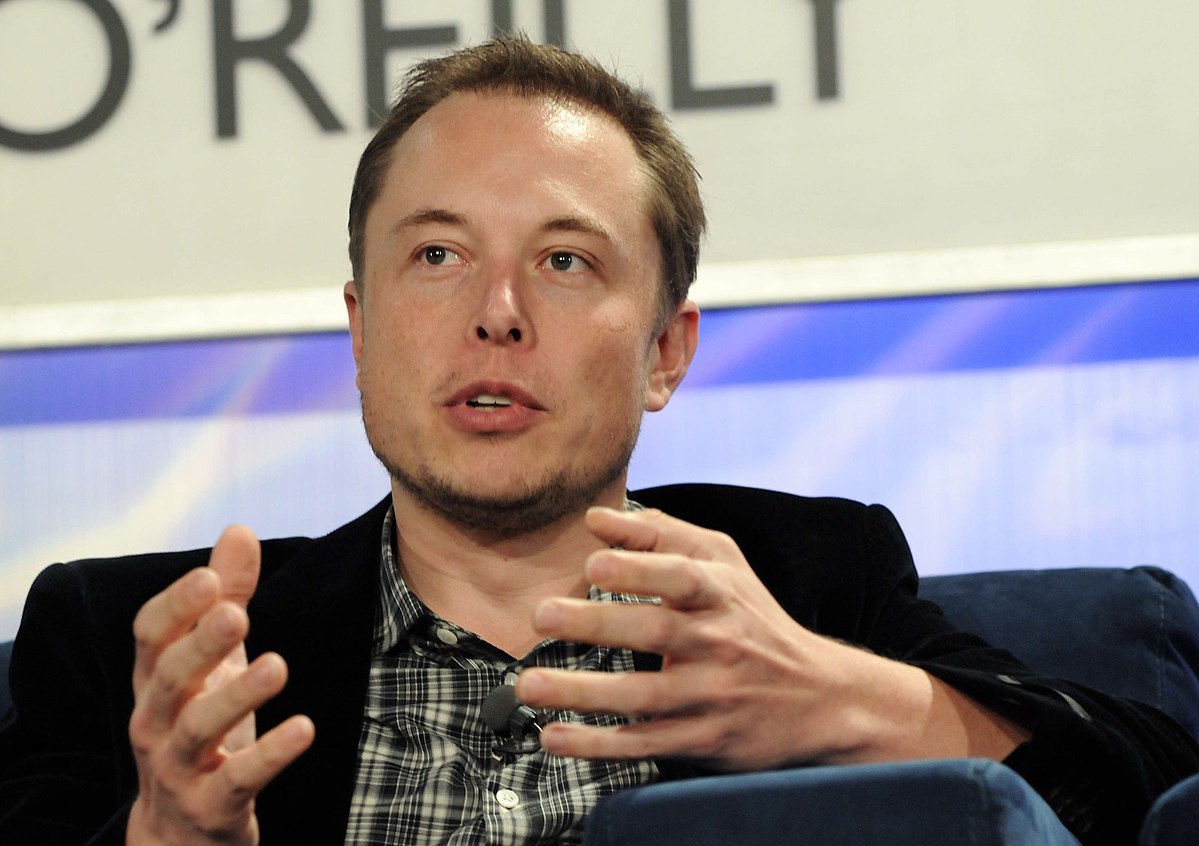

Sembra che le cose non vadano poi così tanto bene per Elon Musk e il suo Twitter. Dopo solo poche settimane al comando e dopo delle scelte sbagliate, uno tra i più grandi social network è stato inondato da spam e truffe di vario genere, soprattutto con l’introduzione della “spunta blu” a pagamento.

I ricercatori di ProofPoint notano un aumento del numero di campagne di phishing contro gli utenti di Twitter dopo l’acquisto della società da parte di Elon Musk.

Supporta Red Hot Cyber

Dopo aver acquisito Twitter, Elon Musk ha pensato per aumentare le revenue di aggiungere la possibilità di acquistare la famosa “spunta blu” con un abbonamento mensile di 8 dollari.

Questa funzione ha iniziato ad essere abusata dai criminali informatici, il che ha avuto un impatto sulle aziende reali che i truffatori fingevano di impersonare durante le loro campagne di phishing.

Sherrod DeGrippo, vicepresidente dell’intelligence e del rilevamento delle minacce di Proofpoint, ha affermato che le campagne di phishing prendono di mira principalmente società di media e intrattenimento, i giornalisti e altri utenti che erano già stati verificati su Twitter in precedenza.

Diverse campagne di phishing hanno anche utilizzato delle esche relative ai controlli di verifica di Twitter per quanto riguarda la funzionalità Twitter Blue, come un documento chiamato “Fattura di abbonamento“.

.png)

Esempio di email di phishing

È possibile accedere a centinaia di milioni di dollari di pubblicità attraverso gli account aziendali, secondo Matt Chiodi, amministratore delegato della società di sicurezza informatica Cerby.

Inoltre, gli aggressori possono diffamare il profilo dell’azienda con contenuti offensivi, una volta impersonato il profilo dell’azienda e dopo aver acquisito la spunta blu.

DeGrippo ha affermato che gli account Twitter verificati tendono ad avere un ampio seguito. Pertanto, gli account compromessi possono essere utilizzati per diffondere disinformazione, truffe di criptovaluta ed eseguire ovviamente campagne di phishing.

Il giornalista tecnologico Adam Smith ha scritto sul suo Twitter che, secondo il social network, la maggior parte delle persone che si iscrivono a Twitter Blue distribuisce 3 contenuti: politica di destra, criptovaluta e porno.

I ricercatori della società di sicurezza informatica Cybersixgill in un nuovo rapporto hanno scritto che le credenziali per gli account Twitter compromessi e l’accesso ai bot per imbrogliare gli abbonati sono venduti in enormi quantità sul dark web.

Gli esperti osservano che la maggior parte degli account falsi sul social network potrebbe essere stata creata utilizzando strumenti e servizi trovati nel dark web.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.