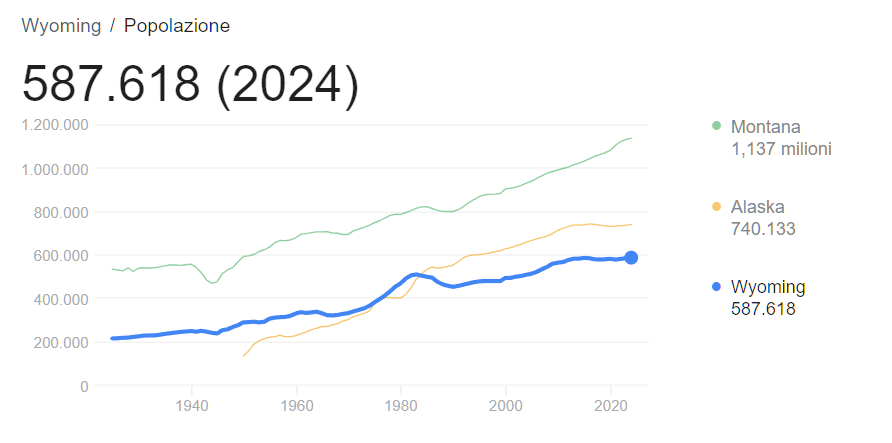

Lo stato americano del Wyoming, che conta poco meno di 600.000 abitanti, potrebbe dotarsi di un data center che consuma più elettricità dell’intera popolazione dello stato. Il progetto, guidato dalla società energetica Tallgrass e dallo sviluppatore di infrastrutture di intelligenza artificiale Crusoe, prevede la costruzione di una struttura da 1,8 gigawatt, che potrebbe essere espansa fino a ben 10 gigawatt.

Al momento del lancio, il data center consumerà circa 15,8 terawattora all’anno, cinque volte di più di tutte le abitazioni unifamiliari del Wyoming. Se la struttura raggiungerà la capacità massima dichiarata, il suo consumo energetico annuo sarà di 87,6 terawattora, il doppio di quanto attualmente produce l’intero stato che attualmente ha 587.000 abitanti.

L’allacciamento alla rete con un carico di questo tipo è stato ritenuto impossibile, quindi il centro opererà con energia autonoma, che includerà la produzione di gas e fonti rinnovabili. Un nuovo centro energetico basato sull’intelligenza artificiale è previsto per il sud, vicino all’autostrada 85 e al confine con il Colorado, secondo Patrick Collins, sindaco di Cheyenne, capitale del Wyoming.

“È una svolta. È una cosa enorme”, ha detto lunedì il sindaco Patrick Collins.

Il governatore del Wyoming Mark Gordon ha rilasciato una dichiarazione a sostegno dell’iniziativa, sottolineandone l’importanza per l’industria del gas naturale dello Stato. Tuttavia, non è ancora stato rivelato chi utilizzerà esattamente la potenza di calcolo del centro. Ciò ha alimentato le speculazioni su un possibile collegamento con l’imponente programma Stargate di OpenAI, un’ipotetica infrastruttura del futuro annunciata nel gennaio 2025 ma non ancora pubblicamente associata a località specifiche.

Sebbene un rappresentante di Crusoe abbia rifiutato di confermare o smentire il suo coinvolgimento nel progetto Stargate , vale la pena notare che l’azienda ha già costruito strutture simili in Texas, tra cui ad Abilene, dove OpenAI e Oracle hanno collaborato. La struttura texana opera a circa un gigawatt ed è già considerata il più grande data center al mondo, secondo il portavoce di OpenAI, Chris Lehane.

Inoltre, OpenAI aveva precedentemente annunciato l’intenzione di costruire ulteriori 4,5 gigawatt di potenza di calcolo in partnership con Oracle, senza rivelare tutte le sedi. Il Wyoming non era tra i 16 stati presi in considerazione, il che ha contribuito ad aumentare l’interesse per l’annuncio attuale.

È importante notare che il Wyoming, con il suo clima freddo, la bassa densità di popolazione e la ricca infrastruttura energetica, non è estraneo all’implementazione di data center: Microsoft e Meta operano nella regione dal 2012. Ma questo particolare progetto colloca la regione in una categoria completamente diversa, portando il consumo energetico a livelli precedentemente inimmaginabili persino per le megalopoli. Segnala anche un cambiamento fondamentale nella strategia di implementazione della potenza di calcolo, abbandonando i centri cloud nelle aree densamente popolate e puntando su sistemi di cluster industriali autonomi in hub energetici remoti.

Se l’iniziativa riceverà l’approvazione normativa, la costruzione potrebbe iniziare a breve.

Lo stesso Collins ha espresso fiducia nel fatto che i partner siano ansiosi di avviare il progetto il più rapidamente possibile. Tuttavia, anche con le proprie fonti energetiche, un’infrastruttura di così vasta portata potrebbe avere un impatto significativo sul panorama ambientale, dei trasporti e sociale del Wyoming meridionale, oltre a ridefinire il ruolo della regione nell’architettura dell’intelligenza artificiale globale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…