L’Azienda Ospedaliera Universitaria Federico II di Napoli, ai più nota come Policlinico o Nuovo Policlinico di Napoli, mostra di avere delle abitudini operative particolari del proprio personale in ambito IT.

Le anomalie emergono sia sul materiale di comunicazione degli eventi promossi dall’Azienda, come le recenti campagne di prevenzione, che invitiamo a consultare (20 e 21 Maggio), le stesse precedenti, documenti e pagine ufficiali del proprio sito web “policlinico.unina.it”.

Nella recente campagna di prevenzione “La Ricerca del Benessere” pubblicizzata anche dal web Magazine dell’Azienda, emerge una cattiva abitudine, ovvero quella di utilizzare account mail non aziendali, molto probailmente “consumer”, sia Libero che GMail.

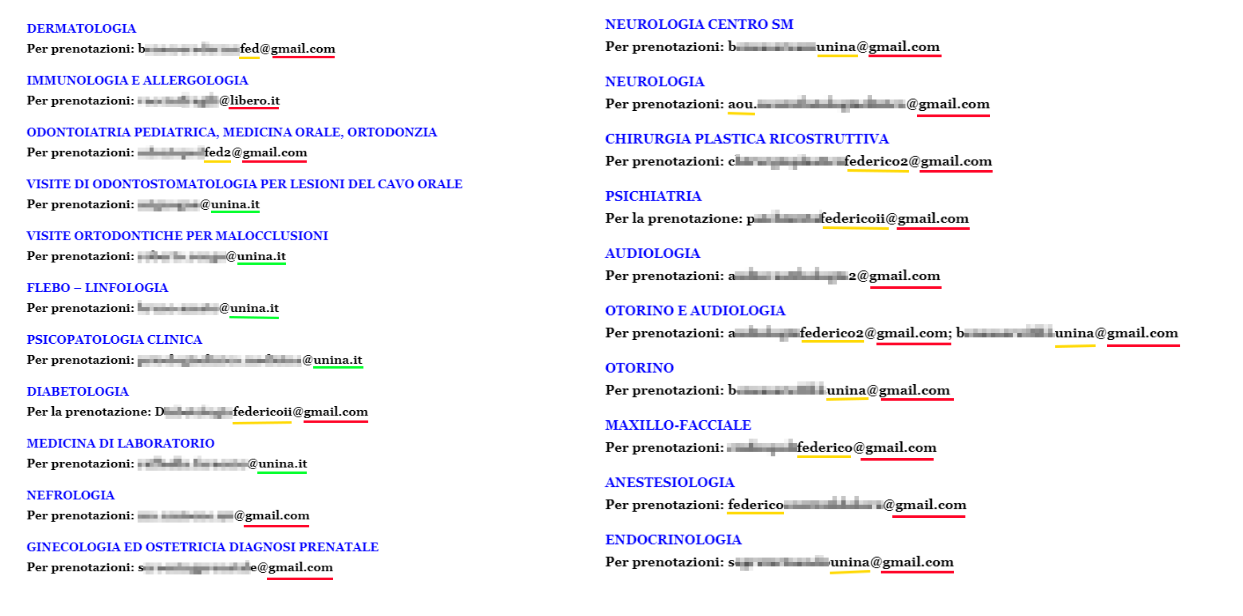

Gli account vengono indicati per procedere alla prenotazione delle prestazioni e vengono indicati 22 indirizzi e-mail, dove solo CINQUE risultano essere aziendali, su dominio ufficiale “unina.it”.

Ricordiamo che A.O.U. Federico II utilizza il dominio accademico in quanto essa nasce da un protocollo d’intesa tra l’Università degli Studi di Napoli “Federico II” e la Regione Campania.

Ma non è un caso isolato

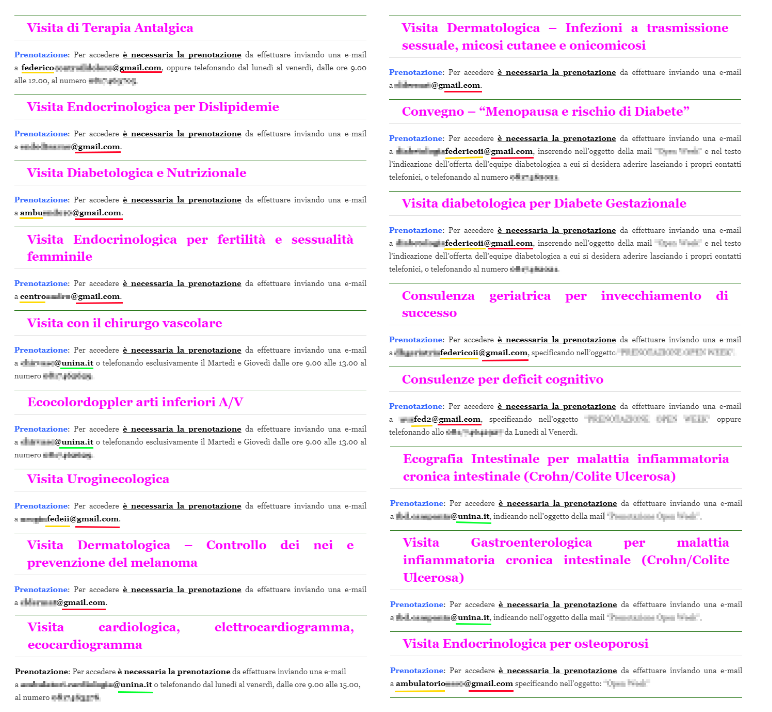

Anche in una precedente campagna di prevenzione “Open Week” promossa analogamente, sono presenti 17 indirizzi e-mail dei quali solo 5 aziendali.

Il problema fondamentale, oltre alle dovute considerazioni normative in ambito GDPR, è la totale impossibilità di controllo, sorveglianza ed analisi dei flussi dei dati di questi account.

In sostanza, se un account venisse utilizzato in modo improprio (coscientemente o incoscientemente dal personale), se fosse oggetto di phishing (e simili), oppure se venisse compromesso (a livello puntuale di account o più in generale di provider) l’azienda molto probabilmente potrebbe non venirne facilmente a conoscenza e non avere alcuna possibilità di azione se non chiedendo assistenza al provider (dove entrerebbe in gioco anche la legittimità di tali richieste).

Ma non avendo traccia (sorveglianza diretta) di questi account un’eventuale compromissione o intrusione non sarebbe diagnosticata, poiché la gestione totale degli account è demandata al personale sanitario che quasi certamente non può avere consapevolezza o tali capacità e sensibilità, anche solo per far eventualmente presente all’Azienda un evento critico.

E’ apprezzabile come negli ultimi anni l’Azienda si sia sforzata di stare al passo con i tempi in termini di “user experience” ammodernando i canali di comunicazione, semplificando ed avvicinando i pazienti alle attività assistenziali. In alcuni casi alcune iniziative potevano essere migliorate.

Ad esempio, potrebbe essere il caso del sito web di un U.O.C. (https://www.dermatologiafederico2.it/) dove non viene utilizzato un dominio di terzo livello su quello accademico, ma uno intestato ad un dipendente dell’Azienda ed hosting che non è identificabile con quello accademico/aziendale.

Il sito web in questione è chiaramente riconosciuto dall’Azienda essendo anche linkato nel sito aziendale.

E’ possibile notare come anche su questo sito dei 21 indirizzi e-mail solo OTTO siano di tipo aziendale. Un’abitudine che è troppo spesso frequente.

Ci duole scrivere che sono indicizzati tanti e vari documenti, di qualsiasi natura, riguardanti l’Azienda, in cui i sanitari utilizzano QUALSIASI tipo di provider mail.

Non pochi documenti sono anche abbastanza “vecchi”, inutili per il pubblico utilizzo ed andrebbero “bonificati”, archiviati, così molte sezioni dei vari sottodomini. A tal proposito consigliamo di riconfigurare/rivedere i servizi Apache (e simili) disabilitando il listing delle directory.

In molte situazioni la buona pratica di utilizzare SOLO il provider di posta aziendale viene rispettato, questo si evince anche da sezioni/pagine del sito ufficiale e documenti pubblici, ma è una pratica che va estesa al 100% dei dipendenti.

Più in generale ci auguriamo che la comunicazione e la trasmissione dei dati sensibili dei pazienti sia uniformata per tutto il personale, garantendo ai dipendenti adeguata formazione e maturata consapevolezza che la sicurezza digitale dei dati dei pazienti.

Sarebbe importante contattare ogni singolo proprietario di indirizzo non aziendale e cercare di bonificare eventuali e-mail, dati e documenti relativi ai pazienti (per scongiurare eventuali problemi attuali e futuri), fornire (eventualmente non sia già stato fatto) ed obbligare gli stessi all’utilizzo esclusivo degli strumenti aziendali.

Potrebbe essere utile ai fini organizzativi suddividere il traffico delle comunicazioni scindendo o gestendo due servizi di posta uno strettamente accademico ([email protected]) ed uno strettamente ospedaliero su dominio di terzo livello (tipo [email protected], [email protected]) o un altro di secondo livello.

Ad onor di cronaca, purtroppo, queste situazioni, queste cattive abitudini, sono ben radicate in tante realtà aziendali sia private che pubbliche, ma questo non deve essere motivo per non prendere adeguati provvedimenti e cinturare al meglio la privacy degli utenti che, in quanto pazienti, può essere ancora più drammaticamente sensibile.

Ricordiamo che determinati servizi di messaggistica istantanea siano inadeguati ed inopportuni per scambiare dati sensibili come quelli sanitari, oltre alla problematica gestione materiale dei dispositivi su cui questi vengono utilizzati, nonostante questi servizi possano risultare di semplice utilizzo e praticità per i pazienti (oltre che per i dipendenti) anche in ambito di telemedicina. Qualora il personale sanitario ne faccia ingenuamente utilizzo, ne sconsigliamo vivamente l’utilizzo.

Siamo qui a chiederci anche se l’Azienda possa collaborare più strettamente con la propria HackAdemy universitaria nell’individuazione, segnalazione e miglioramento di tali ed altre eventuali criticità ed abitudini.

Come nostra consuetudine, lasciamo spazio ad una dichiarazione dell’azienda qualora voglia darci degli aggiornamenti su questa vicenda e saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…