La settimana scorsa, le agenzie di intelligence dell’alleanza Five Eyes, che comprende Stati Uniti, Regno Unito, Canada, Australia e Nuova Zelanda, hanno emesso un avvertimento congiunto sugli attacchi informatici legati alla Repubblica popolare cinese.

Il documento descrive le azioni del gruppo informatico Flax Typhoon, che sfrutta le vulnerabilità dei router e dei dispositivi Internet of Things (IoT) per creare una botnet mirata che consente di essere il veicolo per attaccare infrastrutture critiche.

Supporta Red Hot Cyber

Secondo il rapporto , Flax Typhoon sfrutta attivamente 66 vulnerabilità note per hackerare router, dispositivi IoT e altre applicazioni web. Tra i principali produttori i cui prodotti sono sotto attacco ci sono:

Si consiglia alle organizzazioni che utilizzano apparecchiature di queste società di scansionare immediatamente i propri sistemi e risolvere eventuali vulnerabilità identificate.

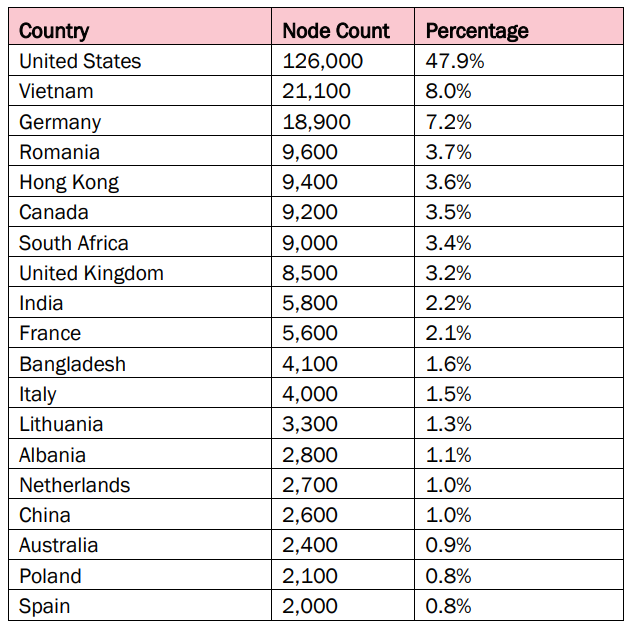

Secondo l’analisi, il 47,9% dei dispositivi infetti si trova negli Stati Uniti, il che indica una seria minaccia per le infrastrutture critiche del Paese. Altri obiettivi di attacco significativi includono il Vietnam (8%), la Germania (7,2%) e una serie di altri paesi, tra cui Canada, Regno Unito e India.

Al momento della pubblicazione dell’avviso, 41 delle 66 vulnerabilità erano già incluse nel database VulnCheck KEV . In particolare, solo 27 di queste vulnerabilità sono state incluse nel catalogo delle vulnerabilità sfruttabili note (KEV) della CISA. Dopo l’avviso, VulnCheck ha aggiornato la sua risorsa per includere tutte le 66 vulnerabilità e si prevede che anche CISA aggiornerà presto il suo catalogo.

Per proteggersi dagli attacchi botnet Flax Typhoon e da altre minacce simili, l’FBI consiglia i seguenti passaggi:

Gli esperti sottolineano la necessità di un approccio globale alla gestione delle vulnerabilità. È importante considerare non solo la presenza di vulnerabilità, ma anche prove di sfruttamento attivo, contesto ambientale e ulteriori fattori di rischio. L’utilizzo di informazioni aggiornate sulle minacce consente alle organizzazioni di prendere decisioni informate per dare priorità alle vulnerabilità e mitigare efficacemente i rischi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.