Il crimine informatico sponsorizzato dal governo cinese, che ha attaccato le missioni diplomatiche europee nel marzo di quest’anno, ora ha rivolto la sua attenzione ai funzionari russi. Questo per scoprire, presumibilmente, informazioni sulla conduzione della guerra in Ucraina.

Nei loro attacchi, gli hacker utilizzano una versione aggiornata del trojan di accesso remoto PlugX.

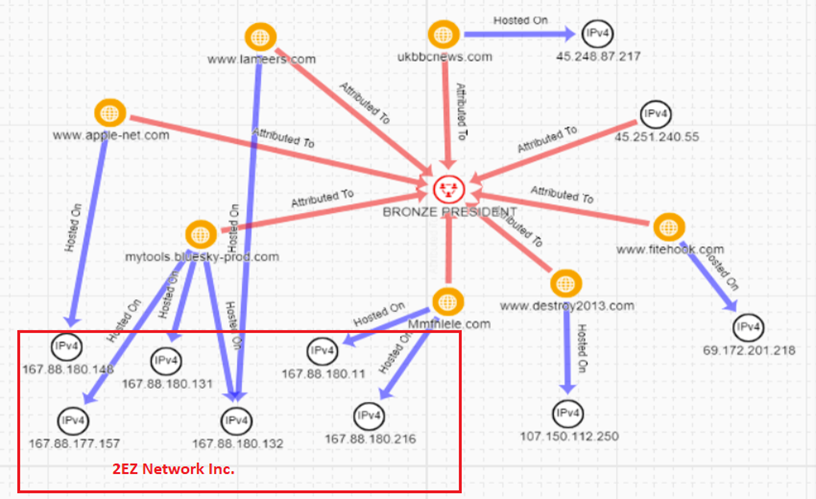

Secondo gli specialisti della società di sicurezza delle informazioni Secureworks, dietro a questi attacchi c’è un gruppo di criminali informatici chiamati Bronze President.

Tale gruppo, risulta noto alla comunità globale della sicurezza delle informazioni con i nomi Mustang Panda, TA416, HoneyMyte, RedDelta e PKPLUG.

Bronze President è attivo almeno da luglio 2018 e si è specializzato nello spionaggio, utilizzando strumenti di hacking sia personalizzati che pubblici, fornendo accesso continuo a sistemi compromessi e raccogliendo dati.

Uno dei principali strumenti è PlugX, una backdoor per Windows che consente agli hacker di eseguire vari comandi su sistemi compromessi.

PlugX fa anche parte dell’arsenale di molti altri gruppi hacker che lavorano per la Cina.

| Target file on staging server | Comment |

| http: //107 . 178 . 71 . 211/eu/Report.pdf | Decoy document |

| http: //107 . 178 . 71 . 211/eu/FontEDL.exe | Legitimate signed file |

| http: //107 . 178 . 71 . 211/eu/DocConvDll.dll | Malicious DLL loader |

| http: //107 . 178 . 71 . 211/eu/FontLog.dat | Encrypted payload (likely PlugX) |

Nel corso degli attacchi ai funzionari russi, Bronze President invia loro e-mail di phishing con un file eseguibile dannoso “Blagoveshchensk – Blagoveshchensk Border Detachment.exe” camuffato da documento PDF.

Questo documento è scritto in inglese e sembra molto convincente, ma dopo averlo aperto, PlugX viene caricato sul sistema della vittima da un server remoto.

| Indicator | Type | Context |

| b0a7b7a1cb4bf9a1de7f4b1af46ed956 | MD5 hash | Malicious Russian-language executable masquerading as PDF, downloads PlugX |

| 937975e3ea50c15476aef050295f4031f5fda2a4 | SHA1 hash | Malicious Russian-language executable masquerading as PDF, downloads PlugX |

| dbdbc7ede98fa17c36ea8f0516cc50b138fbe63af 659feb69990cc88bf7df0ad | SHA256 hash | Malicious Russian-language executable masquerading as PDF, downloads PlugX |

| 69ab42012ddce428c73940dcf343910e | MD5 hash | Malicious DLL (DocConvDll.dll) that loads PlugX |

| 698d1ade6defa07fb4e4c12a19ca309957fb9c40 | SHA1 hash | Malicious DLL (DocConvDll.dll) that loads PlugX |

| 436d5bf9eba974a6e97f6f5159456c642e53213d7e4 f8c75db5275b66fedd886 | SHA256 hash | Malicious DLL (DocConvDll.dll) that loads PlugX |

| ad3ddb4cbe7ece8cb723f63f3b855b85 | MD5 hash | PlugX payload (FontLog.dat) |

| 6856bb506a0858cc5597666d966b5b7499e38542 | SHA1 hash | PlugX payload (FontLog.dat) |

| ca622bdc2b66f0825890d36ec09e6a64e631638f d1792d792cfa02048c27c69f | SHA256 hash | PlugX payload (FontLog.dat) |

| 107.178.71.211 | IP address | Staging server that hosted PlugX files |

| 103.107.104.19 | IP address | Staging server that hosted PlugX files |

| zyber-i.com | Domain name | Associated with BRONZE PRESIDENT PlugX activity |

| locvnpt.com | Doman name | Associated with BRONZE PRESIDENT PlugX activity |

| http://107.178.71.211/eu/docconvdll.dll | URL | PlugX DLL loader |

| http://107.178.71.211/eu/fontlog.dat | URL | PlugX payload |

| 92.118.188.78 | IP address | PlugX C2 server |

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…