Leggendo questo titolo sul quotidiano “il mattino”, ci siamo subito catapultati nella lettura dell’articolo nel quale riportava quanto segue:

“La Procura antimafia e antiterrorismo ordina il blocco del dominio internet su cui erano visibili i dati sensibili rubati”

In quanto sembrava che la cyber gang LockBit 2.0 fosse stata finalmente sgominata.

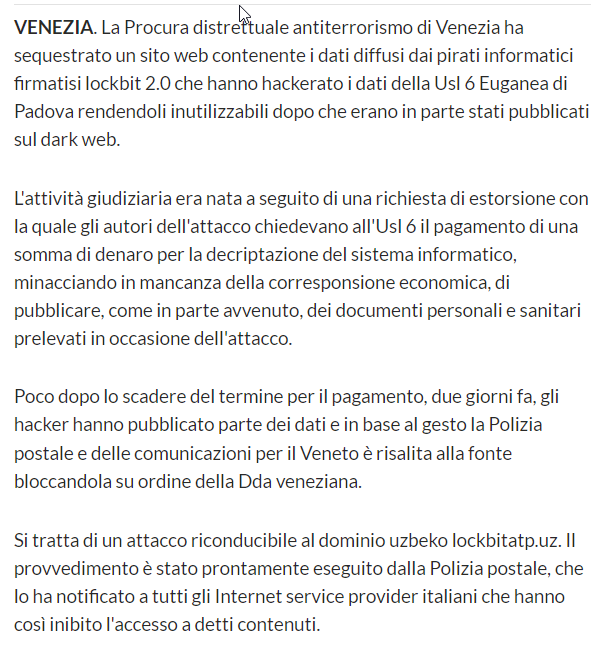

Infatti nell’articolo viene riportato:

“La Procura distrettuale antiterrorismo di Venezia ha sequestrato un sito web contenente i dati diffusi dai pirati informatici firmatisi lockbit 2.0 che hanno hackerato i dati della Usl 6 Euganea di Padova rendendoli inutilizzabili dopo che erano in parte stati pubblicati sul dark web.”

che poi conclude riportando

“Si tratta di un attacco riconducibile al dominio uzbeko lockbitatp.uz. Il provvedimento è stato prontamente eseguito dalla Polizia postale, che lo ha notificato a tutti gli Internet service provider italiani che hanno così inibito l’accesso a detti contenuti.”

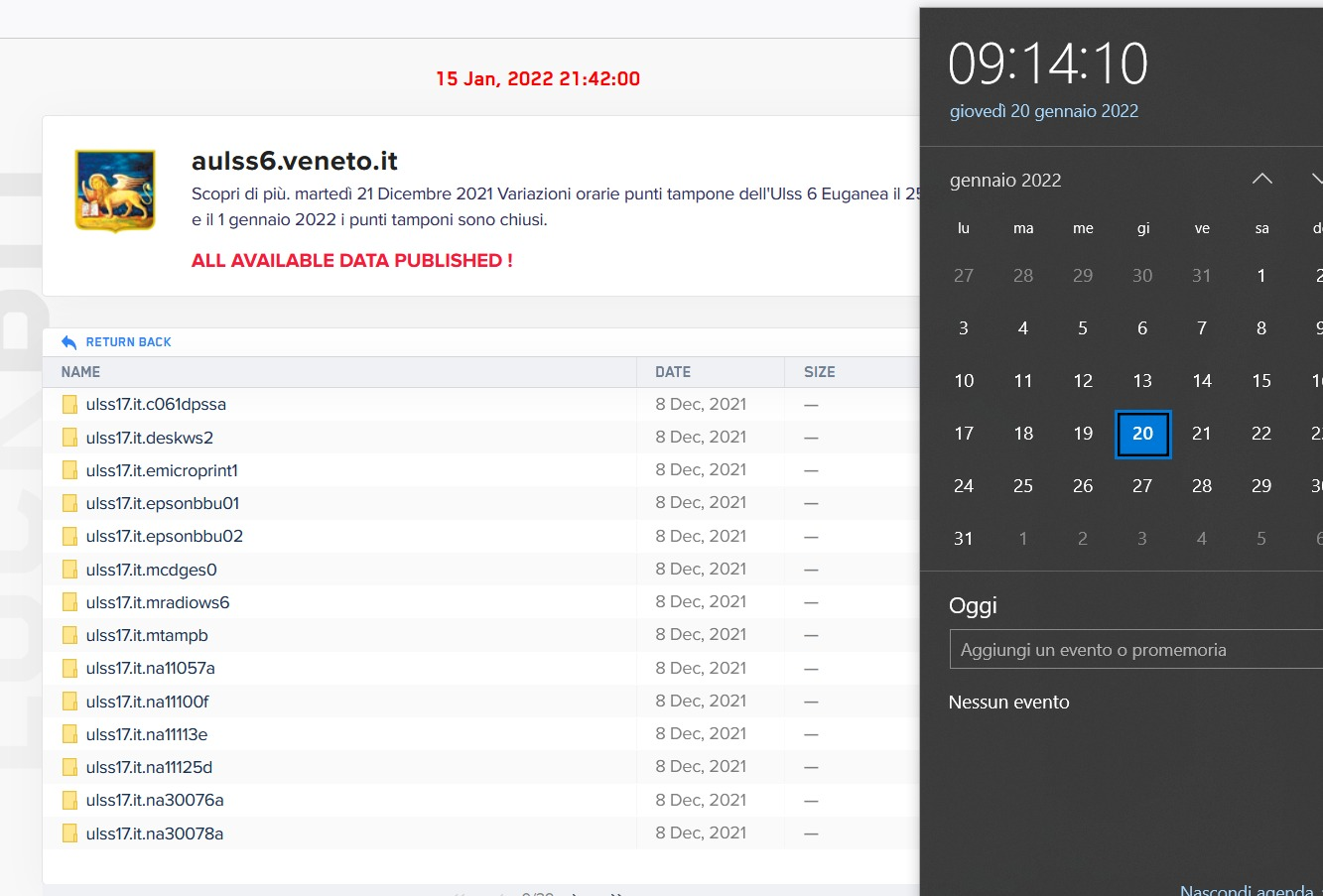

Per scrupolo siamo andati nelle underground a vedere se in effetti il sito di LockBit fosse stato oscurato, ma lo abbiamo trovato come al solito perfettamente funzionante, con la protezione Anti-DDOS protection attiva che dopo 5 secondi ci ha reindirizzati al consueto data leak site (DLS) della banda criminale.

Dove accedendo al post della ULSS6 euganea, i dati erano ancora presenti e scaricabili online, ma attraverso la rete onion e non direttamente dalla rete pubblica internet.

Probabilmente nell’articolo si intendeva che era stato chiuso il dominio internet che permetteva al sito di essere raggiunto nel clear web, ma che il sito reale, quello presente nella rete onion è ancora perfettamente funzionante.

Elogiamo come sempre il lavoro della Polizia Postale che si trova a far fronte, soprattutto in questo caso, ad un problema estremamente difficile da risolvere, in un panorama geopolitico complesso e con criminali informatici altamente efficaci ed organizzati come LockBit 2.0, una cybergang d’élite che miete vittime giornalmente ed opera in modello RaaS.

Quindi possiamo dedurre che nell’articolo si voleva intendere che è stato eliminato la registrazione del dominio dal DNS che consentiva l’accesso ai dati direttamente da internet, ma che il sito ospitato nella rete onion (darkweb), raggiungibile tramite TOR browser è ancora funzionante e che i dati erano ancora li, scaricabili “solamente da operatori informatici con competenze tecniche specifiche e peculiari”, anche se questo non è proprio così.

Fonte

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.