Il gruppo di cybercriminali noto come Hunters ha rivendicato un attacco ransomware ai danni di ENEA, l’Agenzia Nazionale per le nuove tecnologie, l’energia e lo sviluppo economico sostenibile.

L’attacco, avvenuto recentemente, ha sollevato serie preoccupazioni riguardo alla sicurezza informatica e alla protezione dei dati sensibili in possesso di enti governativi e istituzioni di ricerca. ENEA, riconosciuta a livello internazionale per il suo contributo alla ricerca scientifica e tecnologica, è un obiettivo di rilievo per gli hacker, data la natura delle informazioni che detiene, incluse ricerche avanzate e dati strategici.

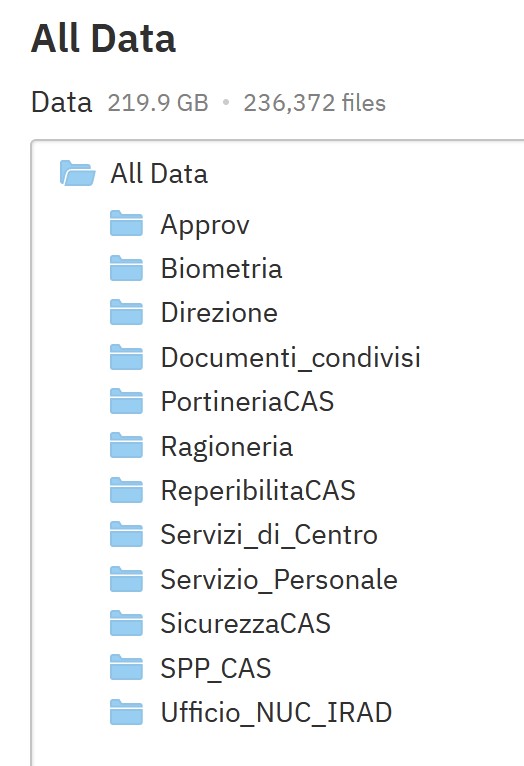

Secondo quanto dichiarato da Hunters, il gruppo sarebbe riuscito a infiltrarsi nei sistemi di ENEA, e prelevando una parte significativa dei dati (219.9 GB).

Al momento, non possiamo confermare la veridicità della notizia, poiché l’organizzazione non ha ancora rilasciato alcun comunicato stampa ufficiale sul proprio sito web riguardo l’incidente. Pertanto, questo articolo deve essere considerato come ‘fonte di intelligence’.

Tale mossa rientra nella tipica strategia dei gruppi ransomware, che mirano a estorcere denaro dalle vittime in cambio della restituzione dell’accesso ai dati e della garanzia di non divulgarli pubblicamente. Gli attacchi ransomware rappresentano una delle minacce informatiche più gravi e in rapida crescita, in grado di causare gravi danni economici e reputazionali alle organizzazioni colpite.

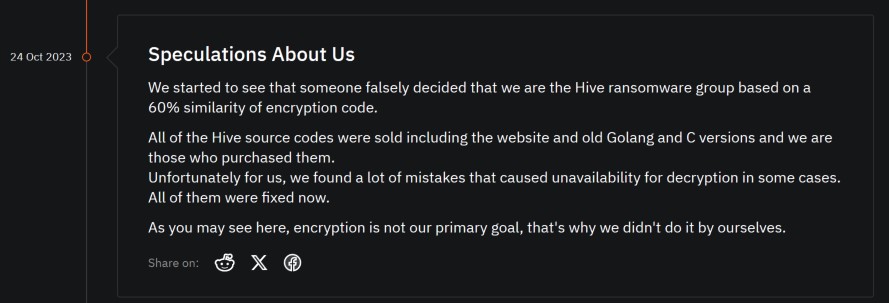

Hunters International è emerso nel panorama cibernetico contemporaneamente alla disgregazione del gruppo ransomware Hive da parte delle forze dell’ordine (https://www.justice.gov/opa/pr/us-department-justice-disrupts-hive-ransomware-variant).

Questo nuovo collettivo, individuato ad Ottobre del 2023, mostra significative somiglianze tecniche con Hive, suggerendo una possibile evoluzione o una derivazione dall’operazione smantellata. Questa transizione evidenzia le strategie adattive dei network di cybercriminali, che si evolvono per mantenere le loro attività illecite nonostante gli sforzi di contrasto delle autorità. L’inizio e la struttura operativa di Hunters International rappresentano una minaccia continua nel campo dell’estorsione informatica e del furto di dati.

Nell’immagine sopra riportata, il gruppo ransomware Hunters International ha dichiarato che l’ipotesi di una loro identificazione con il gruppo Hive è puramente speculativa. Essi sostengono che la somiglianza tra i due gruppi sia dovuta al fatto che tutto il codice sorgente di Hive, compresi il sito web e le vecchie versioni in Golang e C, è stato venduto. Di conseguenza, chiunque abbia acquistato questi codici potrebbe averli utilizzati, contribuendo così alla percezione di una continuità operativa tra Hive e Hunters International.

Questo gruppo prende di mira ambienti Windows e Linux, cripta i dati delle vittime e successivamente li esfiltra. I file compromessi vengono criptati e contrassegnati con l’estensione `.LOCKED`.

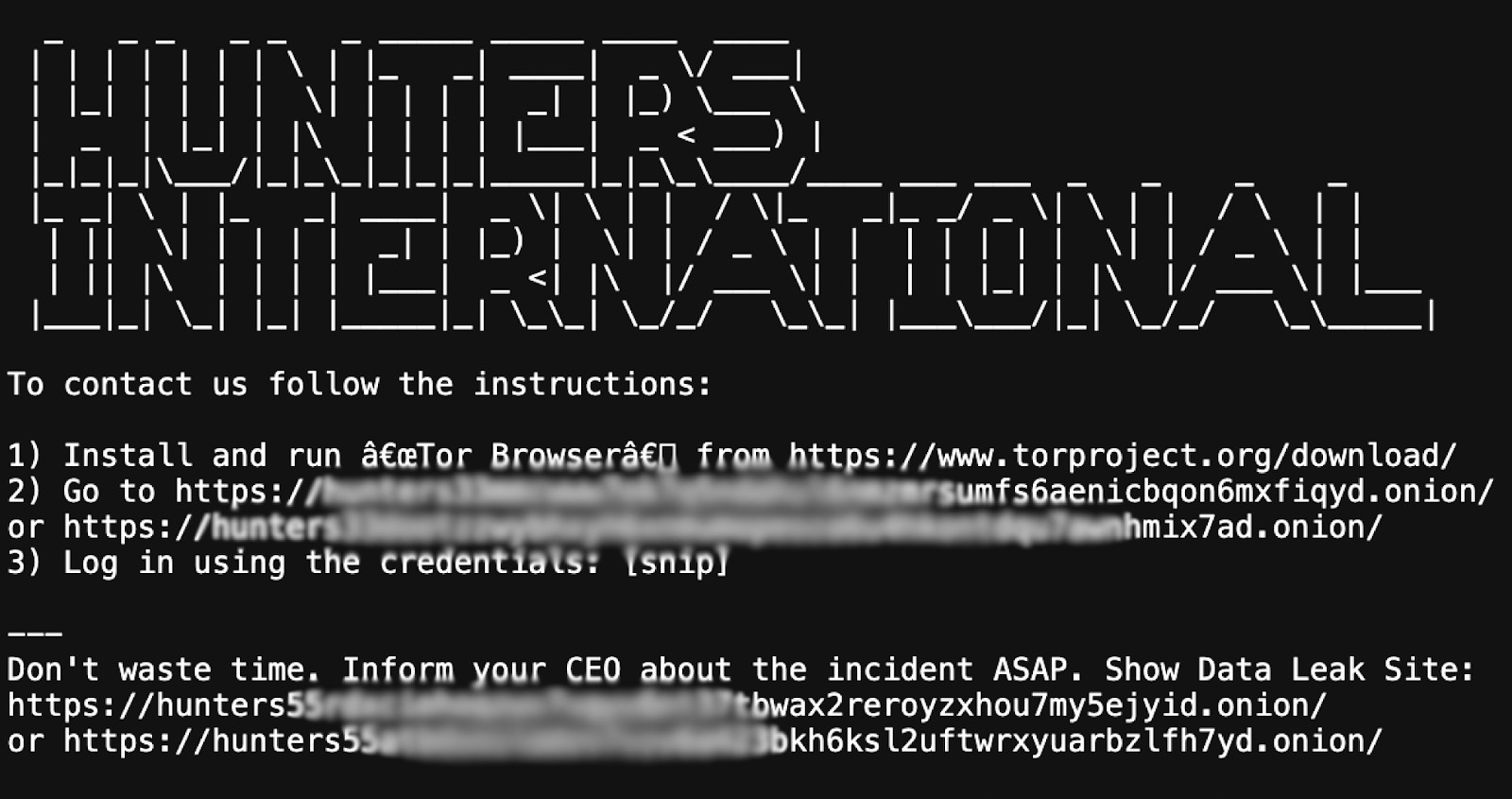

Una volta che i dati sono stati rubati e criptati, Hunters International esercita pressione sulle vittime attraverso minacce di divulgazione o vendita delle informazioni se il riscatto non viene pagato. Utilizzano siti dedicati alla fuga di notizie (DLS) per elencare le vittime e pubblicare dettagli sui dati rubati. Il loro sito di perdite, che elenca le vittime organizzate per paese, è stato operativo dal 20 ottobre 2023, ma ha guadagnato visibilità pubblica solo a partire dal 28 ottobre 2023, in seguito a segnalazioni di similitudini con il ransomware Hive.

Hunters International non solo minaccia di rivelare dati sensibili per costringere al pagamento del riscatto, ma può anche vendere i dati rubati sul dark web. Alcuni gruppi RaaS, inclusi Hunters International, usano i dati rubati per ulteriori attività dannose e per accrescere la loro reputazione criminale. Il gruppo ha registrato il loro dominio web utilizzando una falsa identità e il sito è ospitato su un server in Russia. La loro infrastruttura comprende vari domini Onion sul dark web, che servono a mantenere l’anonimato e a gestire i loro siti di leak. Utilizzano strumenti come il generatore di indirizzi vanity per aumentare la visibilità dei loro domini Onion.

Hunters International ha preso di mira principalmente settori come sanità, automotive, produzione, logistica, finanza, istruzione e alimentazione. Alcuni degli obiettivi recenti includono istituzioni sanitarie negli Stati Uniti e in Europa. Inoltre, il gruppo utilizza indirizzi IP associati a siti di phishing e botnet, dimostrando una complessa e ben organizzata infrastruttura online. In sintesi, Hunters International combina crittografia dei dati, estorsione tramite siti di leak, e vendita di dati rubati per ottenere riscatti e compromettere ulteriormente le vittime.

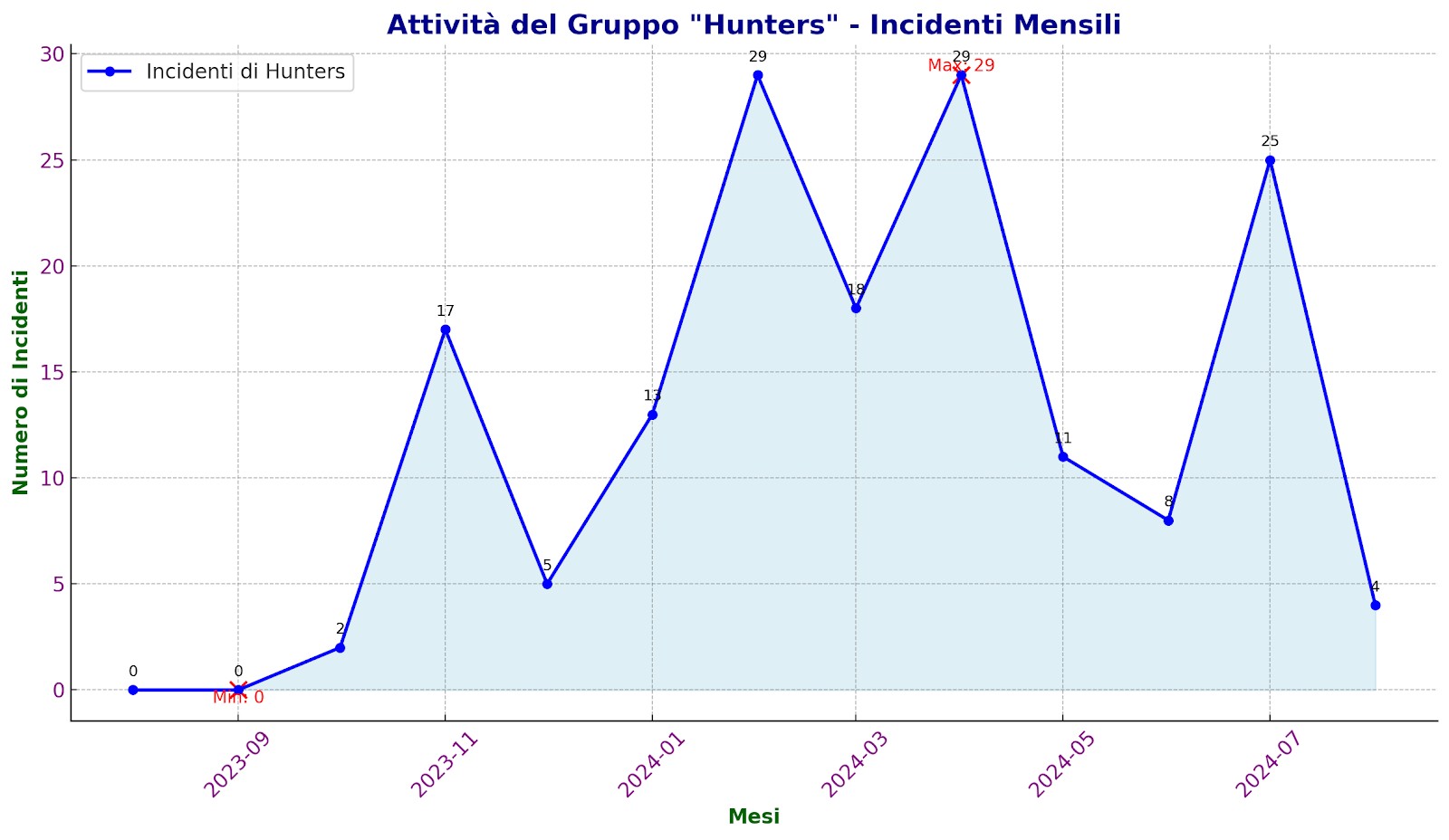

Il grafico seguente rappresenta l’attività di Hunters International per mese nel 2023 fino ad oggi, con il numero di incidenti indicato per ogni mese.

Come si può notare chiaramente dal grafico appena presentato, l’attività di Hunters International è caratterizzata da un alto numero di attacchi.

Come visibile nell’immagine di seguito, il messaggio di riscatto di Hunters International è molto simile ai tipici messaggi di ransomware, includendo l’avviso di criptazione dei dati, le procedure dettagliate necessarie per negoziare il pagamento del riscatto.

Hunters International è molto attivo e in continua evoluzione, infatti in data 25 Luglio 2024 sul suo DLS nella sezione News ha dichiarato di aver implementato una versione completamente nuova del software di crittografia/decrittografia: v5.0.0. Dichiarano di aver risolto tutti i problemi noti di tutte le generazioni precedenti e che ora il processo di decrittazione è diventato fluido, veloce e affidabile.

L’attacco all’ENEA è stato reso noto da Hunters International il 2 agosto 2024 sul loro sito di divulgazione dei dati. Il 6 agosto, tutti i dati esfiltrati sono stati pubblicati sul dark web. Si tratta di 219,9 GB di informazioni, comprendenti una vasta gamma di dati relativi all’ENEA, suggerendo un’ampia compromissione.

Hunters International ha quindi diffuso l’intero set di dati sottratti. Tuttavia, al momento non possiamo confermare con certezza l’autenticità della violazione, poiché l’ENEA non ha ancora rilasciato dichiarazioni ufficiali sul proprio sito web o attraverso altri canali istituzionali riguardo all’incidente.

L’assenza di dichiarazioni ufficiali da parte dell’ENEA crea un notevole vuoto informativo riguardo all’entità della violazione dei dati. Senza dettagli concreti, risulta difficile valutare la portata e la gravità dell’attacco subito. In mancanza di conferme ufficiali, le informazioni attualmente disponibili devono essere considerate con cautela e trattate come ipotesi, non come fatti accertati. Sebbene le fonti di intelligence possano offrire indicazioni utili, esse non possono sostituire conferme ufficiali.

Vi invitiamo a rimanere aggiornati per ulteriori sviluppi su questa vicenda, mentre attendiamo una comunicazione ufficiale da parte dell’ENEA in merito all’entità dell’attacco e alle misure di risposta adottate. È presumibile che l’agenzia rilascerà ulteriori comunicazioni in futuro per chiarire la situazione. La trasparenza e la chiarezza nella gestione della crisi saranno essenziali per comprendere appieno le implicazioni dell’attacco e le strategie di risposta messe in atto.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…