Le bande di ransomware acquistano sempre più spesso l’accesso alla rete di una vittima sui mercati del dark web o da altri attori di minacce. L’analisi dei loro annunci consente di dare un’occhiata sui tipi di aziende che le operazioni ransomware prendono di mira nei loro attacchi.

Quando conducono un attacco informatico, i gruppi di ransomware devono prima ottenere l’accesso a una rete aziendale per distribuire il loro ransomware.

Con gli enormi profitti generati dagli attacchi, invece di ricercare l’accesso alle reti, le bande di ransomware acquistano comunemente l’accesso iniziale a obiettivi di alto valore tramite i broker di accesso (IAB).

Il nuovo strumento Chainsaw aiuta i team IR ad analizzare i registri degli eventi di Windows. Gli IAB sono altri Threat Actors (di seguito TA) che violano una rete, tramite bruteforcing delle password, exploit o campagne di phishing e poi vendono tale accesso ai altri criminali informatici, come abbiamo anche visto nel video sul Ransomware sul canale Youtube dedicato alla piramide della RaaS.

La società KELA ha compilato un elenco di criteri che le più grandi operazioni ransomware cercano in un’azienda per i loro attacchi.

KELA ha analizzato 48 post nei forum creati a luglio, dove i TA stanno cercando di acquisire l’accesso alle reti di una organizzazione. I ricercatori affermano che il 40% di questi annunci sono creati da persone che lavorano direttamente con le cyber gang ransomware.

Questi annunci elencano i requisiti che gli attori del ransomware stanno cercando, come il paese in cui si trova un’azienda, in quale settore si trovano e quanto vogliono spendere.

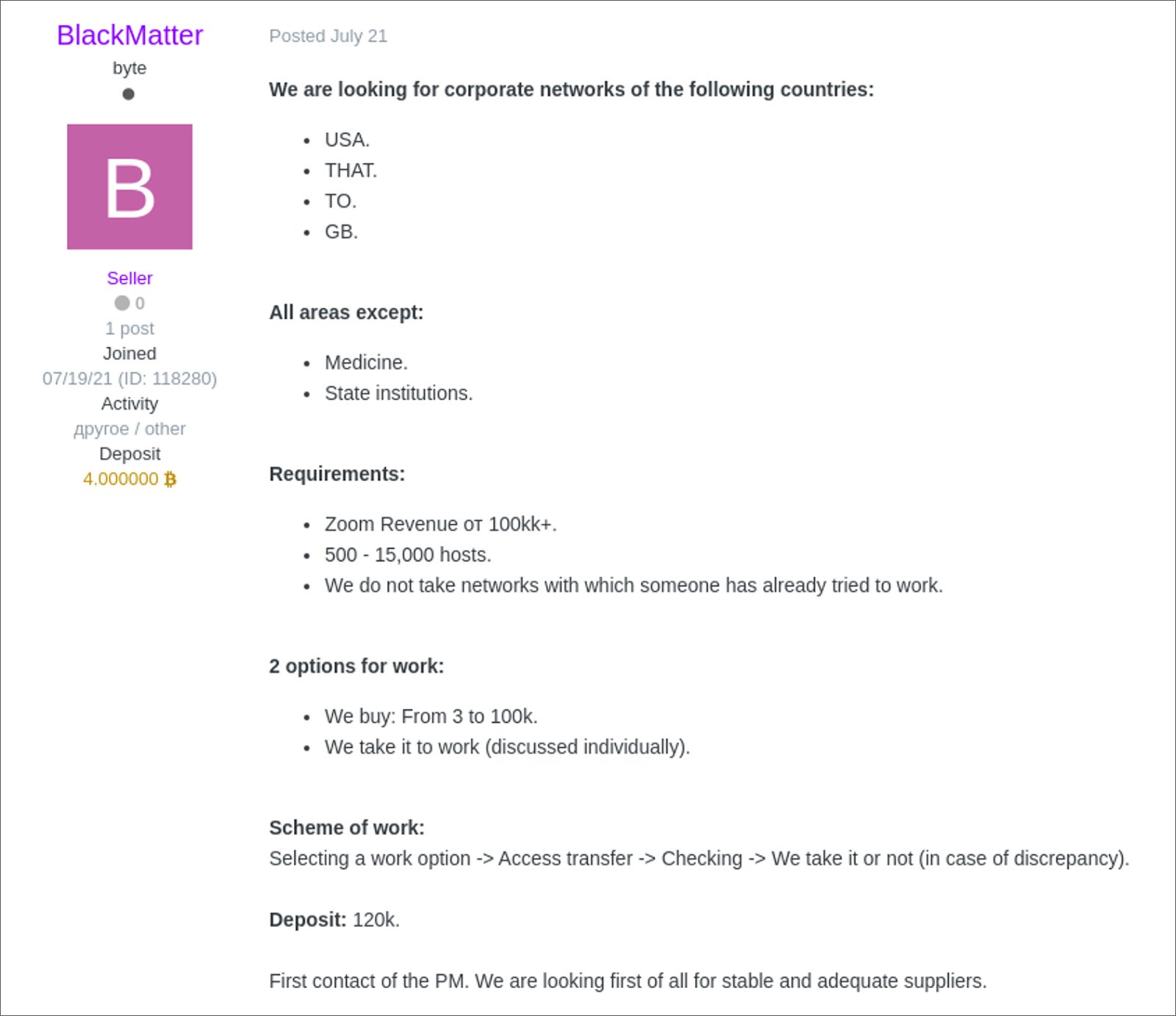

Ad esempio, in un annuncio della banda di ransomware BlackMatter, i TA stavano cercando obiettivi in particolare negli Stati Uniti, in Canada, in Australia e in Gran Bretagna con entrate pari o superiori a $ 100 milioni. Per questo accesso, sono disposti a pagare da $ 3.000 a $ 100.000, come mostrato nell’annuncio di richiesta di seguito.

Analizzando gli annunci di ricerca di accesso su una ventina di post creati dai TA di ransomware, i ricercatori di KELA sono stati in grado di individuare le seguenti caratteristiche dell’azienda presa di mira:

Sfortunatamente, anche se un’azienda non soddisfa i criteri di cui sopra, ciò non significa che sia sicura. Molti gruppi di ransomware, come Dharma, STOP, Globe e altri, sono meno esigenti e potresti finire per essere preso di mira da un’operazione di ransomware lo stesso.

Inoltre, anche se queste bande preferiscono vittime con queste caratteristiche, ciò non significa necessariamente che non violeranno una rete in modo indipendente.

BleepingComputer ha visto comunemente gang di ransomware, come DarkSide, REvil, BlackMatter e LockBit, prendere di mira le aziende più piccole e richiedere riscatti molto più piccoli.

Fonte

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…