Abbiamo parlato di recente di un attacco informatico alla Croce Rossa, l’organizzazione umanitaria, che lavora con vittime di guerra, dispersi e detenuti in tutto il mondo, la quale ha affermato di essere stata vittima di un “sofisticato attacco informatico”.

I dati esfiltrati dalle infrastrutture informatiche sono relative a circa 500.000 persone, come ha riportato Robert Mardini, direttore generale della Croce Rossa (ICRC) su Twitter.

“Noi di @ICRC, siamo sconvolti da questa grave #humanitariandata perdita di dati che mette a rischio più di 500.000 persone già vulnerabili. Invitiamo i responsabili a non abusare delle informazioni altamente sensibili ora nelle loro mani.”

Infatti, la Croce Rossa aveva supplicato i criminali informatici o chiunque fosse in possesso di tali dati a non divulgarli o condividerli, in quanto tale divulgazione avrebbe messo a rischio 515.000 persone, molte delle quali già vittime vulnerabili della guerra.

Mandriani ha effettuato ripetuti appelli per evitare la diffusione dei dati, ma sembra che anche questo modo di effettuare “crisis management” non abbia portato gli effetti sperati.

In un appello pubblico l’ente umanitario si è rivolto direttamente agli attaccanti:

“le vostre azioni potrebbero causare danni e dolore a coloro che hanno già sopportato sofferenze indicibili. Le persone reali, le vere famiglie dietro alle informazioni di cui siete in possesso sono tra le meno potenti del mondo. Per favore, fate la cosa giusta. Non condividete, non vendete, non divulgate e non utilizzate quei dati in alcun modo.”

Anche noi di RHC ci eravamo chiesti se i criminali informatici che prendono di mira gli ospedali, bloccando il pronto soccorso e arrecando disservizi alle visite specialistiche, avranno coscienza per evitare la divulgazione, ma ovviamente eravamo sicuri del contrario.

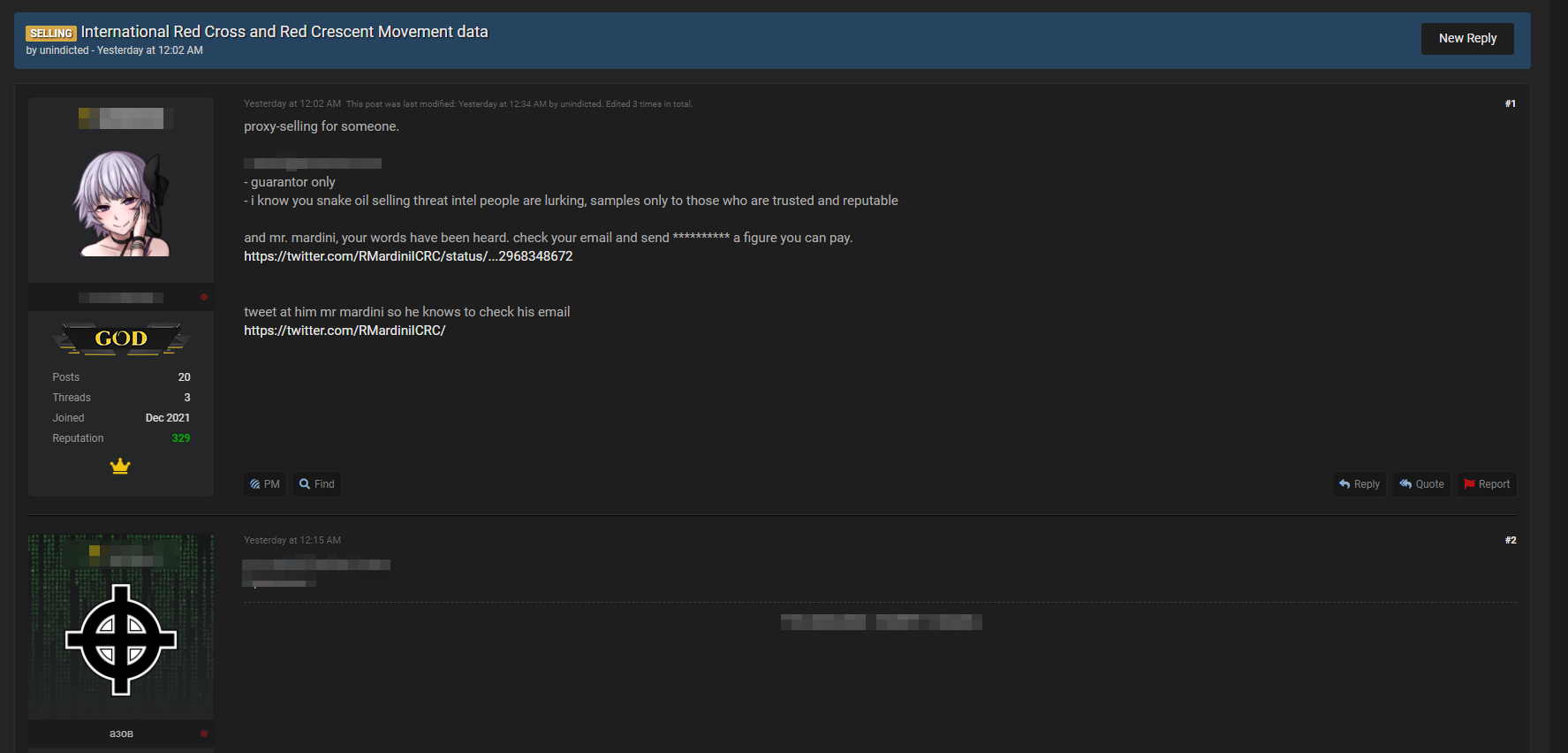

Infatti, nella giornata del del 20/10 è apparso un post sul noto forum underground RaidForums, che mette in “vendita per procura” tali dati, dove nel post il venditore riporta quanto segue:

“So che le persone che vendono olio di serpente sono in agguato, fornisco campioni solo per coloro che sono affidabili e rispettabili”

Riportando un indirizzo email per il contatto.

Non sono mancati i commenti degli utenti, alcuni di questi hanno chiesto quanto è stato facile penetrare all’interno della rete della croce rosse, mentre un altro commento ha riportato:

“vaffanculo! Sono tutte informazioni di persone che hanno bisogno di aiuto, le usi a scopo di lucro, bestia”