Nel mondo della sicurezza informatica, ogni istante può fare la differenza tra un’organizzazione compromessa e una protetta. E questa verità è stata messa alla prova nella recente esperienza della Regione Campania, che ha affrontato con successo un attacco informatico durante un periodo estivo, del quale parlammo ad Agosto del 2023.

Irene Sorani, Amministratore Delegato di Digital Value Cybersecurity, assieme a Massimo Bisogno Direttore Ufficio Speciale per la crescita e la transizione al digitale, Fabio De Paolis responsabile della sicurezza informatica della Regione Campania e Antonio Montillo responsabile del Red Team di Digital Value Cybersecurity sono intervenuti alla conferenza per raccontarci un caso importante di trasparenza e condivisione delle esperienze.

“Non siamo qui per definirci degli eroi, anzi tutt’altro, ma vuole essere un messaggio ad una platea molto vasta, soprattutto quella che contraddistingue la pubblica amministrazione che con una applicazione delle persone che va oltre la normale vita lavorativa, anche queste situazioni di crisi possono essere gestite”, ha riportato Massimo Bisogno.

La Regione Campania, come molte altre realtà pubbliche, si trovava a fronteggiare le sfide della trasformazione digitale. L’emergenza Covid aveva accelerato il passaggio dalla carta al digitale, un balzo nel buio affrontato con coraggio. Ma con il digitale arrivano anche nuove minacce, e la Campania ha deciso di investire in sicurezza informatica per proteggere la propria infrastruttura.

L’adagio “è questione di quando, non di se” ha guidato le azioni della Regione nella preparazione all’attacco. Investimenti tecnologici, formazione del personale e la creazione di un Security Operations Center (SOC) interno hanno contribuito a creare una solida base difensiva.

L’attacco, avvenuto a fine agosto, ha sfruttato una vulnerabilità nota su un’infrastruttura Citrix esposta. Gli attaccanti, LockBit 3.0 Black, hanno tentato di sfruttare l’exploit per ottenere accesso alla rete. Tuttavia, grazie alla tempestiva risposta del team, l’attacco è stato bloccato prima che potesse infliggere danni significativi.

Dopo la scoperta dell’attacco, il team ha agito con determinazione. La chiusura immediata delle vulnerabilità, il reset delle credenziali compromesse e la revisione dell’intera infrastruttura sono state solo alcune delle azioni intraprese per contenere la minaccia.

L’esperienza della Regione Campania ha dimostrato l’importanza della preparazione e della prontezza nell’affrontare le minacce informatiche. Il coinvolgimento del personale, gli investimenti tecnologici e la collaborazione con partner esperti come Digital Value Cyber Security hanno giocato un ruolo fondamentale nel superare l’incidente.

Mentre il mondo della sicurezza informatica continua a evolversi, la Regione Campania rimane un esempio di resilienza e preparazione. Il suo viaggio attraverso l’incidente informatico ha fornito preziose lezioni per tutte le organizzazioni che affrontano le sfide della cybersecurity. Con il giusto impegno e le giuste risorse, è possibile proteggere le infrastrutture digitali e garantire un futuro sicuro per tutti.

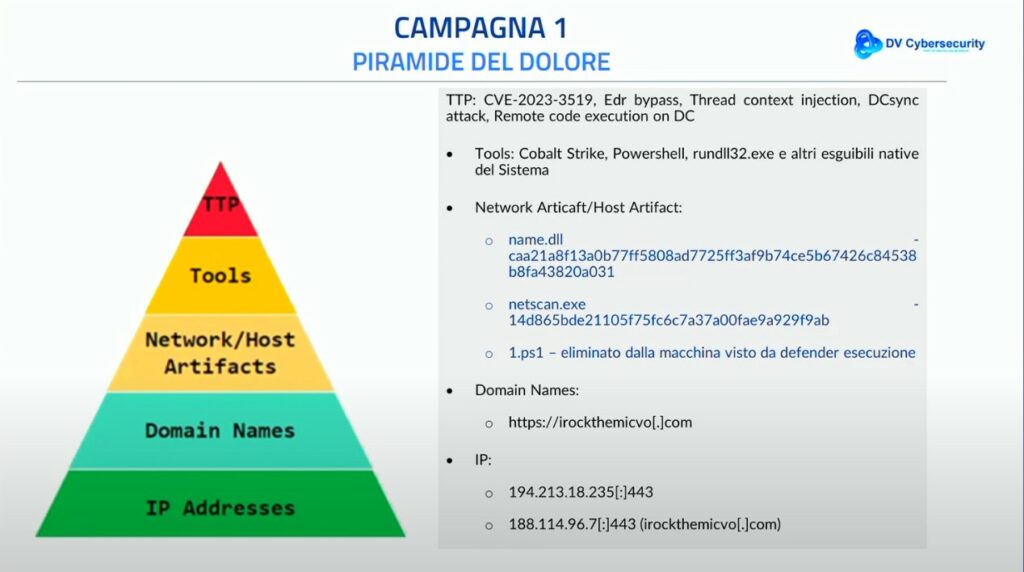

L’attacco informatico subito dalla Regione Campania rappresenta un caso significativo che richiede un’approfondita analisi tecnica per comprendere appieno le dinamiche e le implicazioni della minaccia cibernetica. Attraverso lo studio dettagliato delle tattiche, tecniche e procedure (TTP) – spiega Antonio Montillo responsabile del Red Team di Digital Value Cybersecurity – impiegate dagli aggressori, è stato possibile estrapolare preziose lezioni che possono informare e migliorare le pratiche di sicurezza informatica per tutte le organizzazioni.

L’attacco ha avuto inizio con l’identificazione di una vulnerabilità su un’infrastruttura Citrix esposta, specificamente la CVE-2021-34519, nota per consentire l’esecuzione remota di codice non autorizzato. Gli aggressori, hanno sfruttato questa falla per guadagnare accesso alla rete della Regione.

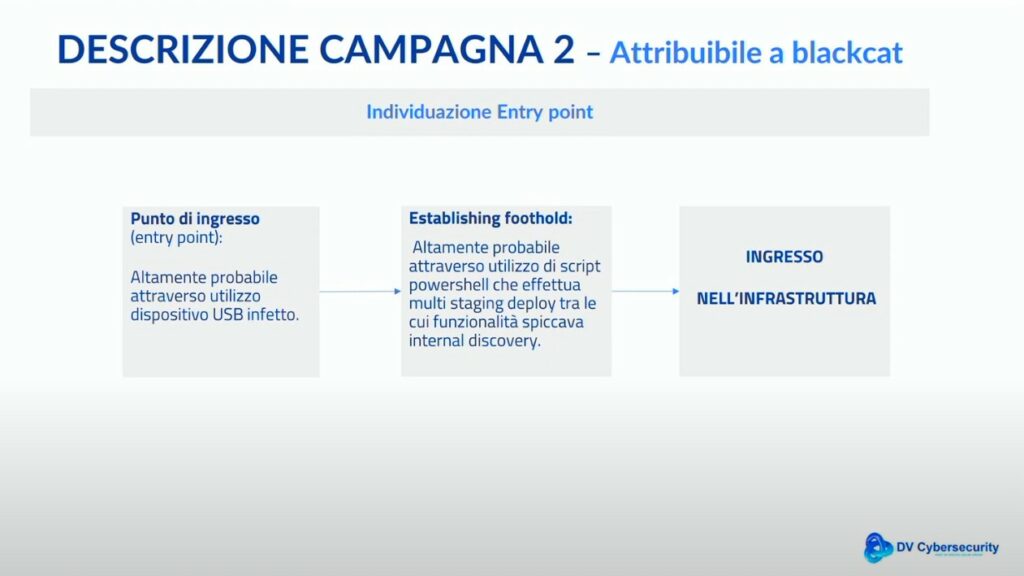

Un aspetto critico di questo attacco è la sofisticazione delle tecniche di evasione utilizzate dagli aggressori. Attraverso l’uso di uno scan personalizzato di rete e script PowerShell, hanno tentato di eludere le misure di sicurezza esistenti e ottenere privilegi amministrativi all’interno dell’ambiente target. In particolare, l’utilizzo di PowerShell come strumento di esecuzione remota e la creazione di backdoor attraverso l’exploit Kit dimostrano un alto grado di competenza e preparazione da parte degli aggressori.

Una volta all’interno della rete, gli aggressori hanno utilizzato tecniche di later movement per spostarsi attraverso i sistemi e ottenere accesso a risorse sensibili. L’obiettivo finale sembrava essere la cifratura dei dati dell’infrastruttura, ma grazie alla tempestiva risposta del team di sicurezza, questo scenario è stato prevenuto.

L’approccio adottato dal team di risposta all’incidente della Regione Campania è stato esemplare. La chiusura immediata delle vulnerabilità, il reset delle credenziali compromesse e il rafforzamento delle misure di sicurezza hanno contribuito a contenere l’attacco e limitare i danni potenziali.

Un aspetto fondamentale emerso da questo incidente è l’importanza della condivisione delle informazioni sull’attacco. Le aziende colpite – come sempre abbiamo riportato – dovrebbero essere incoraggiate a parlare apertamente delle loro esperienze per consentire ad altre organizzazioni di apprendere e trarre vantaggio dagli incidenti passati. Questo scambio di conoscenze può contribuire a migliorare la preparazione e la resilienza delle aziende di fronte alle minacce informatiche in continuo evolversi.

In conclusione, l’attacco informatico alla Regione Campania rappresenta un monito per tutte le organizzazioni riguardo alla necessità di adottare approcci proattivi e robuste misure di sicurezza informatica.

Solo attraverso la comprensione approfondita delle minacce e la condivisione delle informazioni possiamo sperare di difendere le nostre infrastrutture digitali e garantire un futuro sicuro per tutti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…