Il gruppo di hacker noto come Handala è emerso lo scorso anno come una nuova e preoccupante minaccia nel panorama della cybercriminalità. Prendendo il nome dal famoso personaggio simbolo della resistenza palestinese, Handala ha acquisito notorietà per aver condotto attacchi mirati e operazioni di cyber intelligence complesse.

Nel loro ultimo attacco, descritto come una combinazione tra operazioni di hackeraggio e sabotaggio fisico, Handala ha rivelato dettagli su come i servizi segreti israeliani, in collaborazione con aziende di facciata come Vidisco, avrebbero alterato i cercapersone usati da Hezbollah, inserendo esplosivi all’interno delle batterie. Questo attacco fa parte di una catena più ampia di sabotaggi contro le infrastrutture di Hezbollah.

Il gruppo ha anche dichiarato di aver hackerato massicciamente le aziende coinvolte, come IIB e Vidisco, estraendo 14TB di dati sensibili, che intendono pubblicare. Questo rivela una capacità impressionante sia sul fronte della cyber intelligence che dell’esfiltrazione di dati.

Handala ha hackerato Vidisco

Vidisco è un'azienda israeliana che sviluppa e produce sistemi di ispezione digitale a raggi X portatili. Questa azienda è affiliata all'unità 8200 del regime e attualmente l'84% degli aeroporti del mondo utilizza i prodotti di questa azienda nei propri varchi di sicurezza. In pratica, il Mossad passa attraverso i varchi di sicurezza di qualsiasi carico in qualsiasi aeroporto che considera utilizzando la backdoor incorporata nel software di questa azienda.

Molti servizi di sicurezza e militari di diversi Paesi del mondo utilizzano i prodotti di questa azienda. Il mondo è a conoscenza del legame tra questa azienda e il Mossad? Grandi sorprese sono in arrivo nelle prossime ore. 8 TB di dati top-secret di questa azienda, compresi i nomi di tutti gli agenti, i clienti, le e-mail, le fonti delle backdoor, le fonti del software, i documenti finanziari e amministrativi, ecc. sono ora in possesso di Handala e saranno presto divulgati!

Tradotto con DeepL.com (versione gratuita)

Come abbiamo riportato in precedenza il threat actors Handala ha riportato come l’attacco alla supply chain che ha colpito Hezbollah in Libano sia avvenuto. Handala ha affermato che il Mossad israeliano e l’Unità 8200 sono stati coinvolti nell’operazione, in cui sono stati compromessi dei cercapersone e successivamente radio appartenenti al gruppo libanese.

Secondo Handala, le batterie dei dispositivi sono state modificate con esplosivi sensibili al calore dalla compagnia IIB (Israeli Industrial Batteries). Questi dispositivi sono stati trasportati con l’aiuto di una società di facciata chiamata Vidisco, nota per la fornitura di sistemi a raggi X a porti e aeroporti di tutto il mondo, grazie ai quali i sabotatori sono riusciti a eludere i controlli di sicurezza.

Handala ha dichiarato di aver hackerato i sistemi di Vidisco e IIB, raccogliendo 14TB di dati che verranno rilasciati a breve, insieme al codice sorgente del progetto di backdoor utilizzato per compromettere le spedizioni.

Handala ha hackerato la IIB ( Israeli Industrial Batteries )

IIB è una delle aziende affiliate al Ministero della Difesa del regime, responsabile della progettazione e della produzione di molte infrastrutture vitali per l'immagazzinamento dell'energia per le industrie militari e della difesa del regime sionista, come radar, apparecchiature di telecomunicazione, apparecchiature di spionaggio, ecc. Questa azienda ha anche contaminato con esplosivi le batterie dei dispositivi elettronici di Hezbollah.

6 TB di informazioni sensibili di questa azienda, compresi tutti i messaggi di posta elettronica, i documenti finanziari e amministrativi, i documenti di progettazione e produzione, i clienti, le risorse umane, ecc.

Tradotto con DeepL.com (versione gratuita)

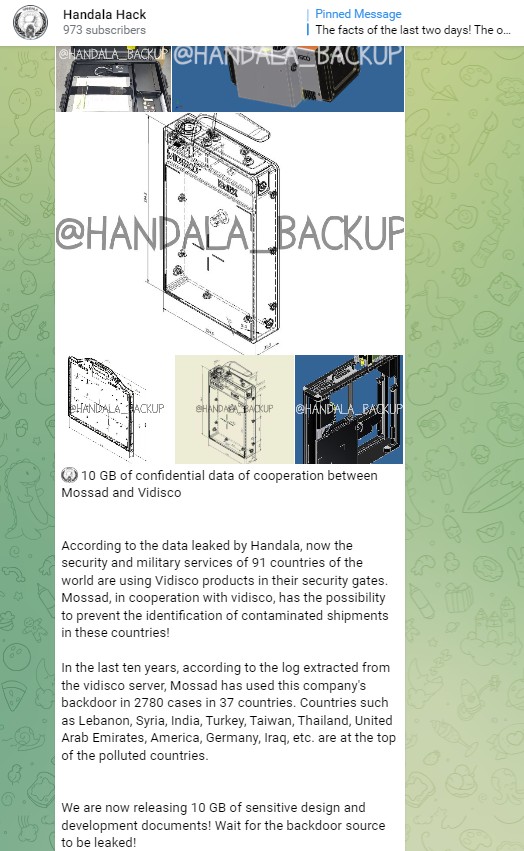

10 GB di dati riservati sulla cooperazione tra Mossad e Vidisco

Secondo i dati trapelati da Handala, attualmente i servizi di sicurezza e militari di 91 paesi del mondo utilizzano i prodotti Vidisco nei loro varchi di sicurezza. Il Mossad, in collaborazione con Vidisco, ha la possibilità di impedire l'identificazione di spedizioni contaminate in questi Paesi!

Negli ultimi dieci anni, secondo il log estratto dal server di vidisco, il Mossad ha utilizzato la backdoor di questa azienda in 2780 casi in 37 Paesi. Paesi come il Libano, la Siria, l'India, la Turchia, Taiwan, la Tailandia, gli Emirati Arabi Uniti, l'America, la Germania, l'Iraq, ecc. sono in cima alla lista dei Paesi inquinati.

Stiamo rilasciando 10 GB di documenti sensibili di progettazione e sviluppo! Aspettate che la fonte backdoor venga divulgata!

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…