Un nuovo trojan per iOS e Android, denominato GoldPickaxe, utilizza l’ingegneria sociale per costringere le vittime a scansionare i propri volti e documenti di identificazione. I ricercatori del Gruppo IB (Group-IB) ritengono che questi dati vengano poi utilizzati per creare deepfake e accessi non autorizzati ai conti bancari.

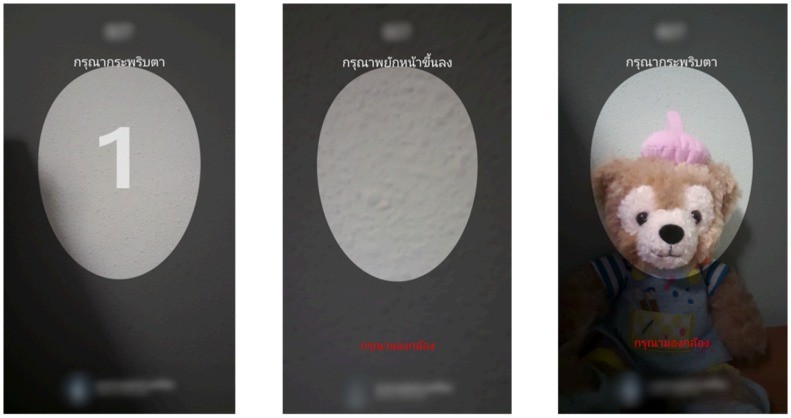

Si sottolinea che il malware induce le persone a rivelare i propri volti attraverso l’inganno e l’ingegneria sociale. GoldPickaxe non intercetta i dati Face ID e non sfrutta alcuna vulnerabilità nei sistemi operativi mobili.

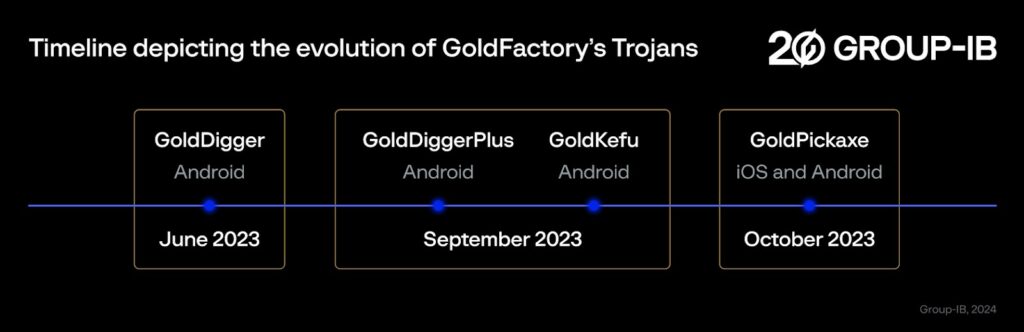

Secondo i ricercatori, il nuovo malware fa parte dell’arsenale dannoso del gruppo di hacker cinese GoldFactory, responsabile anche della creazione di minacce come GoldDigger, GoldDiggerPlus e GoldKefu. Gli attacchi del gruppo sono solitamente diretti alla regione Asia-Pacifico (in particolare Tailandia e Vietnam).

È stato riferito che la distribuzione di GoldPickaxe è iniziata nell’ottobre 2023 e il malware è ancora attivo.

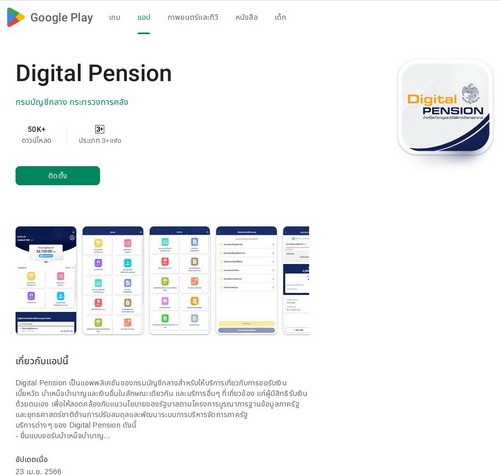

In genere, le vittime ricevono e-mail di phishing o messaggi di messaggistica scritti nella loro lingua madre. In essi, i truffatori fingono di essere rappresentanti di agenzie e servizi governativi, inducendo gli utenti a installare applicazioni dannose. Ad esempio, Digital Pension, ospitato su siti mascherati da Google Play Store ufficiale.

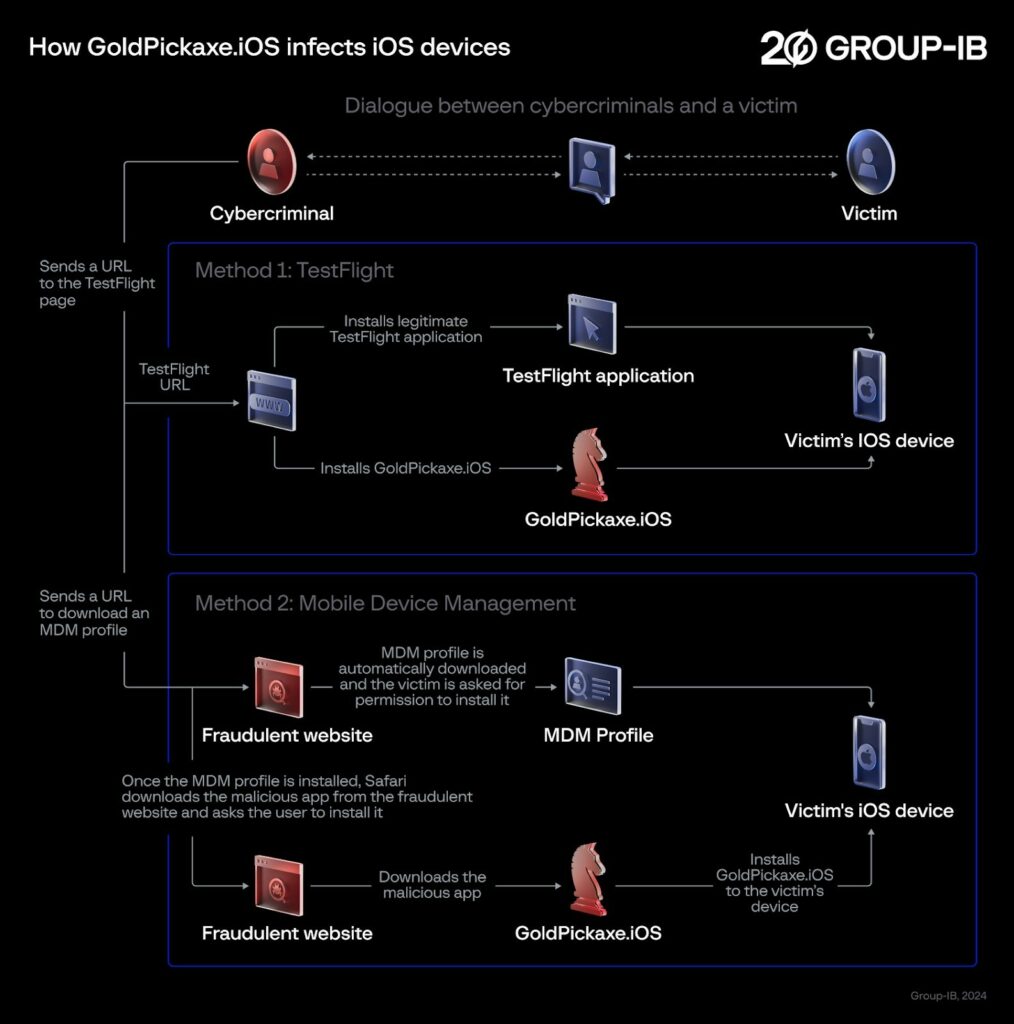

Allo stesso tempo, gli aggressori hanno chiesto agli utenti iOS (iPhone) di accedere all’URL TestFlight di Apple (una piattaforma che aiuta gli sviluppatori a distribuire versioni beta delle applicazioni per testarle su iOS), cosa che ha permesso loro di aggirare i meccanismi di sicurezza.

Quando Apple ha rimosso l’app TestFlight, gli aggressori sono passati al Mobile Device Management (MDM), che ha permesso loro di ottenere il controllo dei dispositivi dei loro obiettivi.

Dopo aver installato il Trojan su un dispositivo mobile, funziona in modo semi-autonomo, eseguendo per lo più tutte le manipolazioni in background. I ricercatori scrivono che il malware ha intercettato dati biometrici sul volto della vittima, messaggi SMS in arrivo, documenti di identificazione richiesti e traffico di rete proxy attraverso il dispositivo infetto utilizzando MicroSocks.

Sui dispositivi iOS, GoldPickaxe utilizza un canale websocket per ricevere i seguenti comandi:

Allo stesso tempo, Group-IB sottolinea che la versione Android del malware esegue azioni ancora più dannose, poiché i dispositivi Apple hanno restrizioni di sicurezza più severe.

Ad esempio, su Android, GoldPickaxe può eseguire comandi per accedere agli SMS, navigare nel file system, simulare tocchi sullo schermo, rubare le ultime 100 foto della vittima da un album, scaricare e installare pacchetti aggiuntivi e inviare notifiche false. Inoltre, su Android il trojan utilizza più di 20 applicazioni false per camuffarsi.

I documenti e i dati biometrici delle vittime così ottenuti vengono utilizzati dagli operatori GoldPickaxe per creare successivamente deepfake e frodi bancarie, ritiene Group-IB. Il fatto è che l’anno scorso la polizia tailandese ha messo in guardia da tali schemi fraudolenti. Molti istituti finanziari del paese hanno iniziato a utilizzare verifiche biometriche per transazioni superiori a un determinato importo (e il Vietnam intende introdurre restrizioni simili entro aprile 2024), quando gli aggressori hanno iniziato a cercare i dati biometrici degli utenti.

“GoldFactory è un ingegnoso team di hacker criminali con molti assi nella manica: furto d’identità, keylogging di accessibilità, siti bancari falsi e avvisi bancari, schermate di chiamata false, raccolta di informazioni sull’identità delle vittime e dati di riconoscimento facciale”, scrivono i ricercatori. “La loro capacità di sviluppare e distribuire simultaneamente varianti di malware su misura per diverse regioni dimostra un allarmante livello di sofisticazione”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.