Il laboratorio Red Team Research (RTR) di Telecom Italia, firma 5 nuovi CVE su Nokia NetAct, come riportato nella pagina del progetto online.

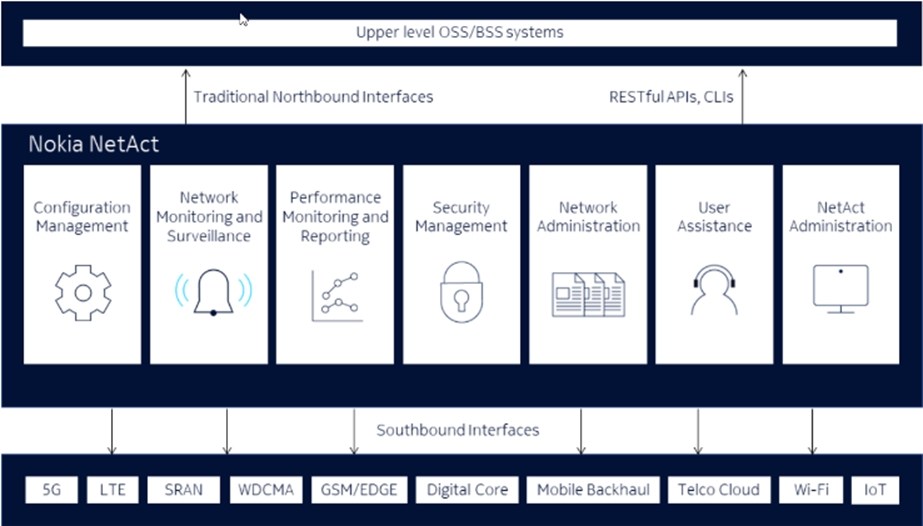

Nokia NetAct è un sistema di gestione di rete mobile, che offre una visione centralizzata delle reti multitecnologiche, come 5G, 4G, 3G e 2G. Il sistema offre una gestione integrata di tutte le migliori operazioni quotidiane senza interruzioni, inclusa la gestione della configurazione, il monitoraggio e la gestione del software.

NetAct supporta gli elementi di rete nella radio mobile e core, Wi-Fi, IoT, sicurezza pubblica e telco cloud.

Il Red Team Research – come riportato all’interno della pagina istituzionale – ha emesso nel tempo ben 24 CVE sui prodotti di NOKIA. Questo denota che l’azienda è molto attenta alle segnalazioni di sicurezza che gli vengono fatte dalla community internazionale dei ricercatori di sicurezza.

Infatti la sua “Hall of fame”, riporta moltissimi ricercatori di sicurezza che costantemente collaborano con l’azienda per migliorare la sicurezza dei suoi prodotti. Rendere i propri prodotti sicuri in collaborazione con gli esperti del settore è fondamentale per le aziende che vogliono garantire la fiducia dei clienti e contribuire a creare un ambiente digitale più sicuro per tutti.

Sappiamo che molte aziende non sono così aperte alla diffusione dei bug di sicurezza informatica, NOKIA dimostra di essere un vero leader nel settore delle soluzioni di rete e di tenere in alta considerazione la sicurezza informatica all’interno dei suoi prodotti.

Le vulnerabilità sono state isolate dai ricercatori del Red Team Research e segnalate prontamente ai rispettivi vendor dove in seguito sono state emesse le relative CVE, pubblicate sul National Vulnerability Database degli Stati Uniti D’America e quotate dal NIST.

| Codice CVE | CVSSv3 | Tipologia |

| CVE-2022-30280 | 8.8 | Cross-Site Request Forgery (CWE-352) |

| CVE-2022-28867 | 5.4 | Cross-Site Scripting Stored (Administration of Measurements) – CWE-79 |

| CVE-2022-28865 | 5.4 | Cross-Site Scripting Stored (Site Configuration Tools) – CWE-79 |

| CVE-2022-28864 | 8.8 | Improper Neutralization of Formula Elements in a CSV File (‘CSV Injection’) – CWE-1236 |

| CVE-2022-28863 | 8.8 | Unrestricted Upload of File with Dangerous Type – CWE-434 |

/SecurityManagement/html/createuser.jsf in Nokia NetAct 22 allows CSRF. A remote attacker is able to create users with arbitrary privileges, even administrative privileges. The application (even if it implements a CSRF token for the random GET request) does not ever verify a CSRF token. With a little help of social engineering/phishing (such as sending a link via email or chat), an attacker may trick the users of a web application into executing actions of the attacker’s choosing. If the victim is a normal user, a successful CSRF attack can force the user to perform state changing requests like transferring funds, changing their email address, and so forth. If the victim is an administrative account, CSRF can compromise the entire web application.

An issue was discovered in Nokia NetAct 22 through the Administration of Measurements website section. A malicious user can edit or add the templateName parameter in order to include JavaScript code, which is then stored and executed by a victim’s web browser. The most common mechanism for delivering malicious content is to include it as a parameter in a URL that is posted publicly or e-mailed directly to victims. Here, the /aom/html/EditTemplate.jsf and /aom/html/ViewAllTemplatesPage.jsf templateName parameter is used.

An issue was discovered in Nokia NetAct 22 through the Site Configuration Tool website section. A malicious user can change a filename of an uploaded file to include JavaScript code, which is then stored and executed by a victim’s web browser. The most common mechanism for delivering malicious content is to include it as a parameter in a URL that is posted publicly or e-mailed directly to victims. Here, the /netact/sct filename parameter is used.

An issue was discovered in Nokia NetAct 22 through the Administration of Measurements website section. A malicious user can edit or add the templateName parameter in order to include malicious code, which is then downloaded as a .csv or .xlsx file and executed on a victim machine. Here, the /aom/html/EditTemplate.jsf and /aom/html/ViewAllTemplatesPage.jsf templateName parameter is used.

An issue was discovered in Nokia NetAct 22. A remote user, authenticated to the website, can visit the Site Configuration Tool section and arbitrarily upload potentially dangerous files without restrictions via the /netact/sct dir parameter in conjunction with the operation=upload value.

Si tratta di uno tra i pochi centri italiani di ricerca sui bug di sicurezza, dove da diverso tempo vengono effettuate attività che mirano all’identificazione di vulnerabilità non documentate. Le attività condotte dal team, portano ad una successiva emissione di CVE sul National Vulnerability Database degli Stati Uniti D’America, terminato il percorso di Coordinated Vulnerability Disclosure (CVD) con il vendor del prodotto.

Nel corso di 3 anni di attività, abbiamo visto il laboratorio, rilevare moltissimi bug 0-day su prodotti best-in-class e big vendor di valenza internazionale, come ad esempio Oracle, IBM, Fortinet, F5, Ericsson, Red Hat, Nokia, Computer Associates, Siemens, F5, Fortinet, QNAP, Johnson & Control, Schneider Electric, oltre ad altri fornitori su tipologie differenti di architetture software/hardware.

Nel corso del tempo, sono stati emessi oltre 110 CVE, dove 10 risultano con severità Critical (9,8 di score CVSSv3).

Relativamente ad una vulnerabilità rilevata dal gruppo di ricerca sul prodotto Metasys Reporting Engine (MRE) Web Services, del fornitore Johnson & Control, la Cybersecurity and Infrastructure Security Agency (CISA) degli Stati Uniti D’America, ha emesso un avviso di sicurezza riportando come Background i settori quali: “CRITICAL INFRASTRUCTURE SECTORS, COUNTRIES/AREAS DEPLOYED e COMPANY HEADQUARTERS LOCATION”.

Si tratta di una realtà tutta italiana che emette CVE con costanza, contribuendo in maniera fattiva alla ricerca delle vulnerabilità non documentate a livello internazionale. RTR si sta distinguendo a livello paese sull’elevata caratura delle attività svolte, oltre a contribuire all’innalzamento dei livelli di sicurezza dei prodotti utilizzati da organizzazioni e singole persone.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…