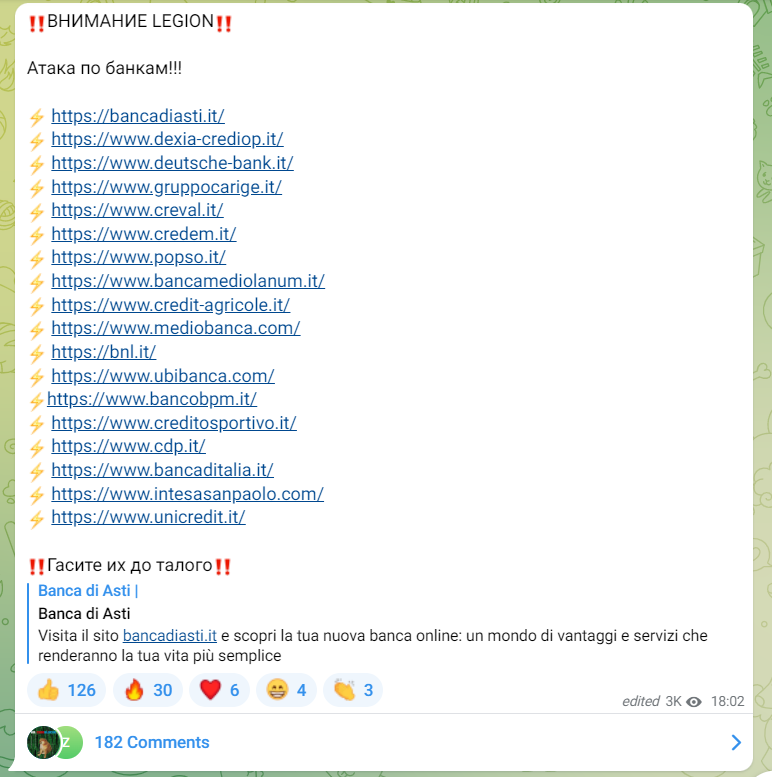

Killnet pubblica intorno alle 18:00 un nuovo post dove riporta nuovamente una serie di domini di banche italiane, tra le quali il gruppo Carige, Mediolanum, BNL, Mediobanca, Banca D’Italia, CdP, Intesa San Paolo e Unicredit.

Precisiamo che il 21/05/2022, Killnet aveva già preso di mira le banche italiane, anche se tali rappresaglie non avevano creato particolari problematiche alle organizzazioni.

Nello specifico, si tratta principalmente di aziende del settore privato, pertanto se procederanno nella consueta modalità di attacco, tramite DDoS, probabilmente le infrastrutture in questione non ne risentiranno troppo.

Teniamo sempre in considerazione che la botnet di Killnet, come abbiamo riportato questa mattina, è composta da migliaia di indirizzi IP disseminati in 123 paesi del mondo, oltre ad essere presenti nodi anche in Italia.

Il messaggio di Legion parla chiaro e dice “Attenzione Legione, Attacco alle banche!!!!!” e ovviamente si tratta di banche italiane.

‼️ATTENZIONE LEGIONE‼️

Attacco alla banche!!!Al momento tutti i siti risultano online, sinonimo che le infrastrutture IT siano abbastanza “carrozzate” e dotate di dispositivi di filtraggio adeguati.

Questi specifici obiettivi, sono aziende che investono molto in sicurezza informatica, pertanto brutte sorprese si spera che siano difficili da raccontare, limitatamente agli attacchi DDoS.

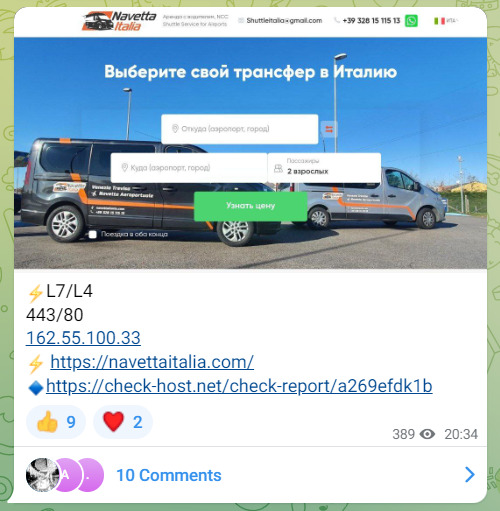

Ora si inizia a pensare al geoblocking, una tecnologia che limita l’accesso ai contenuti Internet in base alla posizione geografica dell’utente. In uno schema di blocco geografico, la posizione dell’utente viene determinata utilizzando tecniche di geolocalizzazione di Internet, come il controllo dell’indirizzo IP dell’utente rispetto a una blacklist o whitelist, query GPS nel caso di un dispositivo mobile, account e misurazione dell ritardo end-to-end di una connessione di rete per stimare la posizione fisica dell’utente.

Il risultato di questo controllo viene utilizzato per determinare se il sistema approverà o negherà l’accesso al sito Web oppure a determinati contenuti. La geolocalizzazione può essere utilizzata anche per modificare il contenuto fornito, ad esempio, la valuta in cui sono quotate le merci, il prezzo o la gamma di merci disponibili, oltre ad altri aspetti.

Ovviamente questo non fa altro che creare dei partizionamenti di internet, quello che da sempre abbiamo sostenuto come futuro di internet.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…