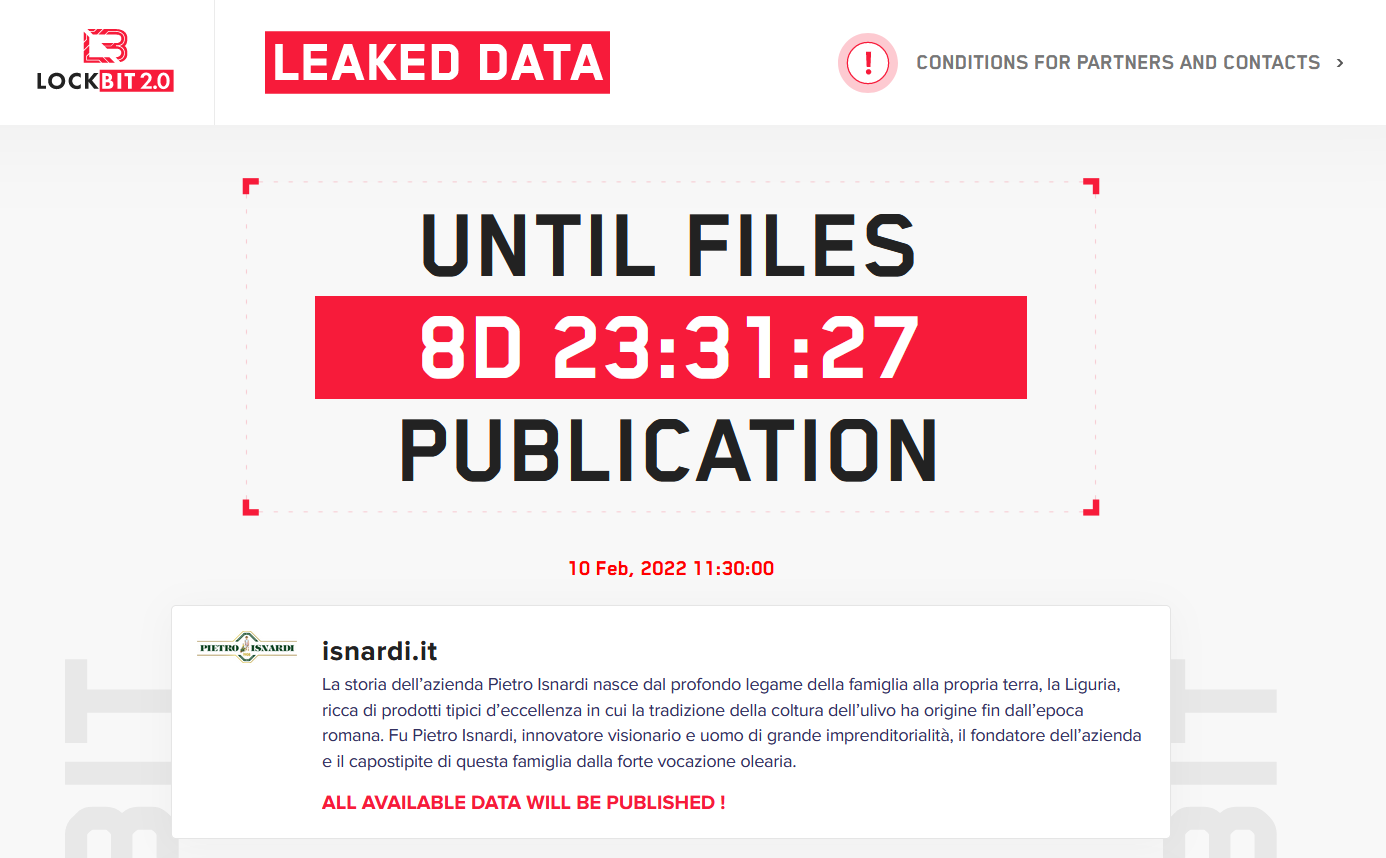

Sul sito della famigerata cyber gang LockBit 2.0 è apparso questa mattina un post che riporta che l’azienda “Pietro Isnardi”, è stata violata dal ransomware LockBit e che il countdown scadrà tra circa 8 giorni, ovvero il 10 di febbraio alle 11:30 orario UTC.

Sul sito di LockBit viene riportato che:

“La storia dell’azienda Pietro Isnardi nasce dal profondo legame della famiglia alla propria terra, la Liguria, ricca di prodotti tipici d’eccellenza in cui la tradizione della coltura dell’ulivo ha origine fin dall’epoca romana. Fu Pietro Isnardi, innovatore visionario e uomo di grande imprenditorialità, il fondatore dell’azienda e il capostipite di questa famiglia dalla forte vocazione olearia.”

Oggi l’azienda Pietro Isnardi è una dinamica azienda che opera sia a livello nazionale che internazionale.

Lo stabilimento si trova a Pontedassio, nell’immediato entroterra ligure: accanto agli antichi frantoi ed agli alberi millenari, che fanno bella mostra nel cortile, troviamo un moderno stabilimento produttivo diviso tra frantoio per la spremitura delle olive e l’imbottigliamento dell’olio, incontro ideale di tradizione e tecnologia.

L’assortimento dei prodotti comprende una vasta gamma di oli di fascia premium: l’azienda propone un’offerta esclusiva e di eccellenza fatta di oli liguri, Taggiasco e DOP, oli extra vergini 100% italiani e oli comunitari selezionati dalla famiglia Isnardi.

LockBit ransomware è un malware progettato per bloccare l’accesso degli utenti ai sistemi informatici in cambio di un pagamento di riscatto. Questo ransomware viene utilizzato per attacchi altamente mirati contro aziende e altre organizzazioni e gli “affiliati” di LockBit, hanno lasciato il segno minacciando le organizzazioni di tutto il mondo di ogni ordine e grado.

Si tratta del modello ransomware-as-a-service (RaaS) dove gli affiliati depositano del denaro per l’uso di attacchi personalizzati su commissione e traggono profitto da un quadro di affiliazione. I pagamenti del riscatto sono divisi tra il team di sviluppatori LockBit e gli affiliati attaccanti, che ricevono fino a ¾ dei fondi del riscatto.

E’ considerato da molte autorità parte della famiglia di malware “LockerGoga & MegaCortex”. Ciò significa semplicemente che condivide i comportamenti con queste forme consolidate di ransomware mirato ed ha il potere di auto-propagarsi una volta eseguito all’interno di una rete informatica.

RHC monitorerà la questione in modo da aggiornare il seguente articolo, qualora ci siano novità sostanziali. Nel caso ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…