Anche i criminali informatici possono essere truffati. Questa è una storia che racconta proprio questo dove la vittima è stata la cybergang DeadBolt, la quale è stata “trollata” dalla polizia olandese.

La polizia olandese, insieme agli specialisti della sicurezza delle informazioni di RespondersNU, ha indotto gli operatori del ransomware DeadBolt a fornire loro 155 chiavi per decrittografare i dati. Per questo, gli esperti hanno dovuto falsificare dei pagamenti di riscatto.

DeadBolt è attivo dall’inizio del 2022 e attacca NAS di vari produttori. Il ransomware è principalmente specializzato sui dispositivi Qnap, ma sono stati rilevati anche attacchi ai NAS ASUSTOR .

Secondo la polizia olandese, gli attacchi ransomware hanno già compromesso più di 20.000 dispositivi in tutto il mondo e almeno 1.000 nei Paesi Bassi.

Richiedono 0,03 bitcoin (circa 575 dollari) dai proprietari del NAS hackerato per decrittare i dati.

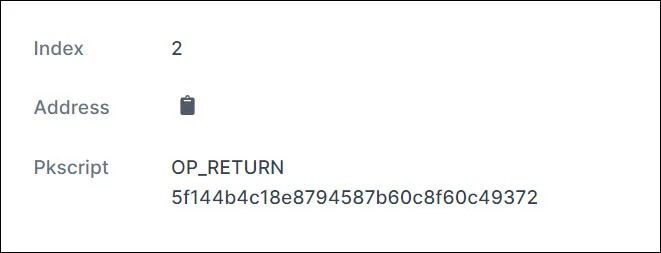

Gli esperti affermano che dopo aver pagato il riscatto, DeadBolt invia una transazione bitcoin allo stesso indirizzo utilizzato per pagare il riscatto. Di conseguenza, la transazione contiene la chiave per decifrare i dati per la vittima, che può essere trovata in OP_RETURN.

Quando la vittima fornisce questa chiave al malware, viene convertita in un hash SHA256, rispetto all’hash SHA256 della chiave di decrittazione della vittima, nonché all’hash SHA256 della chiave di decrittazione master di DeadBolt. Se la chiave di decrittografia corrisponde a uno degli hash SHA256, i file crittografati sul NAS verranno decrittografati.

“La polizia ha pagato il riscatto, ha ricevuto le chiavi di decrittazione e poi ha ritirato i pagamenti. Queste chiavi consentono di sbloccare file come foto o file in generale senza spendere soldi”

hanno affermato le forze dell’ordine in un comunicato stampa.

Bleeping Computer ha scoperto i dettagli di questa operazione da un esperto di sicurezza delle informazioni di RespondersNU, Rickey Gevers. Ha confermato che la polizia ha indotto il ransomware a creare chiavi di decrittazione e ha annullato le sue transazioni prima che fossero incluse nel blocco.

Il fatto è che la chiave di decrittazione è stata inviata immediatamente dalle vittime, senza attendere la conferma della legittimità della transazione. Ciò ha consentito alle forze dell’ordine e agli esperti di falsificare i pagamenti di riscatto quando la blockchain era fortemente congestionata.

Poiché la blockchain aveva bisogno di tempo per confermare le transazioni, la polizia è riuscita a completare le transazioni, ottenere le chiavi e annullare immediatamente i pagamenti.

Sfortunatamente, la cybergang ha capito come sono stati truffati, motivo per cui gli hacker dietro DeadBold ora richiedono una doppia conferma prima di consegnare le chiavi per decrittografare i dati alle vittime.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…