Quando la sicurezza fallisce prima ancora dell’errore

Questo testo nasce dall’esperienza diretta, maturata osservando nel tempo numerosi casi di frodi e incidenti informatici, in cui il fattore umano nella sicurezza è stato l’elemento che ha reso visibile il problema.

Con il tempo impari a riconoscere certi contesti subito.

Capisci che tipo di organizzazione hai davanti dal modo in cui viene raccontata una violazione.

“Sono entrati dalla mail di un mio dipendente.”

A volte senza nome.

A volte senza ruolo.

A volte senza che quella persona venga davvero riconosciuta come parte dell’azienda.

Eppure, dietro quell’indirizzo email, c’è quasi sempre qualcuno con una qualifica, una responsabilità, una funzione.

Qualcuno che formalmente conta, ma che nel racconto dell’incidente diventa invisibile.

È da qui che nasce questa riflessione.

Se nelle puntate precedenti abbiamo esplorato scelte, attrito e contesto, ora arriviamo al nucleo: la sicurezza, più spesso di quanto pensiamo, fallisce quando non esiste un legame vero tra la persona e ciò che deve proteggere.

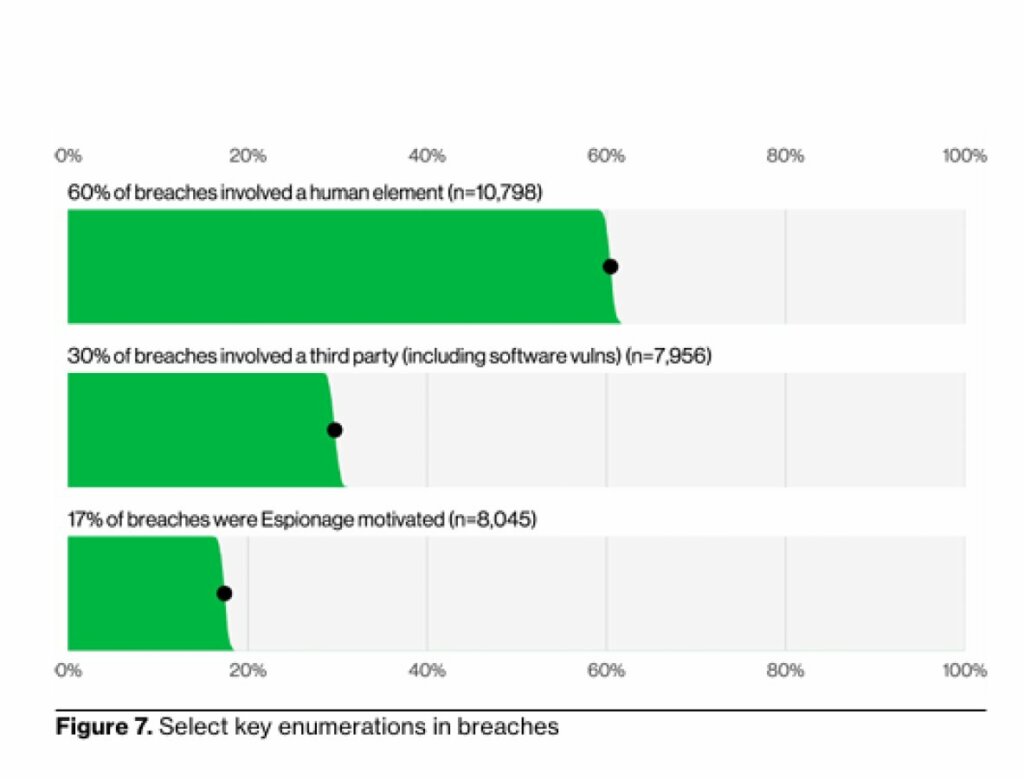

Il Verizon Data Breach Investigations Report 2025, mostra che circa il 60 % delle violazioni di dati coinvolge un elemento umano – phishing, uso di credenziali compromesse o errori operativi – confermando quanto il comportamento delle persone resti un punto critico nella catena degli attacchi.

Per questo continuiamo, giustamente, a investire sulla formazione: corsi, campagne di awareness, verifiche periodiche.

Ma c’è una domanda che pochi fanno davvero: cosa succede se chi sbaglia… lo fa perché non gli importa?

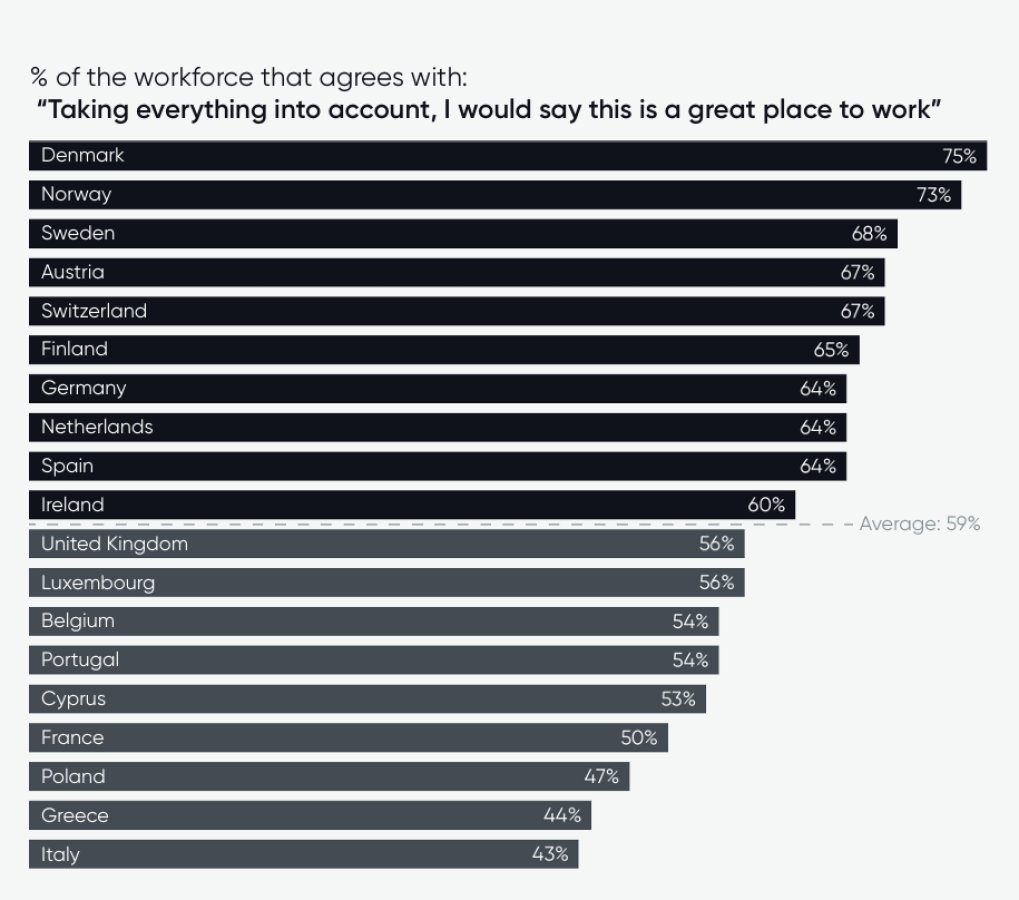

Secondo l’European Workforce Study 2025, oltre la metà dei lavoratori italiani non si sente coinvolta né valorizzata dalla propria azienda. Non è un problema di competenze. È un problema di legame.

Una persona che non si sente parte di ciò che fa sarà più distratta, meno attenta, più vulnerabile.

Non per incapacità e nemmeno per malafede. Per distanza.

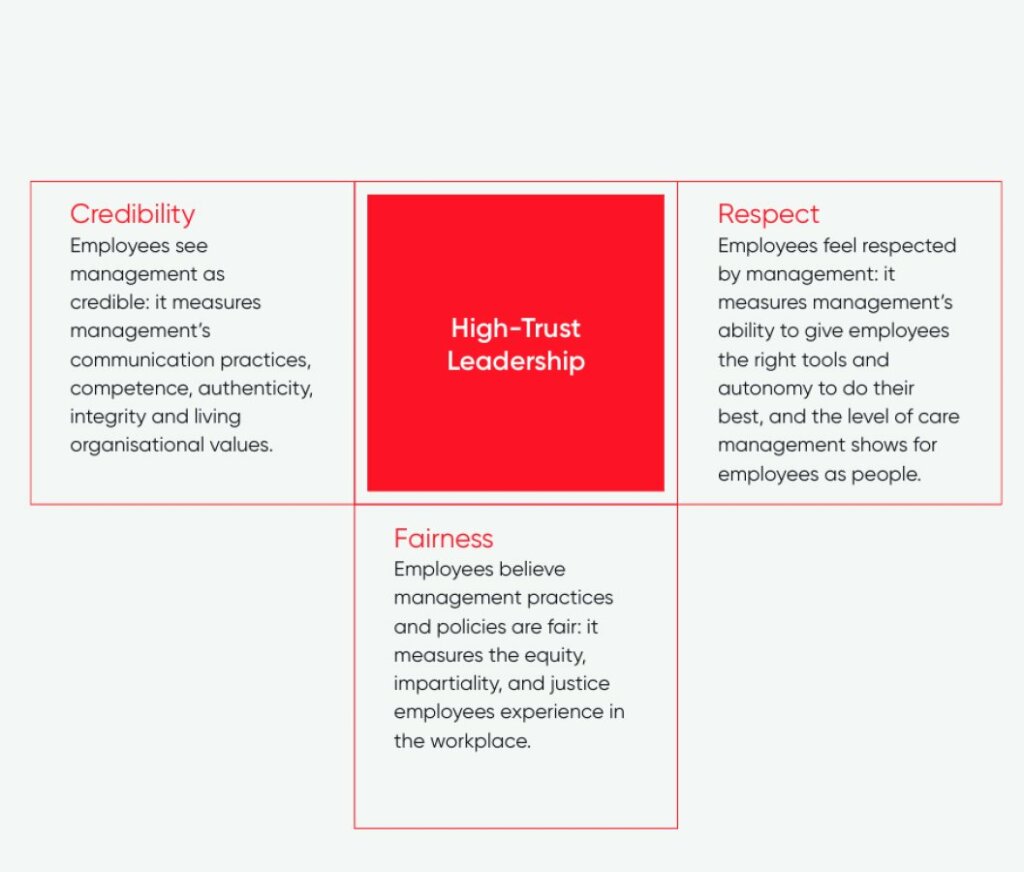

Questo ci dovrebbe far pensare che, in ambito cybersecurity, ci sia una cosa da valutare con maggiore attenzione: la cultura della sicurezza non si costruisce solo con contenuti e procedure. Serve fiducia, leadership coerente, ascolto reale. Serve che le persone si sentano parte della struttura che dovrebbero proteggere.

Possiamo scrivere tutte le policy del mondo, ma se chi deve applicarle è distante, apatico o sfiduciato, la falla è già aperta.

E allora il punto non è più l’errore, ma il legame.

perché una persona dovrebbe difendere davvero qualcosa a cui non si sente legata?

Nel linguaggio della sicurezza informatica l’errore umano viene spesso indicato come origine degli incidenti.

Ed è vero, nel senso che è quasi sempre il punto in cui l’incidente diventa visibile.

Ma fermarsi lì è una scorciatoia comoda e fuorviante.

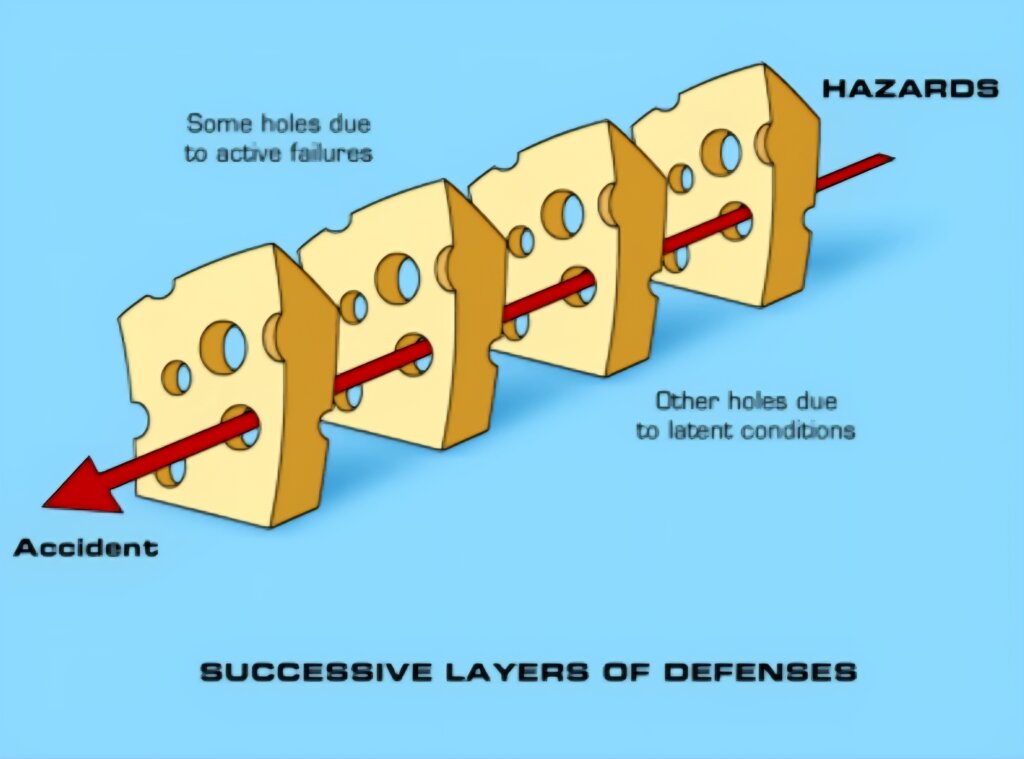

L’errore umano non è quasi mai l’unica origine reale di un incidente. È invece l’ultimo anello visibile di una catena più lunga.

È un meccanismo ben noto negli studi sugli errori sistemici

(Teoria del Formaggio Svizzero – James Reason).

Prima dell’errore c’è sempre un contesto: carico di lavoro, pressione, routine, distanza emotiva, mancanza di senso.

L’errore non nasce nel gesto: nasce prima, nel modo in cui quella persona vive ciò che sta facendo.

Quando una persona riutilizza una password, ignora un avviso o clicca senza verificare, spesso non sta “violando una regola”.

Sta seguendo la logica implicita del sistema: fare in fretta, non rallentare il flusso, non creare problemi.

È qui che l’errore umano smette di essere un difetto individuale e diventa un indicatore organizzativo.

Ci dice che ciò che chiediamo alle persone non è allineato con ciò che pretendiamo che proteggano.

Quando l’errore si ripete e diventa sistemico, non è più una distrazione: è un segnale.

Indica che il rischio viene scaricato sull’ultimo livello umano, dove si concentra l’esposizione ma non il potere di cambiare le cose.

Forse, se vogliamo davvero ridurre gli incidenti, dobbiamo smettere di chiederci solo chi ha sbagliato e iniziare a chiederci cosa abbiamo reso quasi inevitabile.

C’è un motivo preciso se, in molte organizzazioni, la sicurezza viene percepita come qualcosa che arriva dall’alto: interrompe, impone, chiede.

Raramente come qualcosa che protegge chi la subisce.

La sicurezza, così come viene spesso progettata e comunicata, parla il linguaggio delle regole, non quello delle conseguenze.

Dice cosa non fare, ma non sempre spiega cosa si sta difendendo.

Chiede attenzione, ma non restituisce senso. E quando manca il senso, l’adesione diventa meccanica.

In questi contesti la sicurezza non è “mia”.

È dell’azienda, dell’IT, della compliance, del reparto sicurezza.

È un insieme di procedure da rispettare per non avere problemi, non qualcosa che percepiamo come legata al nostro lavoro.

Quando una persona vive la sicurezza come un vincolo imposto, il suo obiettivo diventa aggirarla senza farsi notare.

Non è malizia, ma sopravvivenza operativa.

Perché il lavoro continua a bussare, e il sistema chiede adeguamento.

Anche il modo in cui raccontiamo gli incidenti contribuisce a questa distanza. Se una violazione è sempre descritta come “un problema dell’azienda”, chi lavora dentro quell’azienda farà fatica a sentirsi coinvolto. La sicurezza resta astratta, legata solo a perimetri e dati.

Se la sicurezza resta un insieme di regole da subire, sarà sempre fragile.

Quando diventa un patto implicito, una forma di protezione reciproca, allora smette di essere un peso e inizia a funzionare.

Molti sistemi di sicurezza funzionano secondo un principio implicito: la responsabilità è formalmente di tutti, ma operativamente concentrata sull’ultimo anello.

È lì che si accumulano regole, avvisi, obblighi.

Ed è sempre lì che si misura il fallimento: il sistema era corretto, la procedura chiara, la policy firmata. Qualcuno non l’ha seguita.

Il punto è che una responsabilità senza controllo non è responsabilità: è esposizione.

È chiedere attenzione continua senza dare strumenti, margine o senso.

Chiediamo alle persone di proteggere sistemi complessi, spesso opachi, in contesti ad alta pressione, con processi che non hanno contribuito a scegliere.

Poi ci stupiamo se cercano scorciatoie.

La responsabilità condivisa è un’altra cosa.

Non significa “tutti colpevoli”, ma “tutti coinvolti”.

Significa che chi progetta i sistemi si assume la responsabilità di renderli comprensibili, sostenibili, compatibili con il lavoro reale.

Non con quello ideale descritto nei documenti, ma con quello che succede davvero.

In un modello di responsabilità condivisa l’errore non viene subito giudicato, ma osservato, perché serve a capire cosa lo ha reso possibile.

Condividere la responsabilità non elimina l’errore umano.

Ma lo rende meno probabile, meno sistemico e meno silenzioso.

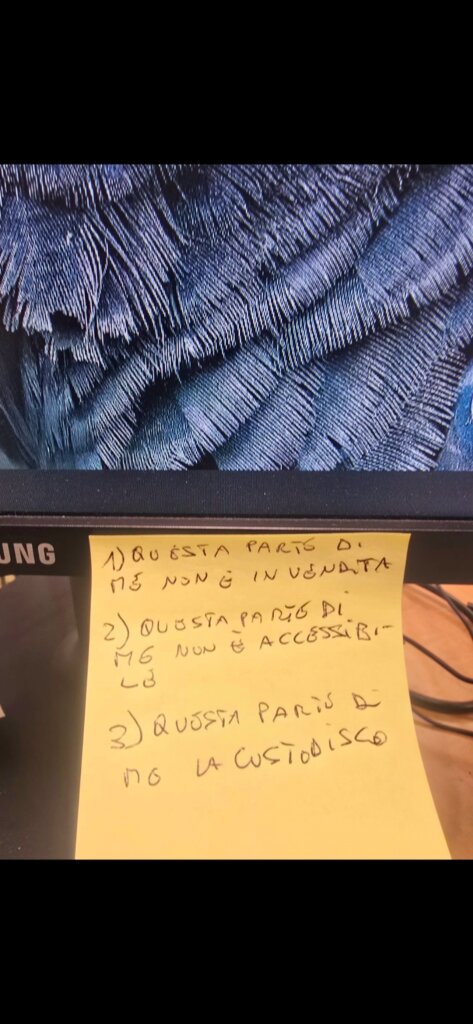

Qualche giorno fa sono passato in una scuola dove avevo fatto formazione sulla sicurezza informatica, giusto per fare gli auguri di Natale.

Su un computer, sotto lo schermo, c’era ancora un post-it. Lo stesso di allora.

Lo avevano lasciato lì i bambini.

Alla fine di quella giornata avevo chiesto di smettere di ragionare in termini di regole: niente lunghezze minime, niente divieti.

Solo tre frasi semplici, scritte a mano.

Poi le avevamo lasciate lì, attaccate al PC, per renderle impossibili da ignorare.

È stato in quel momento che la domanda è diventata inevitabile:

che cosa stiamo proteggendo, davvero?

La risposta è stata di quelle che lasciano il segno.

Molti hanno detto: proteggiamo noi stessi.

Avevano capito. Perché in fondo cosa proteggiamo veramente?

Proteggiamo una narrazione.

Proteggiamo la continuità di ciò che siamo: messaggi, relazioni, ricordi, scelte, errori.

Proteggiamo una parte della nostra vita che non si vede, ma che regge tutto il resto.

Ed è lì che la sicurezza cambia forma.

Smette di essere astratta e diventa personale.

“Questa parte di me non è in vendita.

Questa parte di me non è accessibile.

Questa parte di me la custodisco.”

A quel punto non è più una richiesta tecnica, ma una forma di cura.

Piccola, quotidiana, fatta di attenzione invece che di automatismi.

Perché non esistono due mondi separati, uno reale e uno digitale.

Esiste un solo mondo, con due superfici, e proteggere le tracce significa proteggere il significato.

Non saremo mai perfettamente sicuri.

Non esisterà la password invincibile o il sistema infallibile.

Ma possiamo essere presenti, possiamo scegliere, possiamo decidere che quella parte di noi – la più fragile e la più vera – merita di essere protetta.

La sicurezza non elimina il rischio.

Gli dà un confine.

Quel post-it me lo hanno regalato. Ora è attaccato sul mio PC.

E sì, abbiamo ancora molto da imparare dai bambini.

Continua…

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…