Nelle puntate precedenti abbiamo visto che la sicurezza non crolla perché non conosciamo le regole, ma perché la mente lavora per automatismi. Fiducia, riconoscimento, continuità. Meccanismi normali, indispensabili per vivere, che nel digitale diventano punti di ingresso.

Nella puntata 7 abbiamo parlato di postura mentale: non cosa guardare, ma come reagiamo alle informazioni che arrivano.

Questa puntata è una conseguenza diretta di quella riflessione.

Perché c’è un contesto in cui l’automatismo è più forte di qualunque password.

Ed è quando squilla il telefono.

La mente reagisce in modo diverso a una mail e a una telefonata.

Una mail può aspettare.

Una chiamata no.

Il telefono interrompe. Chiede attenzione immediata. Costringe a decidere prima di aver pensato. È per questo che lo spoofing telefonico funziona ancora, nonostante filtri, direttive e contromisure tecniche sempre più sofisticate.

Non è un problema di protocolli.

È un problema di come funziona il cervello sotto pressione temporale.

Nel contesto delle comunicazioni vocali, per spoofing si intende la possibilità di far apparire sul telefono del destinatario un numero chiamante diverso da quello reale. Non si tratta di violare un dispositivo o di clonare una linea, ma di presentare un’identità telefonica plausibile, coerente con ciò che il destinatario si aspetta di vedere.

Il numero che compare sullo schermo non è una prova di identità. È un’informazione dichiarata, non verificata. Il sistema telefonico è stato progettato per instradare chiamate, non per certificare chi sta parlando. Lo spoofing funziona perché quel numero viene interpretato dalla mente come familiare, autorevole o urgente.

È qui che la tecnica incontra la psicologia.

Daniel Kahneman, nel lavoro che gli è valso il Nobel per l’economia nel 2002 e successivamente sistematizzato in Thinking, Fast and Slow, distingue due modalità di elaborazione cognitiva. Il Sistema 1 è veloce, automatico, associativo: opera al di sotto della soglia di consapevolezza. Il Sistema 2 è lento, sequenziale, analitico: richiede sforzo deliberato e condizioni favorevoli.

Una telefonata attiva il Sistema 1 per design.

Non c’è spazio per l’analisi. Il Sistema 2 richiede tempo, silenzio, distanza cognitiva. La chiamata nega tutte e tre le condizioni.

Lo spoofing non inganna il sistema telefonico in senso stretto.

Inganna il Sistema 1 dell’utente.

Quando un numero appare sullo schermo, la mente non esegue una verifica di autenticità. Esegue una valutazione di plausibilità. Se il prefisso è coerente con un’area geografica nota, se il formato rispetta la struttura attesa, se l’orario rientra in una fascia ragionevole, il cervello applica quella che la letteratura chiama processing fluency: stimoli elaborati con facilità vengono percepiti come più familiari, più affidabili, più veri.

Non ci chiediamo “è autenticato?”.

Ci chiediamo “ha senso?”.

Se la risposta è sì, rispondiamo.

E in quel momento, il primo perimetro difensivo è già stato oltrepassato.

La chiamata vocale sfrutta tre leve cognitive profonde, tutte documentate nella letteratura.

La prima è la compressione temporale. Qualcuno vuole parlarmi adesso. Il tempo si contrae, la riflessione diventa un lusso. Sophie Leroy ha dimostrato che l’interruzione di un’attività lascia un residuo attentivo: parte della mente resta ancorata al compito precedente. La chiamata arriva in questo stato frammentato e impone una decisione immediata.

La seconda è l’asimmetria informativa. L’interlocutore sa qualcosa che io non so. Sa il mio nome, sa perché chiama, sa cosa vuole. Io sono in una posizione di svantaggio e devo recuperare. Questa asimmetria attiva un bias di deferenza verso chi detiene informazioni.

La terza è l’interruzione del contesto. Stavo facendo altro. Il telefono ha rotto il flusso. Gloria Mark ha documentato che dopo un’interruzione servono in media ventitré minuti per tornare allo stato cognitivo precedente. Ma la chiamata richiede risposta in secondi, non in minuti.

Lo spoofing si inserisce esattamente in questa finestra. Dove il Sistema 2 è offline. Dove la mente opera in modalità reattiva, non analitica.

Non serve convincere.

Basta non generare dubbi.

Per comprendere perché lo spoofing sia tecnicamente possibile, occorre guardare ai due strati di segnalazione che governano le chiamate vocali.

Il Signaling System No. 7, noto come SS7, è il protocollo storico che gestisce la segnalazione nelle reti telefoniche tradizionali. È definito nelle raccomandazioni ITU-T della serie Q.700 e risale a un’epoca in cui la fiducia tra operatori era implicita. Nel messaggio IAM, quello che avvia la chiamata, il parametro Calling Party Number indica chi sta chiamando. Questo parametro viene impostato dalla rete di origine, transita attraverso le reti intermedie senza controlli, e non prevede alcuna validazione crittografica. È un’etichetta dichiarata, non un’identità verificata.

Nel mondo VoIP la situazione non migliora. Il protocollo SIP, definito nella RFC 3261, gestisce le chiamate su reti IP. L’identità del chiamante è contenuta nel campo From dell’header, che può essere impostato liberamente dal client. Esiste anche il campo P-Asserted-Identity, pensato per essere più affidabile, ma ha valore solo all’interno di un dominio di fiducia tra operatori. Al di fuori di quel perimetro, non garantisce nulla.

C’è poi una distinzione tecnica che spiega molto.

Il CLI (Calling Line Identification) è il numero che appare sullo schermo del destinatario: facilmente manipolabile.

L’ANI (Automatic Number Identification) è l’identificativo usato dalla rete per la fatturazione: più difficile da alterare, ma non visibile all’utente.

Lo spoofing agisce sul CLI.

L’utente vede un numero falso.

La rete può sapere altro, ma quell’informazione non arriva mai dove servirebbe.

Le criticità tecniche del blocco delle chiamate con CLI formalmente valido sono state evidenziate anche nel corso della consultazione pubblica AGCOM sul contrasto allo spoofing telefonico (osservazioni degli operatori, 2024–2025), dove viene sottolineata l’assenza di database aggiornati in tempo reale, l’impatto sui tempi di setup delle chiamate e l’impossibilità di distinguere in modo deterministico il tromboning da traffico legittimo.

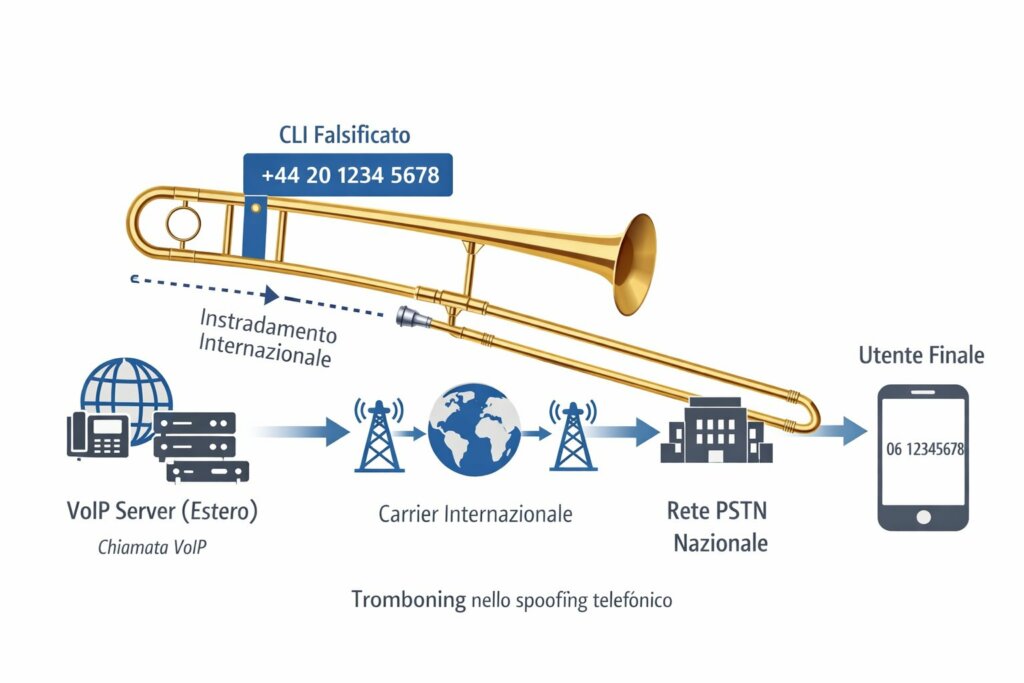

Nel contesto delle telecomunicazioni, il tromboning indica un effetto di instradamento che sfrutta l’interconnessione tra reti eterogenee per far transitare una chiamata lungo percorsi indiretti, fino a farla apparire come legittima al momento della terminazione.

Il flusso è semplice nella sua logica. La chiamata origina da un’infrastruttura VoIP. Prima di raggiungere il destinatario, può essere instradata verso uno o più carrier esteri, spesso al di fuori dell’Unione Europea, dove le politiche di controllo sul Caller ID sono meno stringenti o applicate in modo diverso.

Lungo questa catena di interconnessione, l’identità dichiarata nella segnalazione SIP può essere modificata o ridefinita – ad esempio nel campo From – assumendo l’aspetto di un numero italiano plausibile o di un recapito istituzionale credibile.

La sessione resta la stessa.

Cambia solo l’identità dichiarata.

La chiamata rientra poi nella rete nazionale passando attraverso carrier internazionali autorizzati. A quel punto entra nel sistema come traffico formalmente valido: il formato è corretto, il numero è coerente con il piano di numerazione, non emergono violazioni sintattiche immediatamente rilevabili.

Il tromboning non rompe il sistema.

Lo attraversa usando le sue stesse regole.

L’AGCOM ha affrontato il problema dello spoofing nel tempo attraverso diverse delibere. Storicamente si citano la 156/18/CIR e la 86/21/CIR, che impongono il blocco delle chiamate con CLI anomali, la verifica della titolarità del numero dichiarato e obblighi di tracciabilità a carico degli operatori.

Dal 2025, però, il quadro regolamentare è stato aggiornato in modo significativo. Con la Delibera 106/25/CONS, l’Autorità ha adottato un regolamento organico sulla presentazione del numero chiamante e sul contrasto allo spoofing, superando la frammentazione precedente. Il regolamento introduce misure tecniche obbligatorie per il blocco delle chiamate provenienti dall’estero che presentano un CLI italiano non coerente con l’origine della chiamata .

In base a questo nuovo assetto, dal 19 agosto 2025 gli operatori italiani sono tenuti a bloccare all’ingresso di rete le chiamate internazionali con numerazioni fisse italiane falsificate; dal 19 novembre 2025 l’obbligo viene esteso anche alle numerazioni mobili italiane, con meccanismi di controllo pensati per distinguere il roaming legittimo dallo spoofing .

Funzionano sul canale.

Ma il problema non è il canale.

È la fiducia che passa attraverso.

Il regolamento introduce misure tecniche obbligatorie limitate alle chiamate provenienti dall’estero che presentano un CLI italiano non coerente con l’origine della chiamata. Le chiamate che rientrano nella rete nazionale come traffico formalmente domestico non sono soggette agli stessi meccanismi di blocco automatico previsti per il traffico internazionale, perché considerate già all’interno del perimetro di fiducia regolamentare.

Il tromboning sfrutta esattamente questo punto cieco: la chiamata viene manipolata fuori giurisdizione e rientra nella rete italiana come traffico apparentemente nazionale, sottraendosi ai filtri pensati per il traffico internazionale.

Negli Stati Uniti, la FCC ha imposto l’adozione di STIR/SHAKEN, un framework che firma crittograficamente l’identità del chiamante. È un passo avanti significativo, ma funziona solo se tutti i carrier della catena lo supportano. Le chiamate internazionali, i gateway VoIP non certificati e le reti legacy restano fuori dal perimetro. In Europa non esiste ancora un equivalente obbligatorio.

Le direttive fermano i prefissi.

Non fermano la fiducia mal riposta.

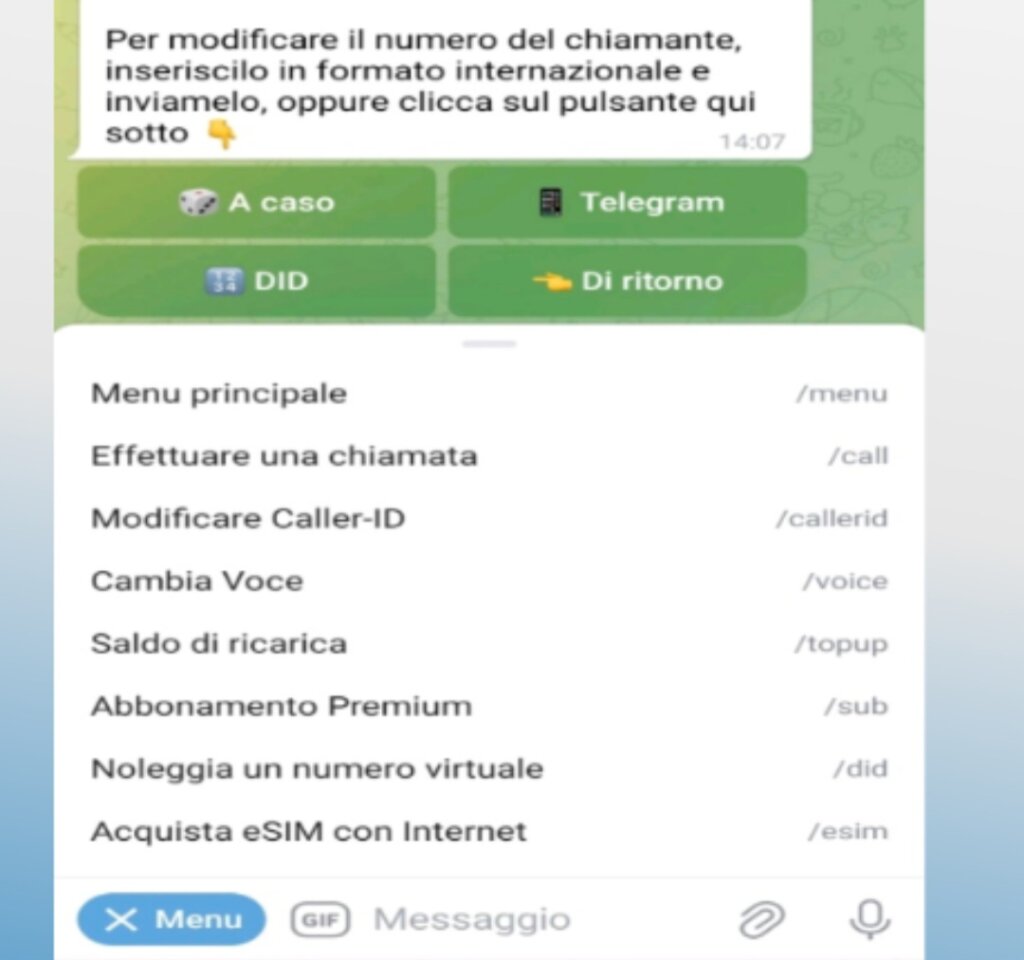

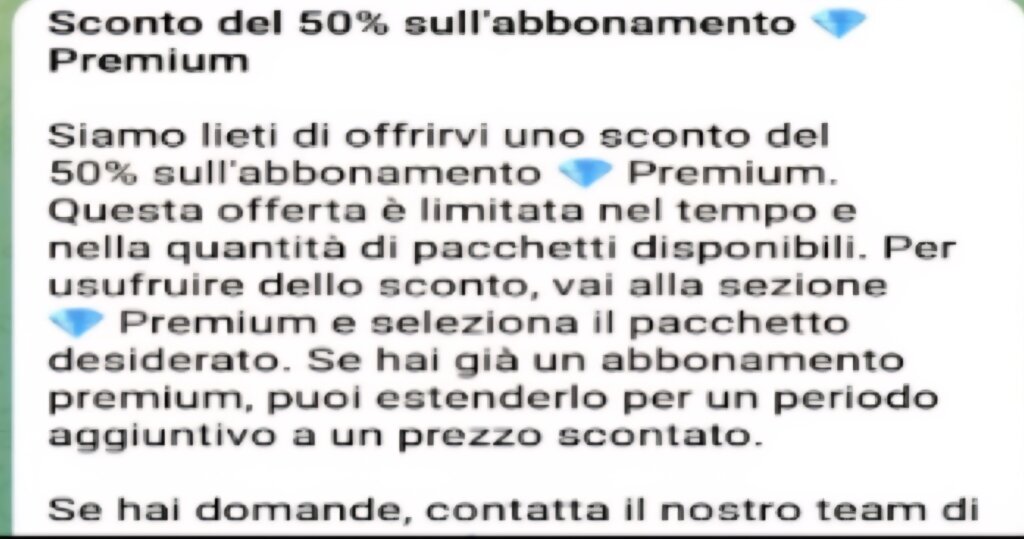

Oggi lo spoofing non richiede competenze tecniche. È un prodotto commerciale con un suo mercato, una sua estetica, una sua normalità.

Piattaforme più o meno lecite permettono di modificare il Caller ID in tempo reale, alterare la voce durante la chiamata, registrare la conversazione, utilizzare numeri virtuali usa e getta. Il costo è accessibile: dai dieci ai venticinque euro per un pacchetto di crediti. Esistono abbonamenti mensili, sconti per volumi, interfacce tradotte in più lingue, assistenza clienti disponibile.

Questo dettaglio è cognitivamente cruciale.

Quando qualcosa ha un prezzo trasparente, un’interfaccia curata, un servizio di supporto e magari anche uno sconto promozionale, la mente lo classifica come normale. Non come pericoloso, non come illegale, ma come un servizio tra i tanti. L’usabilità dissolve l’allarme.

In molti attacchi veicolati da spoofing telefonico, la password e i nostri dati sensibili sono una conseguenza della fiducia.

La mente ha già deciso che quella voce è legittima. Che quella richiesta è coerente. Che quel passaggio — il codice SMS, la conferma vocale, il “può verificare per cortesia” – è parte di una procedura normale.

Robert Cialdini descrive questo meccanismo come commitment and consistency: una volta che abbiamo detto sì a qualcosa, il cervello cerca coerenza con quella decisione iniziale. Rifiutare dopo diventa psicologicamente costoso. È la base della tecnica foot-in-the-door.

La password era il cancello.

Ma la mente ha già aperto il cortile.

Non esiste filtro tecnico che possa sostituire una domanda semplice.

Perché questa chiamata mi sta mettendo fretta?

Quando una comunicazione scorre troppo bene — troppo lineare, troppo comoda, troppo coerente, troppo urgente – è esattamente lì che andrebbe rallentata.

La tecnica più efficace si chiama strategic pause: interrompere la chiamata con una scusa neutra, verificare il numero in autonomia attraverso canali ufficiali, e solo allora decidere se richiamare. Cinque minuti bastano a riattivare il Sistema 2. Cinque minuti cambiano la struttura della decisione.

La sicurezza oggi non è riconoscere il falso.

È resistere alla fluidità del vero apparente.

Lo spoofing telefonico non è un problema di numeri falsificati. È un problema di come il cervello reagisce quando squilla il telefono.

Le delibere possono bloccare prefissi anomali. I filtri possono intercettare pattern sospetti. I carrier possono tracciare rotte illegittime. I framework di autenticazione possono certificare l’origine delle chiamate, dove implementati.

Ma finché esisteranno strumenti economici e accessibili, interfacce progettate per sembrare normali, rotte di interconnessione che sfuggono ai controlli — e soprattutto menti che rispondono prima di pensare — la vera vulnerabilità resterà la stessa.

Una mente che non ha motivo di difendersi non si difende.

La violazione non avviene nel protocollo.

Avviene nel momento in cui rispondiamo “Pronto?” senza chiederci perché qualcuno ci sta chiamando proprio adesso, proprio con questa urgenza, proprio chiedendo proprio questo.

La mente dietro le password non viene forzata.

Viene portata a sentirsi al sicuro nel momento sbagliato.

Continua…

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.