Autore: Michele Pinassi

Data Pubblicazione: 07/12/2021

Pubblicate le nuove linee guida in materia di lavoro “agile” nella PA italiana, a cura del Ministero della Pubblica Amministrazione. Senza scendere in considerazioni politiche, per le quali credo sia sufficienti le dichiarazioni del Min. Brunetta, le linee guida scendono anche nei dettagli tecnici relativi alle dotazioni tecnologiche dei dipendenti “agili”.

Le linee guida sono scaricabili a questa URL: www.funzionepubblica.gov.it/sites/funzionepubblica.gov.it/files/lineeguidalavoroagile.pdf

Parere del tutto personale, era meglio se si fossero astenuti su questi aspetti. Quantomeno, considerando che parliamo di un documento ministeriale, probabilmente sarebbe stato opportuno farle preventivamente valutare da un esperto ICT.

La “PARTE SECONDA – LE CONDIZIONI PER L’ACCESSO ALLA PRESTAZIONELAVORATIVA IN FORMA AGILE” contiene infatti alcuni svarioni francamente evitabili.

Ad esempio, quando recita che:

“l’accesso alle risorse digitali ed alle applicazioni dell’amministrazione raggiungibili tramite la rete internet deve avvenire attraverso sistemi di gestione dell’identità digitale (sistemi Multifactor authentication, tra i quali, ad esempio, CIE e SPID), in grado di assicurare un livello di sicurezza adeguato e tramite sistemi di accesso alla rete predisposti sulla postazione di lavoro in dotazione in grado di assicurare la protezione da qualsiasi minaccia proveniente dalla rete (c.d. zero trust network). Alternativamente si può ricorrere all’attivazione di una VPN (Virtual Private Network, una rete privata virtuale che garantisce privacy, anonimato e sicurezza) verso l’ente, oppure ad accessi in desktop remoto ai server“.

Deve essere stato difficile riuscire a condensare una serie d’inesattezze così grossolane in poche righe.

Partiamo dall’autenticazione usando CIE o SPID che, appunto, garantiscono una autenticazione forte ma non garantiscono alcuna sicurezza su altri fronti.

“Zero trust” non è un sistema, ma un paradigma, e non significa “protezione da qualsiasi minaccia proveniente dalla rete“: significa che ogni elemento della rete, anche interna, deve attuare misure di protezione adeguate senza fidarsi degli altri host. Parlare oggi di “zero trust” all’interno della PA è sicuramente opportuno, ma credo difficilmente attuabile (almeno nel breve periodo).

Si parla poi di VPN, come se fosse una alternativa ai sistemi prima citati (!) quando, probabilmente, al momento è uno degli strumenti migliori per garantire – se opportunamente implementata – sicurezza sia nel trasporto che nell’autenticazione.

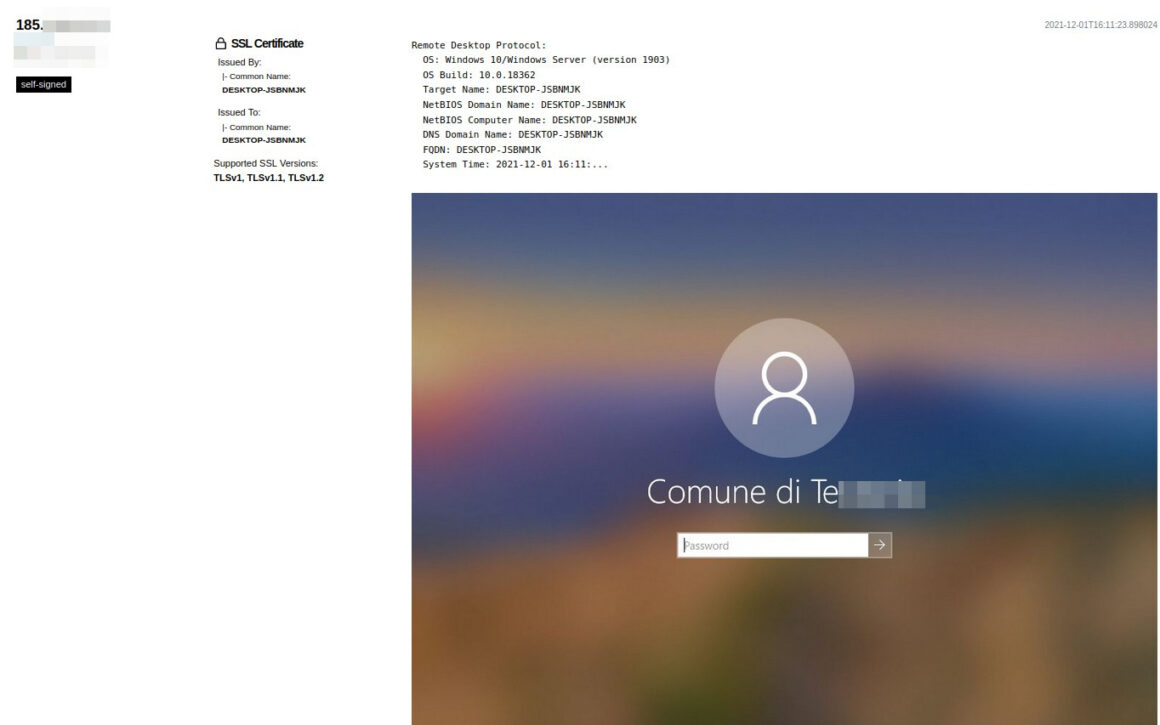

uno dei desktop accessibile via RDP di un Comune italiano, velocemente recuperabile su Shodan

Il culmine si raggiunge probabilmente nell’ultima “opzione”, quando parla di “accessi in desktop remoto ai server“, decisamente una delle scelte peggiori che una PA può fare (ma che, purtroppo, ancora oggi fa).

Sarebbe bastato leggere un report recente sui vettori di attacco (ad esempio, l’ultimo Rapporto CLUSIT) per scoprire che il protocollo RDP, dopo SSH, risulta essere il più abusato (interessante anche l’ultima relazione della Unit42 di PaloAlto sugli attacchi ai servizi esposti).

Come se non fosse abbastanza, francamente non riesco a comprendere l’ultima prescrizione in merito:

“di norma non può essere utilizzata una utenza personale o domestica del dipendente per le ordinarie attività di servizio, salvo i casi preventivamente verificati e autorizzati. In quest’ultima ipotesi, sono fornite dall’amministrazione puntuali prescrizioni per garantire la sicurezza informatica“.

Credo sarebbe sufficiente, e lo dico perché mi son trovato a dover dare indicazioni in merito, usare un canale sicuro (come, ad esempio, una connessione VPN cifrata con autenticazione 2FA) ed evitare che i dati istituzionali possano uscire dal perimetro.

Peraltro, le tecnologie per implementare soluzioni simili spesso sono già presenti o, comunque, facilmente implementabili (garantendo adeguata sicurezza a prescindere dal tipo di connessione che il dipendente sta usando).

Soluzioni tecnologiche che, unite a una adeguata formazione sui rischi cyber e protocolli per la sicurezza delle informazioni, dovrebbero essere sufficienti a offrire una adeguata protezione ai dati e sistemi della PA italiana.

Che, almeno stando alle ultime analisi effettuate da AgID (“Uno sguardo ai server della Pubblica Amministrazione attraverso i dati di Shodan“, AgID, Novembre 2021), questi sistemi richiederebbero interventi urgenti per la risoluzione di numerose vulnerabilità note, anche nell’ottica di favorire il lavoro da remoto.

Tra parentesi, la pubblicazione citata sottolinea come vi siano oltre 640 servizi RDP “Remote Desktop Protocol” esposti sul web da parte di alcune PA italiane.

Per finire, in un periodo in cui gli attacchi ai sistemi informatici delle PA sembrano intensificarsi e le vicende accadute in Regione Lazio hanno, in qualche modo, stimolato anche l’opinione pubblica sulle tematiche relative ai rischi cyber, la pubblicazione di un documento contenente certe bislacche indicazioni lascia piuttosto sorpresi. E preoccupati.

Voglio sperare che sia stata una svista e che chi di dovere provveda a rettificare le indicazioni nell’ottica di garantire, per davvero, la sicurezza dei dati e dei sistemi della PA italiana.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…