La piattaforma di finanza decentralizzata (DeFi) Platypus ha dichiarato il 16 febbraio che circa 8,5 milioni di dollari in criptovalute sono stati rubati da un hacker con cui la società sta attualmente negoziando.

Secondo Platypus, l’aggressore ha utilizzato un attacco di prestito istantaneo. Si tratta di un tipo di frode che prevede l’ottenimento di un prestito rapido senza garanzie, che aumenta artificialmente il prezzo di una moneta digitale.

La società sta lavorando con la società di sicurezza blockchain BlockSec per recuperare un token USDC del valore di 2,4 milioni di dollari. La piattaforma Platypus ha contattato l’hacker per negoziare una ricompensa in cambio di un rimborso.

We have successfully recovered the 2.4 million USDC from the attacked contract: https://t.co/lpDYQtu9bf

— Platypus 🔺 (🦆+🦦+🦫) (@Platypusdefi) February 17, 2023

We would like to express our gratitude to @BlockSecTeam for their time and effort in helping us achieve a successful outcome. We are truly thankful for their assistance!

Secondo la piattaforma, solo il 35% dei depositi degli utenti Platypus è coperto da altre risorse.

Platypus sta attualmente lavorando con Binance, Tether e Circle per congelare i fondi rubati e prevenire ulteriori perdite. La società sta inoltre esplorando le opzioni per il risarcimento dei danni agli investitori.

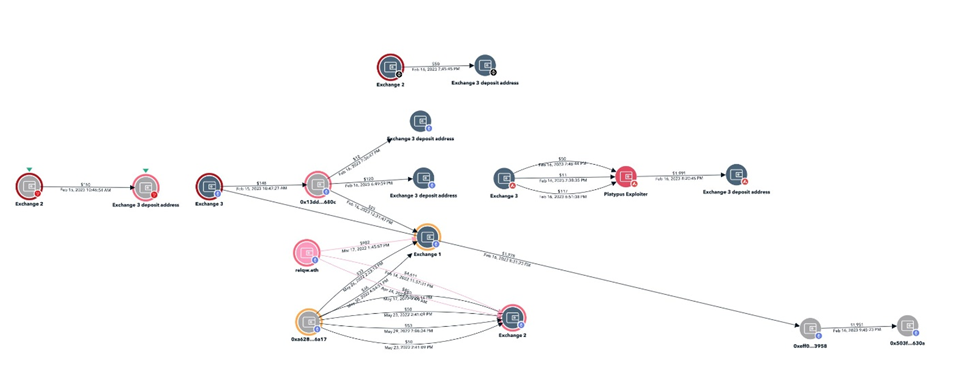

Il ricercatore di sicurezza blockchain ZachXBT sarebbe stato in grado di rintracciare i fondi rubati su un account Twitter che è stato immediatamente cancellato quando ha tentato di contattare il proprietario del profilo.

Hi @retlqw since you deactivated your account after I messaged you.

— ZachXBT (@zachxbt) February 17, 2023

I've traced addresses back to your account from the @Platypusdefi exploit and I am in touch with their team and exchanges.

We’d like to negotiate returning of the funds before we engage with law enforcement. pic.twitter.com/oJdAc9IIkD

L’esperto ha spiegato che la cronologia delle transazioni dell’account associata all’attacco Platypus può essere fatta risalire a un account OpenSea collegato a un account Twitter.

Gli attacchi di credito flash sono diventati uno dei metodi più popolari per gli hacker di attaccare le piattaforme DeFi e ottenere enorme forme di denaro.

Alcuni degli hacker dietro gli attacchi di credito istantanei affermano che non sono illegali, poiché gli aggressori stanno semplicemente sfruttando falle di sicurezza nel codice della piattaforma.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…