Autore: Emanuele De Lucia

Data Pubblicazione: 28/02/2022

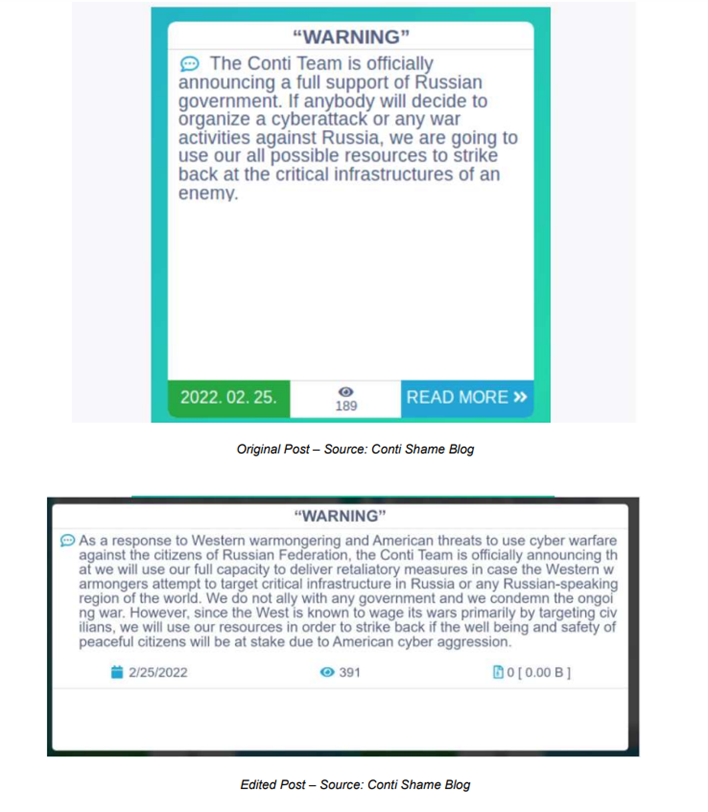

Il sindacato di ransomware di lingua russa Conti qualche giorno fa ha rilasciato e successivamente modificato un annuncio che ha descritto in dettaglio la propria posizione politica in merito al conflitto tra Russia e Ucraina. Ha annunciato chiaramente che eserciterà le proprie capacità contro qualsiasi tentativo degli Stati Uniti e in generale di qualsiasi altro Paese che abbia rappresentato una minaccia per il governo Russo.

In dettaglio l’organizzazione ha annunciato di essere “in pieno sostegno del governo russo” e che

“qualsiasi azione contro la Russia, virtuale o meno, incontrerebbe un contrattacco contro le infrastrutture critiche dei suoi aggressori”.

Il post, tuttavia, è stato successivamente redatto e sostituito qualche ora dopo con un annuncio dai toni più leggeri che condannava la guerra mantenendo tuttavia le minacce di ritorsione a fronte di qualsiasi aggressione verso la Russia.

Sebbene non siano chiare le ragioni della scelta di rielaborare l’annuncio originale, è comunque possibile ipotizzare che gli amministratori del gruppo abbiano considerato qualche potenziale scenario futuro in grado di incidere pesantemente sui loro interessi e abbiano quindi corretto il tiro editando l’annuncio originale.

Si sono dunque probabilmente resi conto del loro errore e hanno cercato di sistemare le cose modificando il loro post sul blog per avere un tono più neutro, ma è chiaro che a quel punto fosse già tardi.

Malgrado è possibile ipotizzare che la gang abbia considerato, anche se in ritardo, eventuali rischi provenienti dall’esterno causati da una presa di posizione politica così netta, evidentemente non ha considerato quelli che sarebbero nati dal loro stesso interno.

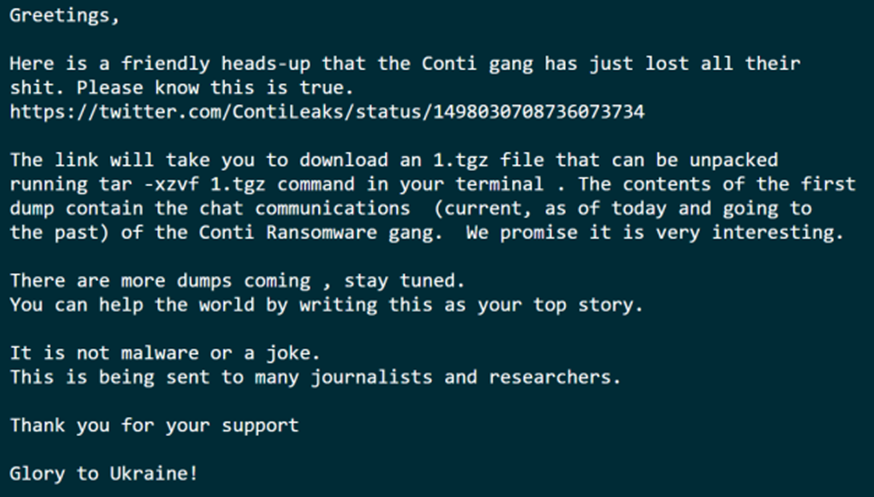

Il 28.02.2022, infatti, quello che si crede essere uno dei membri del gruppo Conti di origine Ucraina ha pubblicato un archivio contenente conversazioni Jabber private relative a membri del gruppo in esplicita risposta al supporto di Conti per il governo Russo. Ha creato un account dedicato su Twitter in cui ha pubblicato un collegamento per il download di un archivio di ca 1,7 Mb.

Una prima analisi suggerisce che il team abbia utilizzato un server dedicato appositamente reperito per le loro conversazioni. Questa è una pratica piuttosto comune a molti gruppi criminali in quanto assicura livelli di privacy sulle conversazioni più elevati se in paragone all’utilizzo di server Jabber pubblici o non direttamente gestiti da loro in quanto maggiormente soggetti a controlli di forze di polizia ed in generale dei governi. Curiosamente, il server dedicato sembra essere localizzato all’interno di uno dei Paesi NATO e più precisamente in Lithuania da diverso tempo.

Il collettivo Conti è fra i più sofisticati ed efficienti gruppi ransomware. Al suo interno è probabilmente diviso in diversi gruppi operativi specializzati in diverse attività. E’ possibile affermare che esso sia fra i gruppi in grado di vantare fra le sue fila alcuni dei più talentuosi cyber-criminali operanti nel panorama underground di lingua russa.

La comunità di sicurezza considera oggi il gruppo Conti come una vera e reale minaccia per qualsiasi organizzazione fosse da loro presa di mira. I suoi membri prestano particolare attenzione alla furtività dei loro payload e delle loro operazioni post-exploitation il che complica le manovre di difesa ed abbassa le probabilità di allerta precoce su eventuali intrusioni ad esso riconducibili.

Questo leak è una delle conseguenze di settimane di instabilità e tensioni fra i due Paesi. Il conflitto russo-ucraino ha diviso la comunità criminale con una scissione che sembra per molti versi oramai molto netta ed il gruppo Conti non ha saputo interpretare tali malesseri e le potenziali conseguenze da essi generati. Il gruppo Conti è una realtà criminale molto estesa, probabilmente composta da centinaia di individui, anche di origine Ucraina.

Tuttavia, mentre in passato russi ed ucraini univano le forze nell’underground digitale in una sorta di naturale collaborazione fra loro, da qualche giorno non è più così ed è facile pensare che le conseguenze di questo conflitto si faranno sentire per molto tempo anche in questo settore. Dopo quanto accaduto, infatti, è facile prevedere un sostanziale riassesto degli equilibri all’interno di moltissimi collettivi criminali mirati a bilanciare e mitigare i rischi che ideologie individuali potrebbero rappresentare per le singole organizzazioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…