Spoiler: Anche una finestra aperta può costarti caro!

Quando pensiamo alla cybersecurity, spesso immaginiamo firewall, antivirus e software sofisticati. Ma la sicurezza informatica inizia da qualcosa di molto più semplice: la sicurezza fisica. Che senso ha avere la miglior crittografia al mondo, se poi lasciamo la porta aperta? Una piccola svista, come dimenticare una chiavetta USB al bar, potrebbe aprire la strada a disastri che nemmeno gli hacker più esperti riuscirebbero a scatenare da remoto.

Vediamo ora alcune pratiche di base per evitare che informazioni sensibili finiscano nelle mani sbagliate:

Non si tratta di nascondere i documenti sotto il letto, ma di metterli in un armadio chiuso a chiave o in una stanza sicura. Sia i file cartacei che i dispositivi elettronici che contengono dati sensibili vanno protetti con cura.

Solo chi ne ha davvero bisogno dovrebbe poter accedere a dati sensibili. Basta un occhio indiscreto per trasformare una semplice curiosità in un disastro.

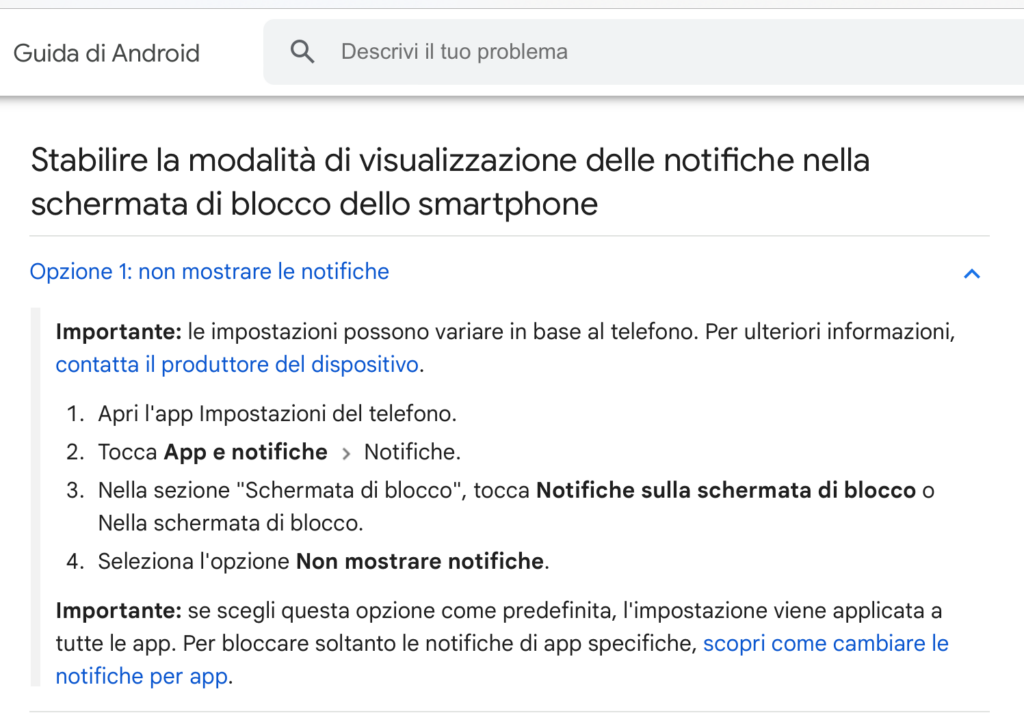

3. Nascondi le notifiche a telefono sbloccato

Le notifiche sul telefono non devono essere visibili quando lo schermo è bloccato. Se qualcuno ti ruba il telefono, rendigli la vita difficile. Se la memoria del dispositivo è crittografata e le notifiche sono nascoste sul blocco schermo, eventuali codici MFA (Multi-Factor Authentication) non saranno visibili a un malintenzionato che potrebbe conoscere la tua password (che magari è già finita nel darkweb… o è scritta su un post-it attaccato al monitor del computer!).

4. Non appiccicare mai post-it con le password!

Non lasciare mai post-it con le password attaccati al computer, specialmente se incustodito. Un malintenzionato potrebbe fingersi il tecnico della stampante o della macchinetta del caffè e aggirarsi furtivamente nel tuo ufficio, e conoscere le tua password da sfruttare da remoto.

Le persone dimenticano. Ricorda ai tuoi dipendenti di chiudere a chiave i file cartacei, scollegarsi dalle reti quando non lavorano, e mai, mai, mai lasciare incustoditi dispositivi che contengono dati sensibili.

Tieni traccia di tutti i dispositivi che raccolgono informazioni dei clienti. Mantieni solo i dati necessari e sii sicuro di sapere chi ha accesso a cosa.

Se ti rubano un laptop o perdi uno smartphone, il danno è grande, ma non deve essere irreparabile. Ecco come ridurre i rischi:

Richiedi password lunghe, complesse e uniche per ogni dispositivo. Hai una memoria pessima? Considera l’uso di un password manager.

Aggiungi un livello extra di sicurezza richiedendo una seconda forma di verifica, come un codice temporaneo inviato allo smartphone. Un po’ di sforzo in più per te, ma tanto mal di testa in meno per gli hacker.

Imposta un numero limitato di tentativi di login falliti. Così, anche se qualcuno tenta di indovinare la tua password, non potrà farlo all’infinito.

Cripta i dispositivi portatili e i supporti rimovibili, come le chiavette USB. Crittografa anche i dati sensibili che invii a terzi, come il tuo commercialista o il servizio di spedizione. Questo farà sembrare i tuoi file come una lingua aliena agli occhi dei malintenzionati.

Non è sufficiente mettere in atto queste misure: i tuoi dipendenti devono essere formati e ricordati costantemente dell’importanza della sicurezza fisica.

Non basta buttarli via. Distruggi qualsiasi documento con informazioni sensibili prima di liberartene. Lo stesso vale per i dispositivi: usa software dedicati per cancellare i dati prima di donarli o buttarli.

Sia in ufficio, a casa o in viaggio per lavoro, le pratiche di sicurezza non vanno in vacanza. Un dispositivo rubato è ugualmente pericoloso, ovunque tu sia.

Ogni dipendente deve sapere cosa fare se un dispositivo o un documento viene perso o rubato. Pianifica chi informare e quali passi seguire per ridurre i danni. Trovi risorse utili in tal senso, come la guida “Data Breach Response” dell’FTC, su FTC.gov/DataBreach.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…