A cura di Matteo Biagini di Tinexta Cyber.

La teoria delle 10000 ore dice che questa è la soglia temporale minima necessaria per diventare esperti in un campo specifico. Per avere una stima tangibile, basti sapere che, questo numero convertito nel classico formato lavorativo (8×5) corrisponde a 5 anni.

Tale teoria è stata resa popolare dal famoso autore Malcom Gladwell che nel suo libro “𝘖𝘶𝘵𝘭𝘪𝘦𝘳𝘴 – 𝘛𝘩𝘦𝘴𝘵𝘰𝘳𝘺𝘰𝘧𝘴𝘶𝘤𝘤𝘦𝘴𝘴” propone ricerche che mostrano come, coloro che ottengono prestazioni di alto livello in un ambito, hanno dedicato almeno questa quantità di tempo al perfezionamento delle proprie abilità.

Negli anni successivi questo principio è stato più volte messo in discussione, dopo aver constatato il fatto che ci sono tanti altri fattori che contribuiscono all’eccellenza in un campo specifico: qualità delle ore (non tutte sono produttive allo stesso modo), opportunità, ambiente, la capacità di cambiare, velocità di adattamento ecc.

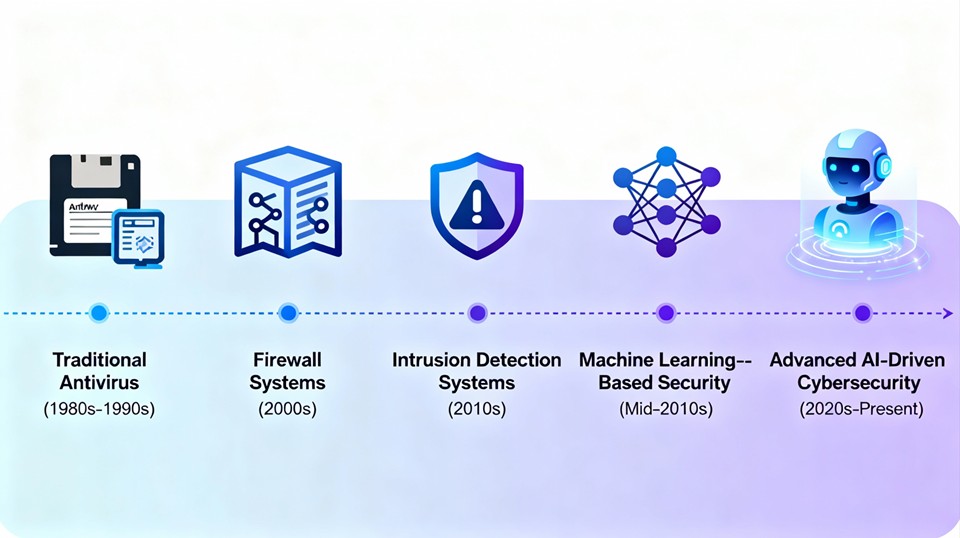

Nel mondo Cyber, questo concetto è applicabile alla maggior parte delle soluzioni di sicurezza. Quest’ultime sono progettate per avere un primo periodo di apprendimento atto a raccogliere (e quindi riconoscere), pattern e comportamenti ricorrenti in un’infrastruttura di rete. Tale avvenimento è dovuto all’evoluzione degli attacchi informatici che, negli anni, ha portato allo sviluppo di tecnologie di difesa non più basate solo sul rilevamento di firme malevole note, bensì sul riconoscimento di comportamenti anomali in un’infrastruttura di rete. Così facendo, qualunque evento o comportamento risultasse al di fuori di una baseline comportamentale conosciuta, verrebbe segnalato con un alert di sicurezza.

Tale approccio, ha garantito la possibilità di difendersi da molti attacchi sconosciuti fino a un dato momento, consentendo il rilevamento di un bacino di attività sospette (ad esempio i movimenti laterali) indicative di un potenziale tentativo di attacco. Per poterlo mettere in pratica in modo efficace, è richiesto un effort iniziale anche da parte di team dedicato (ad esempio un SOC). L’obiettivo di quest’ultimo, è quello di predisporre nel modo migliore la fase di monitoraggio, creando policies e facendo attività di tuning per limitare il numero di falsi positivi, massimizzando così il lavoro dell’apparato di difesa utilizzato.

Quello che si va a delineare perciò è un sistema che abbina tecnologia e fattore umano per effettuare la fase di difesa.

Il sistema creato presenterà una curva di apprendimentopropria, il cui andamento sarà influenzato da molti fattori che vanno oltre al semplice periodo temporale: competenze tecniche del team, automazioni, precisione delle regole di detection, capacità di risposta ad un incidente e miglioramento a seguito di tentativi di attacco ecc.

Con l’avvento dell’intelligenza artificiale, un sistema del genere potrebbe diventare ancora più efficace: applicandola alla prima fase di analisi degli alert (L1) e come prima azione di risposta si andrebbe a ridurre il cosiddetto “rumore di fondo” dato dai falsi positivi che non possono essere oggetto di tuning e ad abbassare i possibili errori umani dati da attività ripetitive.

Si andrebbe, da un lato, ad utilizzare a pieno regime le tecnologie odierne per avere piena visibilità di un attacco reale e, dall’altro, a garantire all’essere umano di focalizzare le proprie energie su analisi e attività di alto livello, esaltando le proprie caratteristiche:

Tali caratteristiche avrebbero quindi più tempo per essere affinate permettendo così un sempre più alto livello di specializzazione e di profonda comprensione di ciascun scenario.

Il sistema descritto sopra, avrebbe quindi tutte le carte in regola per elevare da subito la propria curva di apprendimento in modo esponenziale.

Capire le complessità e i fattori alla base di sistemi che nel futuro andranno sempre di più ad integrare le due facce (uomo e tecnologia) di una stessa medaglia (nel nostro caso la cybersecurity) sarà un aspetto fondamentale per due principali motivi:

La sfida appartiene alla categoria di quelle segnano una generazione ma, puntare a perseguire entrambi gli obiettivi, è ciò che può permettere il progresso senza snaturare le nostre caratteristiche come esseri umani. Sarà quindi importante individuare e valorizzare le abilità uniche dell’uomo che, nella cyber come in qualunque ambito, avrà l’onere di continuare a coltivarle e mantenerle vive.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.