Red Hot Cyber, come ogni anno all’interno della RHC Conference, ospiterà la nuova Capture The Flag realizzata in collaborazione con CyberSecurityUP e Hackmageddon e Fondazione Bruno Kessler. Si tratta dell’arena della Cyber Warfare Ibrida, dove solo i più astuti e determinati hacker etici riusciranno ad emergere.

Questa volta, la sfida sarà più realistica e coinvolgente che mai.

Sarai all’interno di una operazione militare orchestrata da uno stato ostile ai danni dello stato MINZHONG, una tranquilla repubblica orientale che basa la sua prosperità sul commercio di beni alimentari e agricoli. La tua operazione inizierà da una semplice parola: Supply Chain.

Il tuo obiettivo: come di consueto prendere il controllo di tutto, un pezzo alla volta!

Per ulteriori informazioni vi rimandiamo al Regolamento della Capture The Flag

Sì, avete capito bene: questa volta il protagonista è il tanto discusso attacco alla supply chain realizzato in collaborazione con CyberSecurityUP. Una tecnica che negli scenari attuali rappresenta una delle minacce più insidiose per le grandi aziende. Gli attaccanti non colpiscono direttamente il bersaglio principale, ma sfruttano fornitori e partner connessi alla rete per ottenere un primo accesso. Da qui, con tecniche di pivoting e movimenti laterali, è possibile infiltrarsi progressivamente in infrastrutture critiche, eludendo controlli di sicurezza e aumentando il raggio d’azione dell’attacco.

Tutto inizia con un punto di accesso apparentemente marginale: una terza parte, un piccolo fornitore, magari un’azienda di supporto IT o un partner logistico, connesso alla rete del bersaglio. Basta un errore umano, una configurazione errata o una credenziale esposta per fornire agli attaccanti il foothold necessario. Da quel momento, l’obiettivo non è solo mantenere la persistenza, ma esplorare la rete interna, comprendere la struttura dell’infrastruttura e identificare asset sensibili da compromettere.

Il vero gioco inizia quando si passa all’azione: l’escalation dei privilegi, l’uso di tunnel cifrati per evitare il rilevamento, il movimento tra sistemi governativi e servizi critici. Gli attaccanti si muovono silenziosamente, sfruttando connessioni fidate per propagarsi senza destare sospetti. La supply chain diventa così il tallone d’Achille delle organizzazioni, dimostrando come una singola vulnerabilità esterna possa compromettere un’intera infrastruttura.

Per ulteriori informazioni vi rimandiamo al Regolamento della Capture The Flag

Come ogni anno, le infrastrutture della capture the flag sono realizzate interamente da Red Hot Cyber e i suoi partner tecnologici. Questo anno gli obiettivi strategici in questa nuova capture the flag, saranno i seguenti:

Ogni flag conquistata sarà un passo in più verso la vittoria.

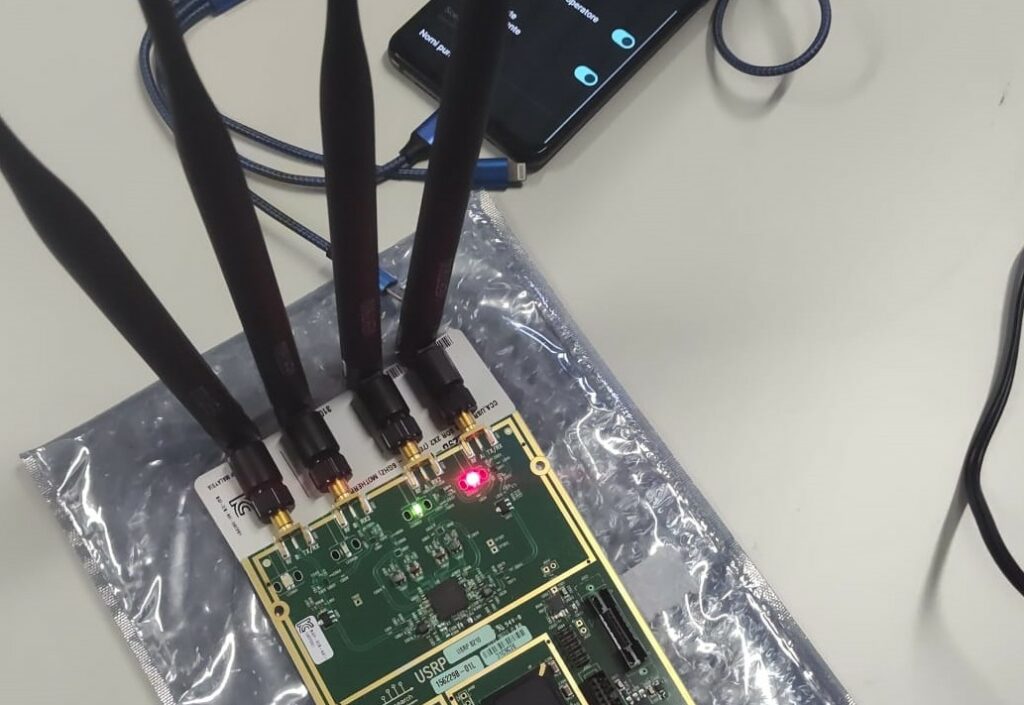

La sfida si fa sempre più reale di fronte all’operatore nazionale telefonico, una rete 4G radiomobile che andremo a dispiegare presso il teatro italia che dovrà essere violata per conquistare flag fisiche. Ma non sarà solo un gioco di codice e exploit. Per prendere flag fisiche, dovrete anche violare telecamere, reti telefoniche, lucchetti e disinnescare bombe e sfruttare i punti deboli della sicurezza fisica.

Quest’anno, gli scenari fisici saranno differenti rispetto alle edizioni precedenti, offrendo nuove sfide e ambientazioni inedite. Per questa edizione, stiamo lavorando su una serie di prove esclusive, progettate per mettere alla prova le capacità dei partecipanti in un contesto realistico e immersivo.

Tutte le sfide saranno disponibili esclusivamente presso il Teatro Italia, che, a differenza dello scorso anno, metterà a disposizione non solo la terza balconata, ma anche l’intera sala al secondo piano per tutta la durata della Capture The Flag. Questo garantirà spazi più ampi rispetto alla scorsa edizione e un’esperienza di gioco ancora più coinvolgente. Alcune delle challenge in prossimità saranno:

Per ulteriori informazioni vi rimandiamo al Regolamento della Capture The Flag

All’interno degli scenari fisici, quest’anno porteremo una vera rete radiomobile 4G, offrendo un ambiente realistico e avanzato per test di sicurezza sulle telecomunicazioni. I partecipanti avranno l’opportunità di interagire con una infrastruttura di rete, mettendo alla prova le proprie competenze nell’analisi e nell’attacco di sistemi di telecomunicazione in un contesto controllato e altamente tecnico.

L’accesso all’IMS di fonia e a internet sarà una componente chiave di questa esperienza, permettendo ai partecipanti di sperimentare in prima persona le vulnerabilità e le criticità delle reti mobili. L’obiettivo è quello di esplorare i potenziali punti deboli delle reti LTE, comprendere i meccanismi di autenticazione e propagazione del segnale, e individuare eventuali falle di sicurezza che potrebbero essere sfruttate da un attaccante reale.

Porteremo una rete 4G dedicata, fornendo ai partecipanti delle apposite SIM per connettersi al nostro operatore e testare direttamente la sicurezza della rete. Durante la challenge, sarà possibile raccogliere le flag violando la Radio Access Network (RAN) e propagarsi verso la core network e gli elementi di rete. Questo scenario offrirà un’esperienza unica e immersiva, con la possibilità di mettere in pratica tecniche avanzate di attacco e difesa in un ambiente realistico.

Nota Bene: L’irradiazione della rete radiomobile avverrà in prossimità, con un raggio indicativo di circa 7/10 metri, garantendo un’area di sperimentazione sicura e controllata.

Per ulteriori informazioni vi rimandiamo al Regolamento della Capture The Flag

All’interno della competizione dovrete anche affinare le vostre abilità di social engineering. Non sempre è necessario un exploit o una vulnerabilità, potrebbe bastare convincere qualcuno a cliccare sul link sbagliato. Avrete infatti la possibilità di hackerare un fornitore di energia nazionale tramite vere e proprie campagne di phishing mirate a rubare dati sensibili per lo svolgimento delle operazioni statali.

A differenza delle altre sfide non dovrete fare affidamento su delle vulnerabilità o mancate configurazioni, bensì vi sarà richiesto di recuperare informazioni e indizi per creare delle mail convincenti. All’interno delle mail potrete includere domande, link o allegati malevoli, ma il risultato finale dipenderà dalle vostre abilità nel rendere la mail credibile. Per recuperare tutte le flag nascoste nell’infrastruttura sarà fondamentale anche la capacità di interpretare le informazioni recuperate dai vari dipendenti, ciascuno con la propria personalità e con i propri dispositivi aziendali.

Questa parte sarà gestita da un sistema automatizzato basato su Intelligenza Artificiale generativa sviluppato dal Centro per la Sicurezza Informatica della Fondazione Bruno Kessler (FBK) di Trento, in collaborazione con l’Università degli Studi di Trento. L’uso dell’IA non si limita solo a rispondere alle mail ricevute, ma alla totalità dell’interazione con il contenuto dei messaggi ricevuti. Tutte le parti dell’infrastruttura saranno create e gestite attraverso un sistema di Infrastructure as a Code (IaaC). Questo sistema sarà reso disponibile tramite un dominio pubblico, in modo da consentire la partecipazione sia ai team fisicamente al Teatro Italia che a quelli remoti. I dati raccolti dalla CTF saranno utilizzati in maniera aggregata e anonima per scopi di ricerca.

Nota bene: Per la durata della competizione sarà messa a disposizione una VPN al fine di rendere possibile l’uso di dispositivi personali come “server malevoli”: ciascun team avrà a disposizione un singolo utente per l’autenticazione. Il testing della soluzione è stato svolto tra la Fondazione Bruno Kessler (FBK) di Trento e il team di HackerHood di Red Hot Cyber.

Per ulteriori informazioni vi rimandiamo al Regolamento della Capture The Flag

La CTF avrà inizio con l’accoglienza presso il teatro Italia alle 15:00 dell’8 di Maggio e terminerà orientativamente alle 17:00 del giorno 9 Maggio. Le «Flag Fisiche» questo anno saranno disponibili presso il Teatro Italia per entrambe le giornate.

Tutti i partecipanti dovranno registrarsi all’indirizzo ctf.redhotcyber.com (al momento non ancora disponibile) e per accedere al teatro Italia per le flag fisiche, dovranno effettuare la registrazione all’evento dell’8 Maggio su eventbrite: http://rhc-conference-2025-workshop.eventbrite.it/. Di seguito il programma dell’evento ospitato all’interno della Red Hot Cyber Conference 2025:

Gli organizzatori dell’evento accoglieranno i team e forniranno informazioni e supporto tecnico-organizzativo. Una chat Discord sarà inoltre disponibile sin dall’avvio della competizione sul sito della CTF per dialogare con gli organizzatori.

Il supporto on-site e on-line sarà attivo dalle 15:30 alle 20:00 del 9 Maggio e dalle 10:00 alle 17:00 del 9 Maggio.

Si raccomanda ai partecipanti che verranno presso il teatro Italia di dotarsi di:

I partecipanti sono liberi di utilizzare qualsiasi software o attrezzatura a loro scelta (ad esempio disassemblatori, Kali, macchine virtuali, schede SD, proxmark…) purché non danneggino i target, l’infrastruttura o gli altri partecipanti (vedi sezione Norme di comportamento).

Per ulteriori informazioni vi rimandiamo al Regolamento della Capture The Flag

Per ulteriori informazioni vi rimandiamo alla lettura del regolamento della capture the flag che trovate a questo indirizzo online

Buona caccia a tutti!

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.