Ne avevamo parlato diverso tempo fa, anche nell’intervista del portavoce di REvil UNKNOWN, di quanto le gang stavano investendo per la creazione di ransomware mirati per le piattaforme Linux e ci siamo arrivati.

Infatti sono già diversi i ransomware che lavorano su questa piattaforma, possiamo citare HelloKitty, BlackMatter, REvil, AvosLocker e Hive, ma di recente LockBit ha concentrato parte dei suoi sforzi per compromettere le macchine virtuali VMware ESXi ospitate sui server Linux per poi attivare il payload di cifratura.

Si sta passando sempre più violentemente dai server fisici alle macchine virtuali per risparmiare risorse dei computer, consolidare i server e semplificare i backup.

Per questo motivo, le bande di ransomware hanno evoluto le loro tattiche per creare dei ransomware capaci di prendere di mira le popolari piattaforme di virtualizzazione VMware vSphere ed ESXi nell’ultimo anno.

A ottobre, LockBit ha iniziato a promuovere le nuove funzionalità della sua operazione Ransomware-as-a-Service sui forum di hacking RAMP, incluso un nuovo encryptor Linux che prende di mira le macchine virtuali VMware ESXi.

In un nuovo rapporto, i ricercatori di Trend Micro hanno analizzato il cryptolocker Linux prodotto dalla nota banda ransomware e hanno spiegato come viene utilizzato per prendere di mira le installazioni VMWare ESXi e vCenter.

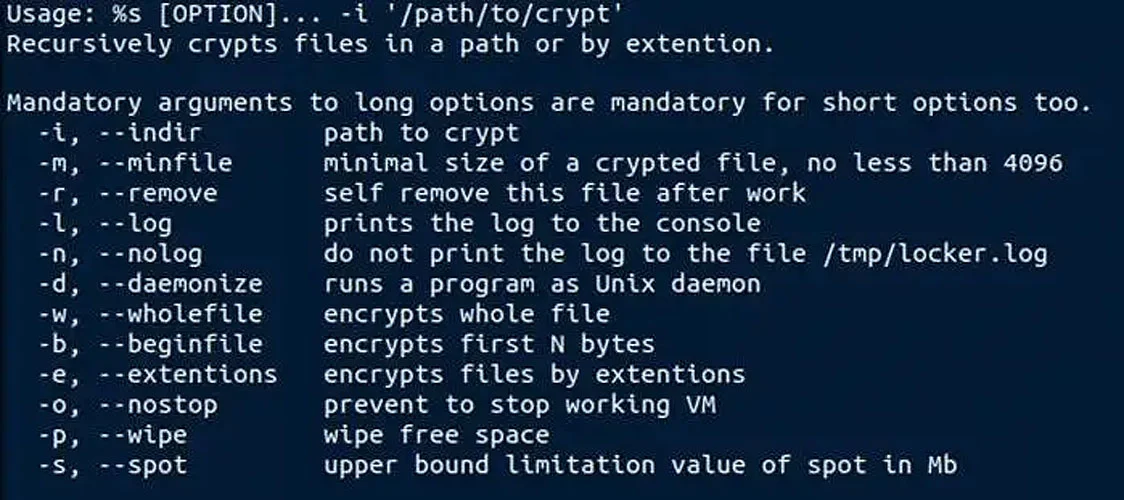

LockBits fornisce un’interfaccia a riga di comando che consente agli affiliati di abilitare e disabilitare varie funzionalità del malware per personalizzare i loro attacchi.

Queste funzionalità include la possibilità di specificare la dimensione di un file e quanti byte crittografare, se interrompere l’esecuzione di macchine virtuali o cancellare lo spazio libero dopo, come mostrato dall’immagine seguente.

Argomenti della riga di comando del crittografo LockBit Linux Fonte: Trend Micro

Tuttavia, ciò che distingue LockBit linux encryptor è l’ampio utilizzo delle utilità della riga di comando VMware ESXI e VMware vCenter per verificare quali macchine virtuali sono in esecuzione e spegnerle in modo pulito in modo che non vengano danneggiate durante la crittografia.

Con l’uso diffuso di VMware ESXI nelle aziende, tutti i difensori della rete e i professionisti della sicurezza dovrebbero aspettarsi che ogni operazione di ransomware di grandi dimensioni abbia già sviluppato una variante per Linux.

Facendo questo presupposto, gli amministratori e i professionisti della sicurezza possono creare difese e piani appropriati per proteggere tutti i dispositivi nelle loro reti, piuttosto che solo i dispositivi Windows.

Ciò è particolarmente vero per l’operazione LockBit, che è diventata l’operazione ransomware più importante da quando REvil è stato chiuso, oltre ad essere orgogliosa della velocità e del set di funzionalità dei suoi ransomware.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…