Sulla scia di quanto messo in atto dalla Cybersecurity and Infrastructure Security Agency (CISA) degli Stati Uniti D’America con il “Catalogo delle vulnerabilità sfruttate conosciute”, ovvero un elenco di vulnerabilità che gli attori delle minacce hanno utilizzato negli attacchi e che devono essere corrette dalle agenzie del Federal Civilian Executive Branch (FCEB), anche l’Italia si sta organizzando.

Come avevamo detto su RHC infinite volte, occorre iniziare dalle cose più urgenti e più pratiche e per fortuna sembra che ci stiamo arrivando.

Infatti, a parte gli attacchi alla supply chain, le backdoor all’interno di Kaspersky, gli attacchi che utilizzando gli 0day, se non fixiamo velocemente le nostre infrastrutture, non riusciremo mai a fermare il cybercrime. Entrare all’interno di una infrastruttura con una RCE da 10 di score risulta molto più semplice che mettere su un attacco complesso e magari, tale accesso è rivenduto anche nelle underground.

L’Agenzia per la Cybersicurezza Nazionale ACN, pubblica ieri sera un documento dal titolo “Analisi delle principali vulnerabilità sfruttate in campagne cyber pubblicamente attribuite* ad attori di matrice russa e relative mitigazioni” dove viene riportata una analisi sulle principali vulnerabilità utilizzate dal cybercrime per condurre attacchi informatici.

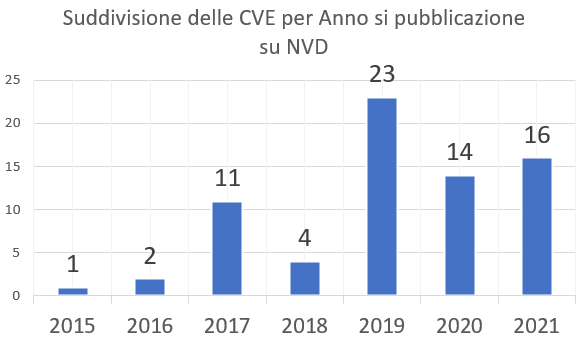

Sono state individuate 71 vulnerabilità “su un totale di oltre 170000 CVE (Common Vulnerabilities and Exposures) note a partire dal 1999 che dovrebbero essere risolte con urgenza e in via prioritaria”, riporta l’agenzia.

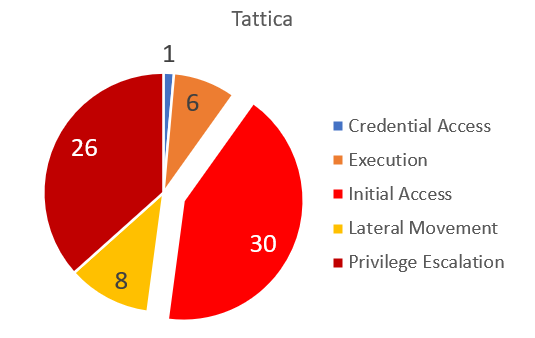

Come possiamo vedere, la maggior parte sono vulnerabilità che consentono l’accesso iniziale verso una infrastruttura informatica, dove troviamo molte Remote Code Execution (RCE) conosciute come Log4j, ProxyLogon di Microsoft Exchange, le RCE su FortiOS ed F5, le deserialization di Web Logic ed altre ancora.

Si tratta di tutte CVE emesse dal 2015 in poi, pertanto problematiche di obsolescenza tecnologica potrebbero sussistere, ma in forma limitata e quindi si tratta solo di applicare delle patch di sicurezza e non di effettuare replatforming verso nuovi sistemi operativi o software di middleware.

Probabilmente, a parte gli attacchi attivi, questa analisi avrà avuto come driver anche il non andare a chiedere il superamento dell’obsolescenza, perché in tal caso i problemi sarebbero stati molti e di diversa natura.

Nel report dell’ACN viene anche riportata una interessante infografica dove vengono visualizzate in una “Bolla”, le vulnerabilità più sfruttate suddivise per prodotto in relazione alla tattica utilizzata.

Ritornando alla CISA, la direttiva operativa vincolante (BOD) 22-01, richiede alle agenzie FCEB di porre rimedio alle vulnerabilità identificate entro una data di scadenza per proteggere le reti dalle minacce.

Ora occorre comprendere come imporre alla pubblica amministrazione l’avvio di piani “militari” di “Patch management”, per andare ad applicare le fix di sicurezza all’interno delle proprie infrastrutture, dove il problema economico e dell’effort si farà senza dubbio sentire.

Inoltre, andando in questa direzione, occorre iniziare a pensare a delle attività di controllo da implementare, in quanto un policy senza una verifica costante dell’abbattimento del rischio sulle infrastrutture serve poco a nulla.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.