Sembrerebbe che quanto diffuso da LAPSUS$ in precedenza, ma poi cancellato da Telegram, sia ora realtà.

In un post pubblicato poco fa sul canale Telegram della nota la cybergang LAPSUS$, viene riporta quanto segue:

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

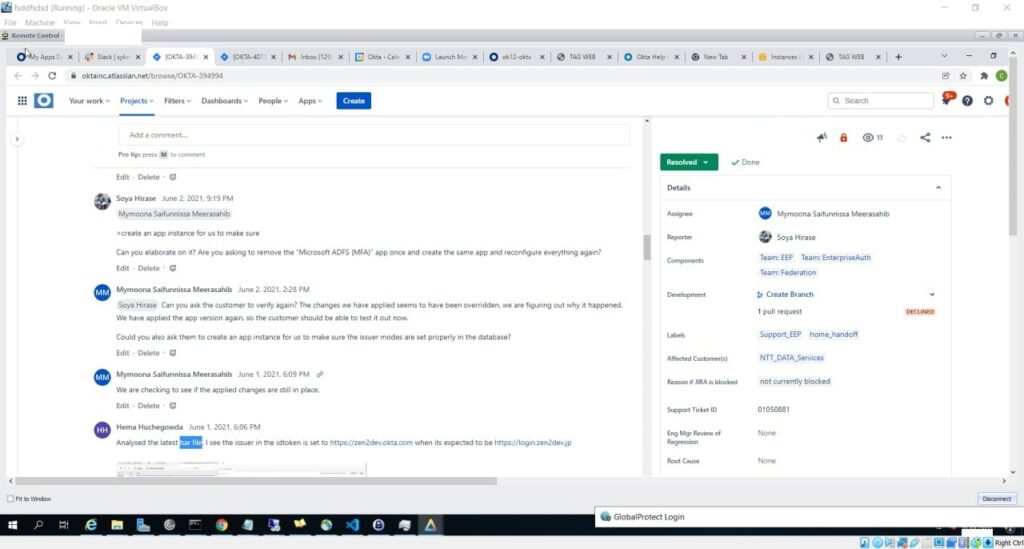

Solo alcune foto dal nostro accesso a Okta.com Superuser/Admin e vari altri sistemi.

Per un servizio che alimenta i sistemi di autenticazione a molte delle più grandi società (e approvato da FEDRAMP) penso che queste misure di sicurezza siano piuttosto scadenti.

(sì, sappiamo che l'URL ha un indirizzo email. l'account è sospeso - non ci interessa)

PRIMA CHE LE PERSONE INIZIANO A CHIEDERE: NON ABBIAMO ACCESSO/RUBATO ALCUN DATABASE DA OKTA - il nostro focus era SOLO sui clienti okta.Per chi non lo sapesse, la FedRAMP è un programma federale di gestione dei rischi e delle autorizzazioni del governo federale degli Stati Uniti che fornisce un approccio standardizzato alla valutazione della sicurezza, all’autorizzazione e al monitoraggio continuo per i prodotti e i servizi cloud.

Inoltre, la Okta, Inc. (la quale è conforme a fedRAMP) è una società di gestione di identità e accessi quotata in borsa con sede a San Francisco la quale fornisce software cloud che aiuta le aziende a gestire e proteggere l’autenticazione nelle applicazioni e agli sviluppatori di creare controlli di identità nelle applicazioni, nei servizi Web e nei dispositivi del sito Web.

Al momento sia Microsoft e la società di autenticazione Okta stanno entrambi indagando su potenziali attacchi del gruppo di hacker sudamericano Lapsus$.

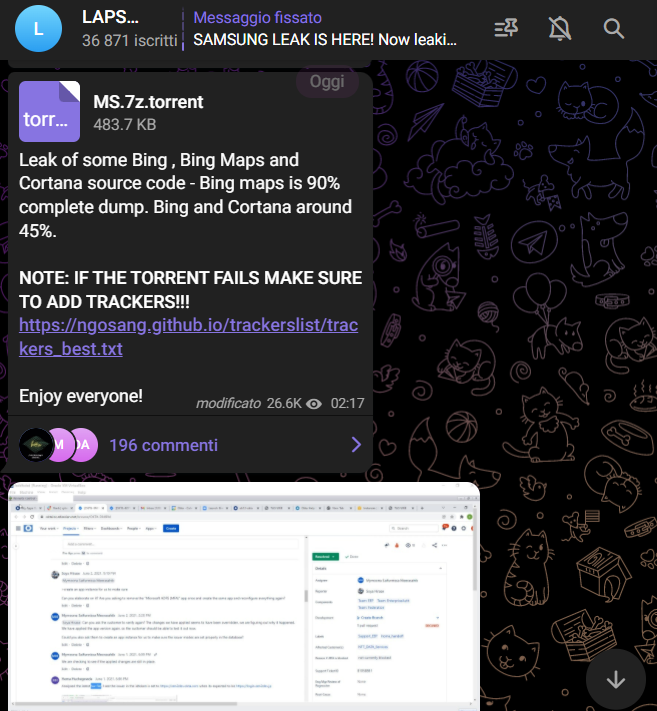

Il collettivo afferma di aver rubato il codice sorgente di Bing, Cortana e progetti Microsoft interni da un server.

Lapsus$ ha rilasciato lunedì un torrent che dice contenga 37 GB di codice sorgente per circa 250 progetti, secondo Bleeping Computer.

Il gruppo afferma che i dati includono il 90% del codice sorgente di Bing e il 45% del codice di Cortana e Bing Maps. Altri progetti interessati sembrano includere siti Web, app mobili e infrastrutture basate sul Web.

Secondo quanto riferito, le perdite contengono anche e-mail interne e documentazione relativa alle app mobili pubblicate. Si ritiene che il torrent non includa codice per software desktop come Windows o Microsoft Office.

Lo stesso gruppo ha preso di mira anche Okta, anche se la società afferma di non aver ancora trovato prove di una nuova violazione a seguito di un incidente a gennaio.

“Alla fine di gennaio 2022, Okta ha rilevato un tentativo di compromettere l’account di un tecnico dell’assistenza clienti di terze parti che lavorava per uno dei nostri subprocessori”

ha detto un portavoce di Okta.

“Riteniamo che gli screenshot condivisi online siano collegati a questo evento di gennaio. Sulla base della nostra indagine fino ad oggi, non ci sono prove di attività dannose in corso oltre all’attività rilevata a gennaio”.

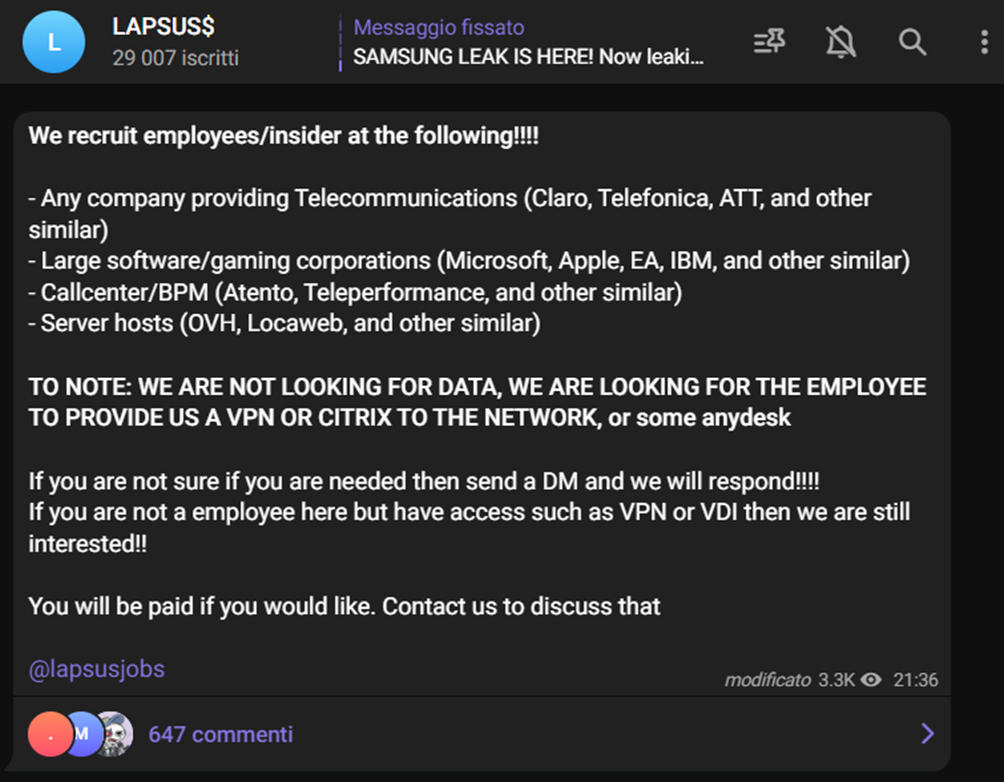

Ora occorre comprendere se si tratta di una falla di sicurezza oppure dell’utilizzo da parte di LAPSUS$ di qualche insider, in quanto recentemente aveva pubblicato un annuncio nel quale chiedeva agli impiegati infedeli di fornirgli le chiavi di accesso alle aziende, tra le quali c’era anche Microsoft.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.