Gli hacker si sono infiltrati nei sistemi di Global-e e alcuni clienti di Ledger ora rischiano di ricevere email truffaldine altamente convincenti.

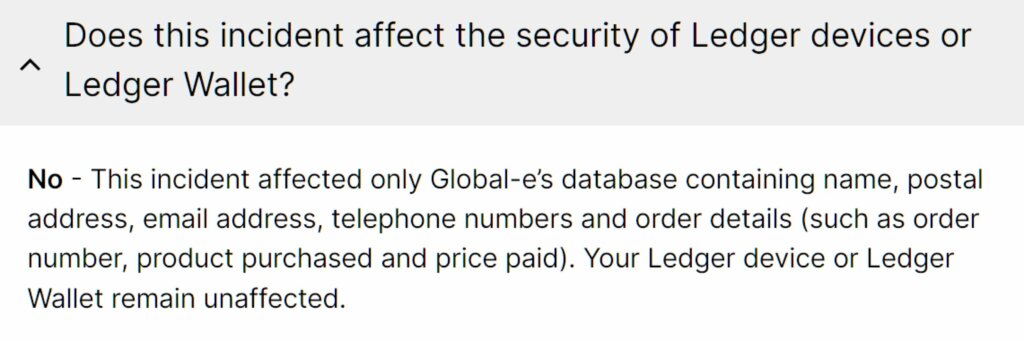

Ledger ha avvisato alcuni clienti di una possibile violazione dei dati personali dovuta a un attacco informatico al suo partner, il servizio di pagamento Global-e, che gestisce gli ordini su Ledger.com. Tuttavia, l’azienda afferma che l’infrastruttura di Ledger non è stata interessata e che i suoi prodotti hardware e software rimangono sicuri.

L’azienda spiega che l’incidente ha interessato i clienti che hanno effettuato acquisti su Ledger.com tramite Global-e, che ha agito come cosiddetto Merchant of Record (MOR), ovvero intermediario legale e di pagamento, nella transazione. Ledger sottolinea che non si tratta di un attacco informatico alla sua rete, ma piuttosto di una compromissione dei dati memorizzati da un elaboratore di ordini di terze parti.

Secondo Ledger, gli aggressori hanno ottenuto l’accesso alle informazioni sugli ordini archiviate nei sistemi di Global-e. Ciò avrebbe potuto comportare la divulgazione dei nomi e delle informazioni di contatto degli acquirenti. Tuttavia, Ledger sostiene che non vi sia stata alcuna fuga di notizie finanziarie .

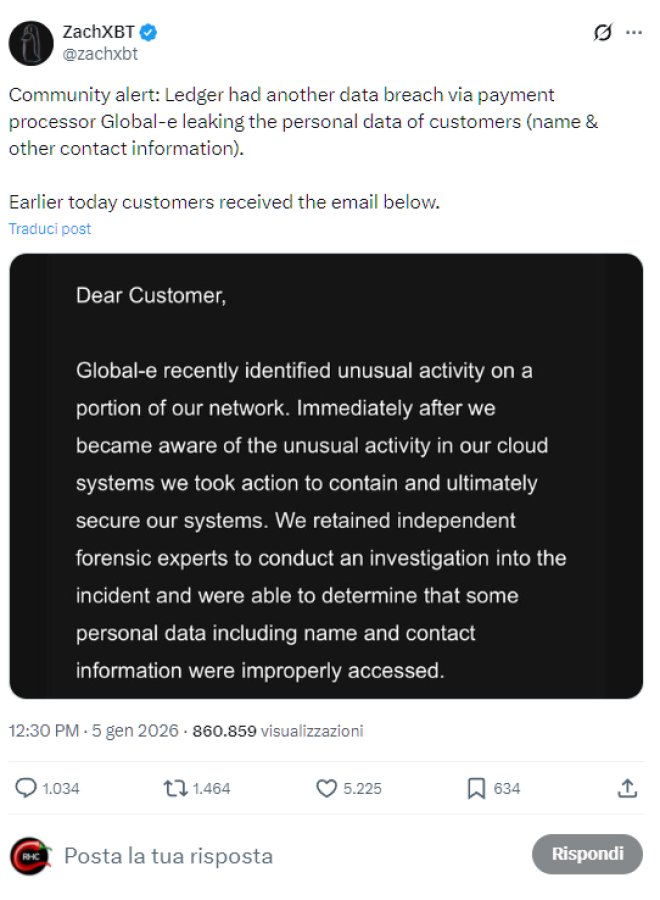

La situazione è diventata di dominio pubblico dopo che il ricercatore ZachXBT ha lanciato un avviso alla comunità e condiviso un’email di notifica sull’incidente. È importante sottolineare che questa notifica è stata inviata a Global-e, non a Ledger.

Global-e elabora pagamenti e ordini per numerosi negozi e marchi online. La piattaforma gestisce il calcolo di imposte e tasse, la localizzazione e i controlli di conformità, pertanto è necessario che memorizzi i dati relativi agli ordini. Tra i clienti di Global-e figurano adidas, Disney, Hugo Boss, Ralph Lauren, Michael Kors e Netflix.

Ledger sottolinea specificamente a cosa gli aggressori non potrebbero avere accesso. Né Global-e né Ledger stessa memorizzano o accedono alla seed phrase di 24 parole che apre il portafoglio, né hanno accesso al saldo della blockchain o ad altri segreti associati agli asset digitali. Ciò significa che un hack non comporta automaticamente la perdita di criptovaluta, a meno che l’utente non riveli volontariamente informazioni chiave agli aggressori.

Tuttavia, l’azienda mette in guardia da un altro scenario. Dopo aver ottenuto i nomi e le informazioni di contatto dei clienti, gli aggressori potrebbero tentare di attirare gli utenti su pagine di phishing con il pretesto di supporto o notifiche ufficiali, inducendoli a rivelare la loro seed phrase o passphrase. Ledger esorta gli utenti a rimanere vigili, a non condividere la propria password di 24 parole e, ove possibile, a confermare le transazioni in modo da garantire che comprendano esattamente cosa stanno firmando.

Global-e ha riferito che, dopo aver rilevato attività sospette nel suo ambiente cloud, ha rapidamente isolato e messo in sicurezza i sistemi interessati. L’azienda sostiene che nessun dato di pagamento o credenziale di account sia stato compromesso. Global-e sta attualmente informando direttamente gli utenti potenzialmente interessati e le autorità di regolamentazione competenti.

Ledger sottolinea che gli utenti interessati riceveranno un messaggio separato da Global-e con i dettagli sull’impatto dell’incidente. Per ulteriori informazioni, l’azienda consiglia di contattare Global-e, poiché la violazione si è verificata sul lato del partner di pagamento.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…