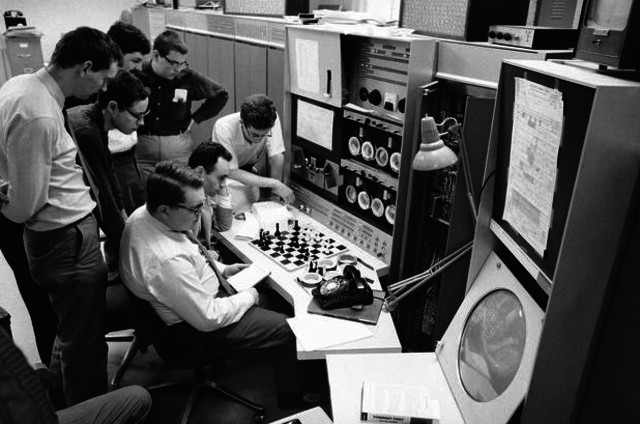

Abbiamo parlato in un precedente articolo del Tech Model Railroad Club dell’MIT, dove tutto ebbe inizio, dicendo che “l’hacking è un percorso e non una destinazione”, raccontandovi che la cultura hacker prende forma da molto lontano.

Ma abbiamo anche visto che l’hacking non è riferito solo all’Information Technology ma abbraccia tutte le discipline, e che

Cybersecurity Awareness efficace? Scopri BETTI RHC!Sei un’azienda innovativa, che crede nella diffusione dei concetti attraverso metodi non convenzionali? Il fumetto Betti RHC nasce con questo spirito: trasformare la formazione in cybersecurity in un’esperienza coinvolgente, narrativa e memorabile. Attraverso una Graphic Novel dal linguaggio diretto e contemporaneo, Red Hot Cyber racconta scenari realistici di attacchi informatici, errori umani e buone pratiche, rendendo accessibili anche i temi più complessi della sicurezza digitale.

Contattaci tramite WhatsApp al numero 375 593 1011o alla casella di posta graphicnovel@redhotcyber.com per saperne di più.Supporta Red Hot Cyber

- Seguendo RHC su Google news

- Seguendo RHC su Telegram

- Seguendo RHC su WhatsApp

- Acquistando il fumetto sul Cybersecurity Awareness

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti alla nostra newsletter settimanale per non perdere nessun articolo.“Quando cerchi di superare un limite, di superare quel muro che hai davanti con innovazione e virtuosismo, diventi anche tu un “hacker”.

Nel corso del tempo, la cultura Hacker è stata influenzata e plasmata da differenti persone e gruppi che hanno rincorso la chimera della curiosità, dell’arte, dell’intelletto, dell’innovazione, assetati di vedere oltre, dove gli altri non erano riusciti a farlo prima.

Anche Steve Jobs disse in una sua famosa frase “siate affamati e siate folli”.

Ma non dimentichiamoci che anche lui assieme all’amico Wozniak militava all’interno del gruppo “Homebrew Computer Club” dove dal 1975 e per ben 10 anni, si parlava solo di schede e circuiti, oltre alla condivisione di informazioni su tutto quello che ruotava attorno ai microcomputer.

La follia è alla base delle più grandi innovazioni di sempre!

Nella teoria imprenditoriale, la “Disruptive Innovation” (termine coniato da Clayton Christensen dell’università di Harvard) viene definita come “una innovazione che crea un nuovo mercato e una rete di valore interrompendo quello esistente, sostituendo aziende, prodotti e alleanze leader del mercato”.

Questo di fatto è saper “Intaccare”, saper innovare, saper carpire piccoli dettagli, con intuito, per poi poterli plasmare, migliorare per poi arrivare a concetti totalmente nuovi, a mondi completamente inesplorati e sconosciuti.

Ma perché molti imprenditori e innovatori, in settori diversi, vengono presi per matti?

E’ normale … tutto questo, fa parte della psicologia umana.

Vedere le cose in maniera non convenzionale spaventa a molti ed in particolrare spaventa:

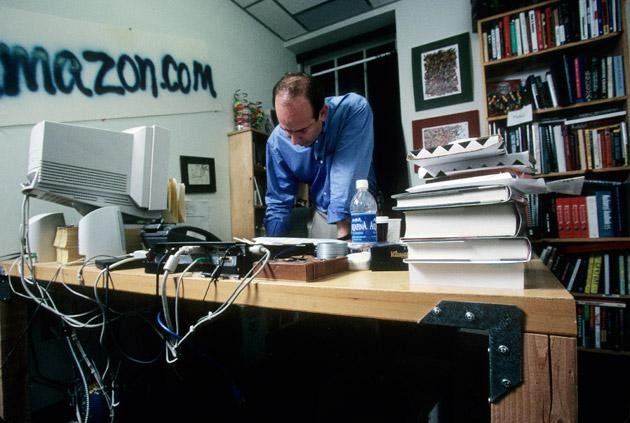

Jeff Bezos, il famoso fondatore di Amazon partì da una idea apparentemente semplice, quella di vendere libri online. Spesso cita il famoso “Giorno Uno”, quel mix di eccitazione e incertezza, classico di una cosa promettente che sta per cominciare ma che nessuno ne conosce le sue reali potenzialità.

Ad esempio, l’emergenza legata al Coronavirus può essere una nuova opportunità da cavalcare, per incominciare a sviluppare una visione strategica diversa, implementare nuovi servizi, nuovi modi di utilizzare la tecnologia abbinata ai processi aziendali, produttivi, distributivi e commerciali.

Ci sarà sicuramente chi cavalcherà questo futuro, perché sarà capace di “Intaccare” tutto quello che esiste già e lo farà con una nuova “innovazione”. Ogni innovatore ha sempre creduto fortemente in quello che faceva dal primo giorno e non si è mai abbattuto una volta arrivati i primi fallimenti.

Sicuramente ad ogni nuova avventura, è importante saper superare gli ostacoli interiori, guardarsi dentro, in particolare scoprire la paura di fallire, ma diciamola meglio “essere in grado di fallire”, perché fa parte del proprio autocontrollo e di saper perseverare e saper aspettare.

“Gli imprenditori presenti o futuri, devono imparare ad accettare il fallimento, mettendo in conto che accadrà, il successo di solito non arriva subito, ma occorrerà cadere e poi rialzarsi più forti di prima. Questo lo dobbiamo imparare.“

Inoltre noi Italiani non siamo amanti dei fallimenti.

In altri paesi il fallimento è percepito come un elemento positivo, perché fa parte della nostra storia, vuol dire che ci hai provato e che quella non era la strada giusta e che dovrai migliorarla per puntare meglio all’obiettivo.

Imparare dai propri errori è fondamentale. Esattamente come veniva fatto settanta anni fa al Tech Model Railroad Club.

Quindi… siate gli Hacker del vostro futuro!

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.