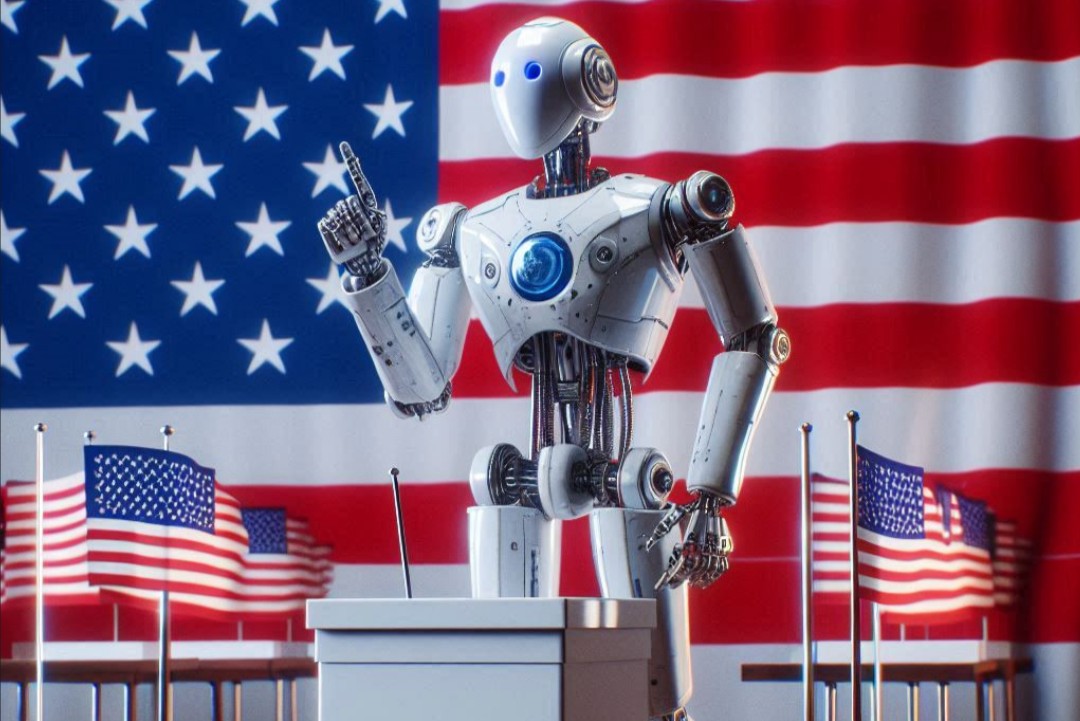

Il 16 agosto, OpenAI ha annunciato un massiccio ban di account associati a un’operazione di influenza segreta iraniana che utilizzava ChatGPT per creare contenuti, anche relativi alle imminenti elezioni presidenziali americane. La società ha dichiarato in una nota che si trattava di attività malevole da parte di un gruppo chiamato “Storm-2035”.

L’operazione Storm 2035 ha utilizzato l’intelligenza artificiale per generare contenuti su una varietà di argomenti, tra cui le elezioni americane, i conflitti a Gaza e gli eventi politici in Venezuela. Il contenuto di questi materiali è stato diffuso attraverso i social network e attraverso siti web posizionati come portali di notizie che rappresentano le opinioni politiche dell’opposizione.

OpenAI ha sottolineato che la maggior parte dei post creati nell’ambito dell’operazione non hanno ricevuto una risposta significativa, raccogliendo un numero minimo di Mi piace, condivisioni e commenti. Inoltre, si è scoperto che articoli lunghi e scritti utilizzando ChatGPT difficilmente venivano condivisi sui social network.

I contenuti sono stati creati in inglese e spagnolo e pubblicati su più account su X e Instagram. In alcuni casi, l’IA ha utilizzato i commenti di altri utenti per potenziare il proprio impatto.

Il gruppo ha utilizzato anche temi molto diversi, come la moda e la bellezza, per creare l’apparenza di autenticità dei racconti e attirare il pubblico più vasto possibile. Oltre ad argomenti politici, Storm 2035 ha utilizzato piattaforme per discutere questioni relative ai diritti LGBT, all’indipendenza scozzese e alla presenza di Israele alle Olimpiadi.

Questa operazione era una di quelle su cui Microsoft aveva precedentemente messo in guardia. Secondo lei, “Storm-2035” ha cercato attivamente di influenzare gruppi di elettori negli Stati Uniti con l’obiettivo di incitare al caos, indebolire il governo e seminare dubbi sull’integrità delle elezioni.

In risposta alle maggiori misure di controllo, come il ban degli account e la riduzione dell’attività, gli aggressori hanno iniziato a cambiare tattica, creando contenuti non politici e falsificando portali mediatici popolari. Meta e Google hanno segnalato tentativi simili da parte di altri gruppi di diffondere propaganda e attacchi di phishing.

Questi eventi evidenziano la crescente minaccia dell’influenza esterna sui processi politici in diversi paesi, che richiede un costante monitoraggio e rafforzamento delle misure di sicurezza a livello globale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…