Il gruppo LockBit, una delle organizzazioni di cybercriminali più temute e attive nel panorama degli attacchi ransomware, ha ufficialmente lanciato la sua ultima versione: LockBit 4.0. Questo nuovo aggiornamento rappresenta una tappa evolutiva importante rispetto al precedente LockBit 3.0, conosciuto anche come LockBit Black, che già aveva guadagnato notorietà per la sua capacità di infliggere danni considerevoli a organizzazioni e aziende di ogni dimensione e settore.

LockBit 4.0 introduce una serie di nuove funzionalità avanzate, abbinate a una strategia di reclutamento che rompe con le pratiche passate, offrendo l’accesso a chiunque sia disposto a pagare una somma modesta. Questa mossa potrebbe avere implicazioni devastanti per la sicurezza informatica globale e apre un nuovo capitolo nel mondo dei ransomware.

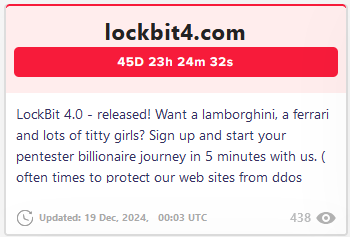

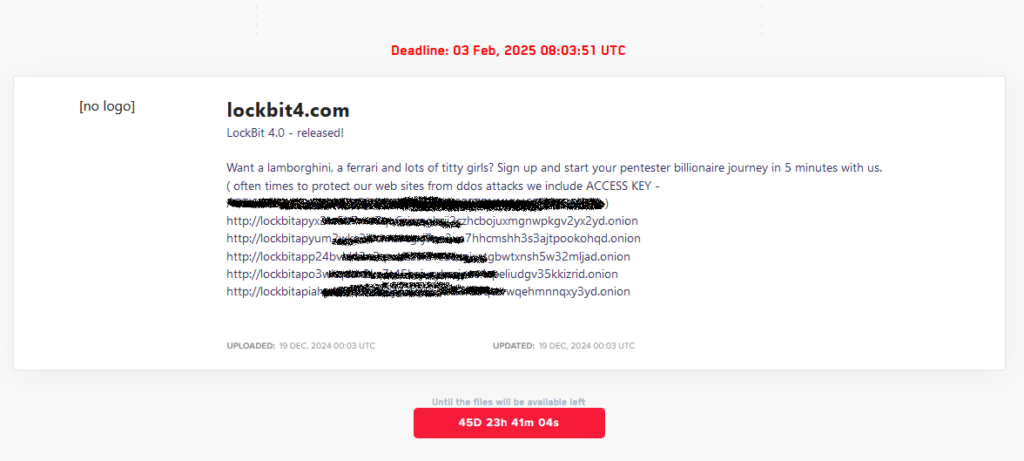

Il messaggio promozionale con cui è stato annunciato LockBit 4.0 è tanto provocatorio quanto inquietante. Con un linguaggio sfacciato e provocativo, il gruppo si rivolge direttamente a coloro che potrebbero essere attratti dalla promessa di ricchezza e successo facile:

“Vuoi una Lamborghini, una Ferrari e tante ragazze? Iscriviti e inizia il tuo viaggio da pentester miliardario in 5 minuti con noi.”

Questa retorica, che richiama stereotipi di lusso e uno stile di vita sfarzoso, è chiaramente progettata per ammaliare e sedurre nuovi affiliati, soprattutto giovani attratti da guadagni rapidi e dall’idea di fama nel mondo underground dell’hacking.

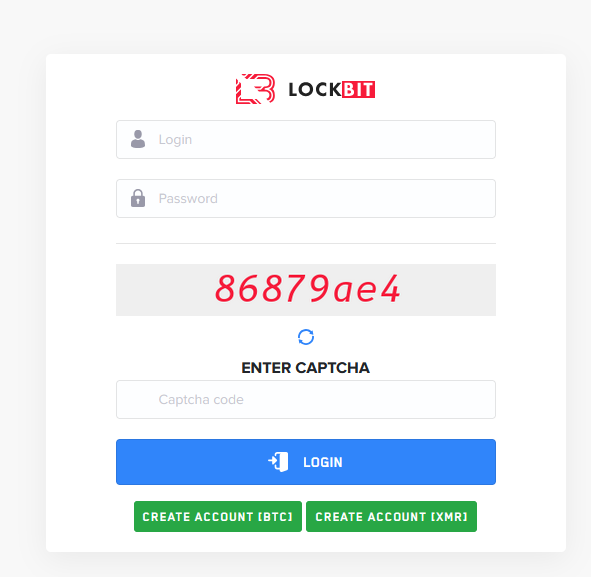

Il nuovo approccio di LockBit 4.0 è sorprendentemente aperto e inclusivo. La piattaforma mette a disposizione una schermata di login minimalista e funzionale, dove gli utenti possono registrarsi con pochi passaggi semplici. Per accedere, è necessario inserire un nome utente, una password e risolvere un captcha di verifica.

Questa procedura di accesso è supportata da due metodi di pagamento principali:

Questa duplice opzione di pagamento offre maggiore flessibilità agli aspiranti affiliati e sottolinea l’attenzione del gruppo LockBit per garantire l’anonimato e la sicurezza delle transazioni.

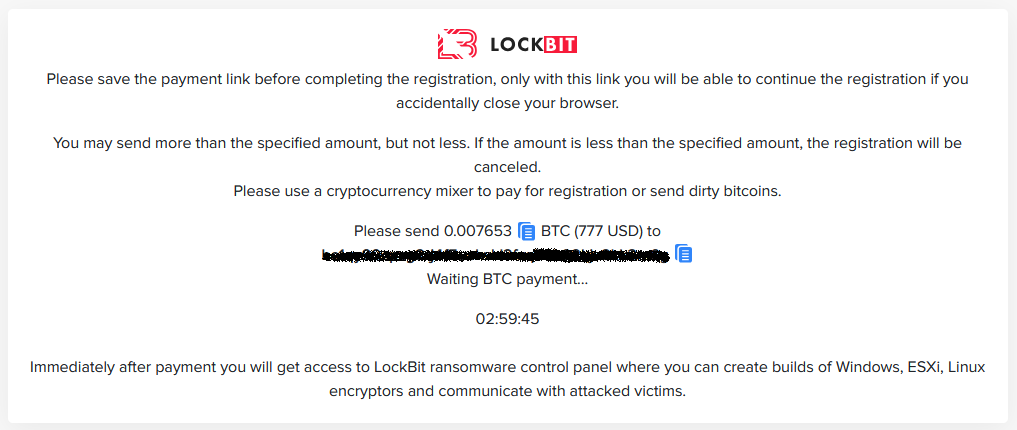

Per accedere alla piattaforma LockBit 4.0 e ottenere il pieno controllo del ransomware, è richiesto il pagamento di una somma pari a 0,007653 BTC, equivalente a circa 777 USD. Le istruzioni fornite indicano di inviare l’importo all’indirizzo Bitcoin dedicato.

Il messaggio avverte chiaramente che il pagamento deve essere pari o superiore all’importo specificato, altrimenti la registrazione sarà annullata. Viene anche consigliato l’uso di un cryptocurrency mixer per rendere le transazioni meno tracciabili e mantenere l’anonimato.

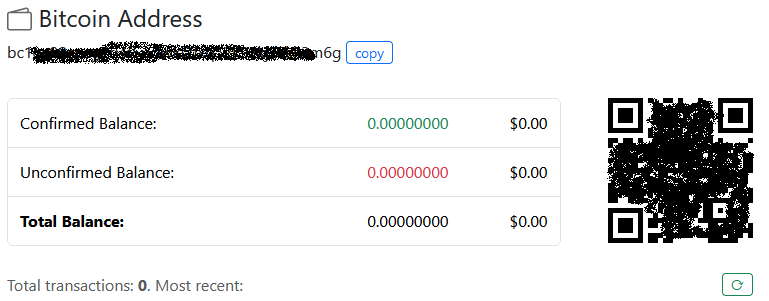

Nonostante l’annuncio roboante e l’apertura a nuovi affiliati, al momento l’indirizzo Bitcoin fornito per il pagamento non mostra ancora alcuna transazione. Il saldo confermato e non confermato è infatti pari a 0 BTC (0 USD), come evidenziato nella seguente schermata:

Questa mancanza di attività potrebbe indicare:

Una volta effettuato il pagamento e completata la registrazione, gli utenti ottengono immediatamente l’accesso al pannello di controllo del ransomware. Da questa piattaforma è possibile:

L’apertura di LockBit 4.0 a chiunque sia disposto a pagare rappresenta un cambiamento radicale nel modello di business dei ransomware. In passato, l’accesso a strumenti così avanzati era riservato a pochi affiliati selezionati e fidati. Ora, con una somma accessibile di 777 USD, chiunque con una conoscenza informatica di base può accedere a strumenti potenti e dannosi.

Questa strategia di democratizzazione del cybercrimine porta con sé implicazioni devastanti:

L’annuncio di LockBit 4.0 può sembrare allettante, soprattutto per i giovani affascinati dalla promessa di denaro facile e successo immediato. Tuttavia, è fondamentale ricordare che entrare nel mondo del cybercrimine è illegale e comporta rischi enormi.

Attività come il lancio di ransomware, l’accesso non autorizzato a sistemi informatici e l’estorsione costituiscono reati gravi, tra cui:

Anche atti apparentemente innocui, come curiosare nei sistemi altrui per dimostrare le proprie competenze, sono illegali e possono avere conseguenze devastanti sulla vita personale e professionale.

Esistono percorsi legali e stimolanti nel mondo della cybersecurity. Le competenze informatiche possono essere impiegate per difendere aziende e istituzioni, proteggere dati sensibili e contrastare i cybercriminali. Scegliere la strada della legalità e dell’etica offre soddisfazioni personali e professionali durature, contribuendo a un mondo digitale più sicuro per tutti.

Sfrutta le tue capacità per creare, proteggere e innovare. La tua abilità può fare la differenza, ma solo se usata con responsabilità.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…