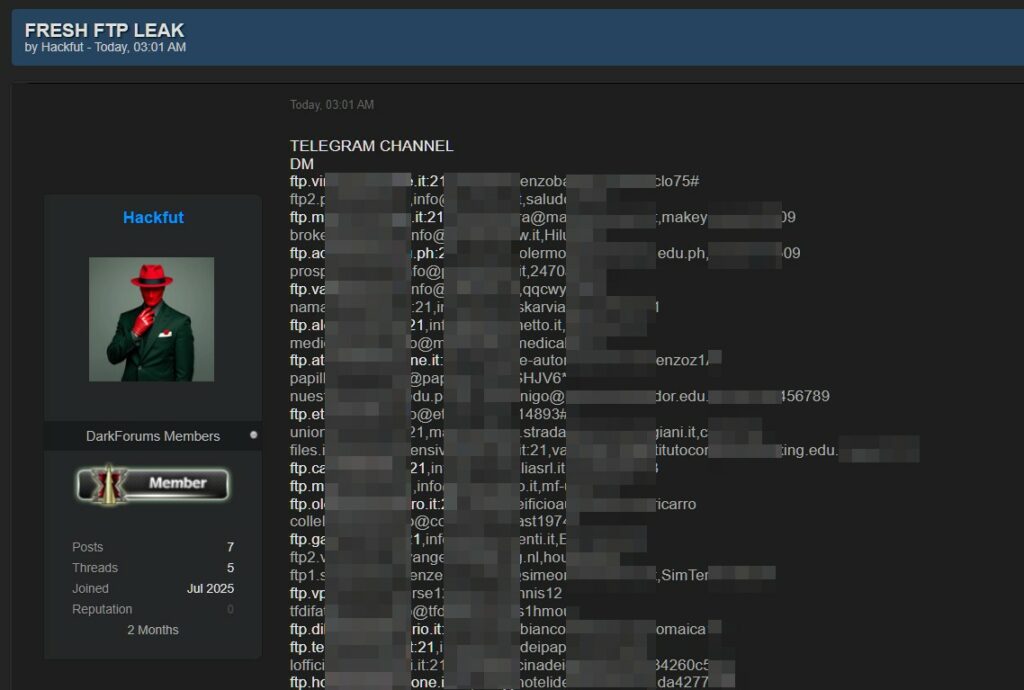

Il 20 settembre 2025 alle 23:52 è comparso su DarkForums un thread dal titolo “FRESH FTP LEAK”, pubblicato dall’utente Hackfut. Il materiale esporrebbe accessi a server FTP distribuiti in diversi Paesi, tra cui Italia, Paesi Bassi, Filippine, Perù, Cile, Australia e Lettonia. I target comprendono aziende, scuole, strutture ricettive, siti di eventi, e-commerce e media.

Il contenuto del dump consiste in hostname/FTP domains, username e password in chiaro. Purtroppo la cosa che risulta critica per il nostro paese è il numero importante di domini italiani presenti all’interno della collection, resa disponibile in forma gratuita agli utenti del forum underground.

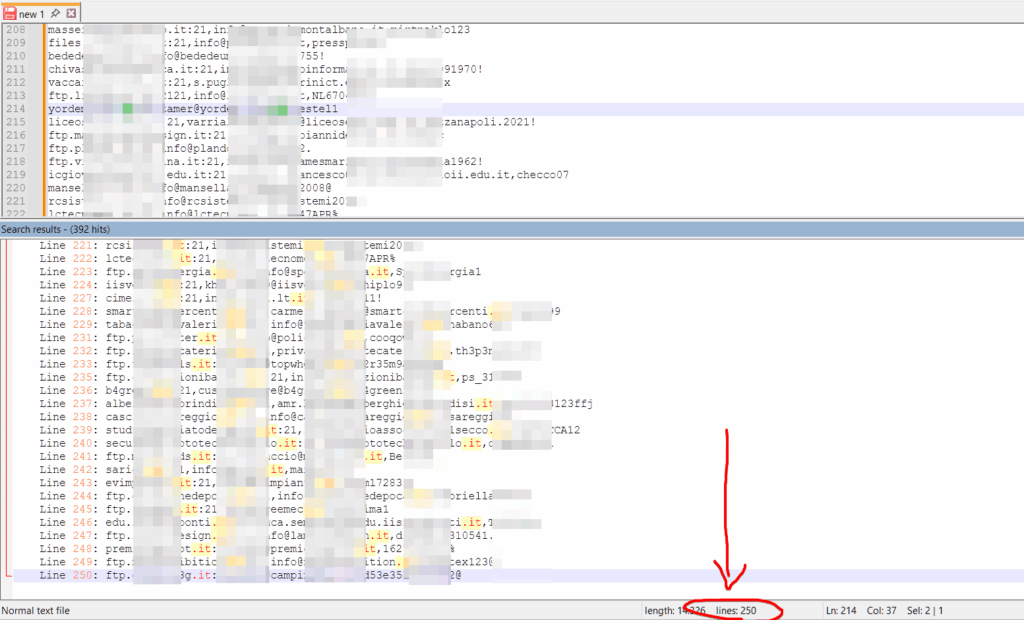

Dall’analisi del sample offerto da Hackfut emerge che su un totale di 250 record, 196 sono attribuibili a domini italiani. Molti di questi appartengono a istituti scolastici, PMI e strutture turistiche, evidenziando ancora una volta la superficie di attacco fragile del nostro Paese.

Le password appaiono in gran parte attuali, non semplici residui di vecchie compromissioni. Alcune password contengono la stringa 2024, questo ci consente di comprendere che tale collection potrebbe essere attuale oppure leggermente datata.

Ciò implica che gli accessi pubblicati sono potenzialmente ancora validi e immediatamente sfruttabili da attori malevoli.

Il post non include la lista integrale: per ottenerla l’attore invita a un contatto privato su Telegram, pratica comune nei circuiti underground per distribuire i dati in modo controllato. È verosimile che Hackfut disponga in realtà di un dataset molto più esteso, potenzialmente contenente migliaia di credenziali riconducibili a target italiani.

Il dump pubblicato da Hackfut non rappresenta solo un insieme di credenziali esposte, ma un ulteriore segnale della persistente esposizione di asset italiani a pratiche di sicurezza obsolete. La disponibilità di accessi FTP attivi in ambienti scolastici, aziendali e turistici può generare conseguenze concrete, dall’abuso reputazionale all’infrastruttura di phishing.

Questo nuovo leak conferma come i dati di accesso agli FTP siano ancora oggi merce ricercata nei circuiti cybercriminali, poiché permettono un controllo diretto e immediato dell’infrastruttura di un sito. Le aziende coinvolte sono chiamate ad agire tempestivamente con il reset delle credenziali, l’adozione di autenticazione a due fattori (2FA) ove possibile e una revisione completa delle misure di sicurezza per mitigare i rischi derivanti da questa compromissione.

Chi desidera verificare se il proprio dominio rientra nella lista può contattare la redazione, che fornirà i dettagli in modo controllato e riservato. Il disservizio derivante da un attacco di questo tipo non si limiterebbe al danno di immagine per le aziende coinvolte, ma potrebbe avere ripercussioni economiche rilevanti, specialmente per i portali che gestiscono transazioni online.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…